Conteudo estudado

Prova de certificação

- Dominios

| Dominío | percentual |

|---|---|

| Domínio 1: Soluções de design de complexidade organizacional | 26% |

| Domínio 2: Design de novas soluções | 29% |

| Domínio 3: Melhoria contínua de soluções existentes | 25% |

| Domínio 4: Acelerar a migração e a modernização da carga de trabalho | 20% |

Tecnologias aws que podem vão cair na prova

- Computação

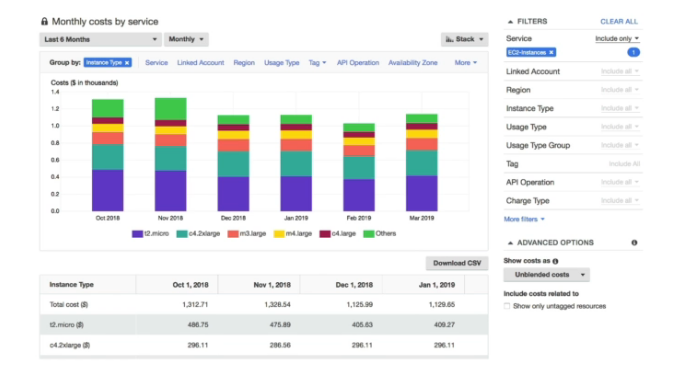

- Gerenciamento de custos

- Banco de dados

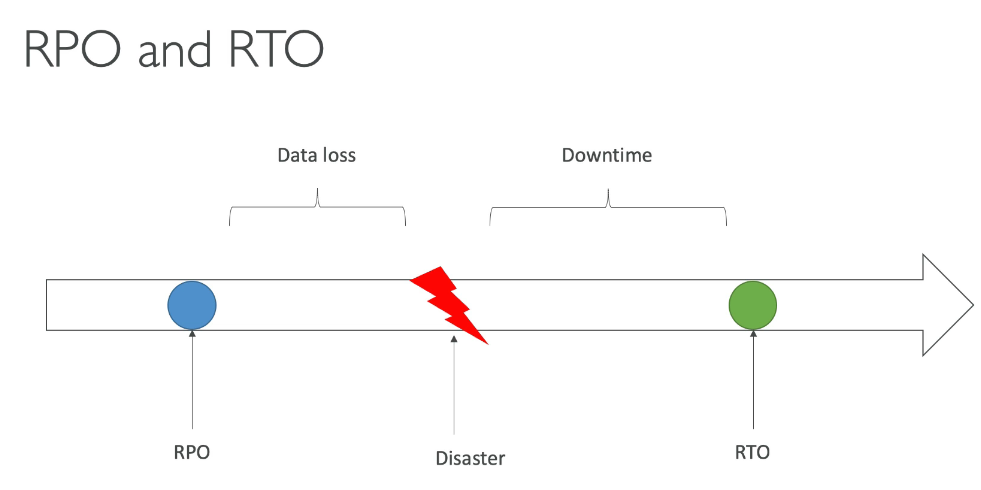

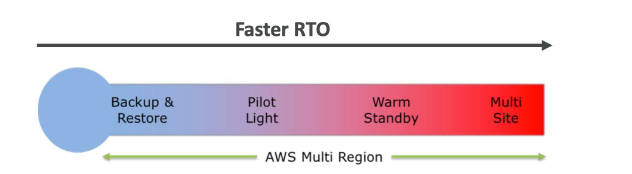

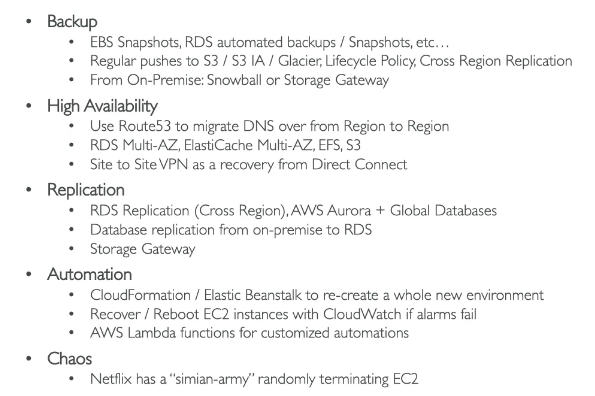

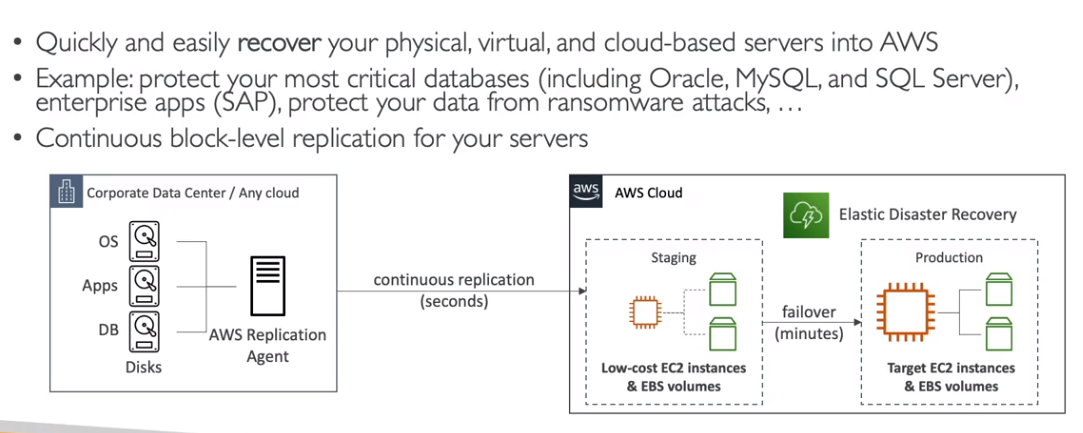

- Recuperação de desastres

- Alta disponibilidade

- Gerenciamento e governança

- Microsserviços e desacoplamento de componentes

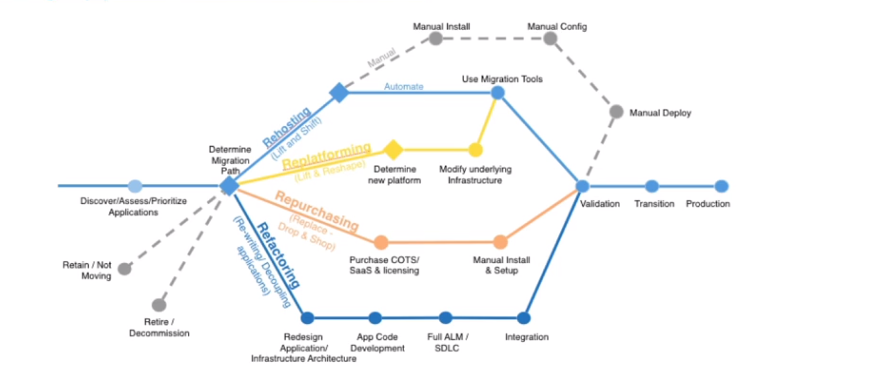

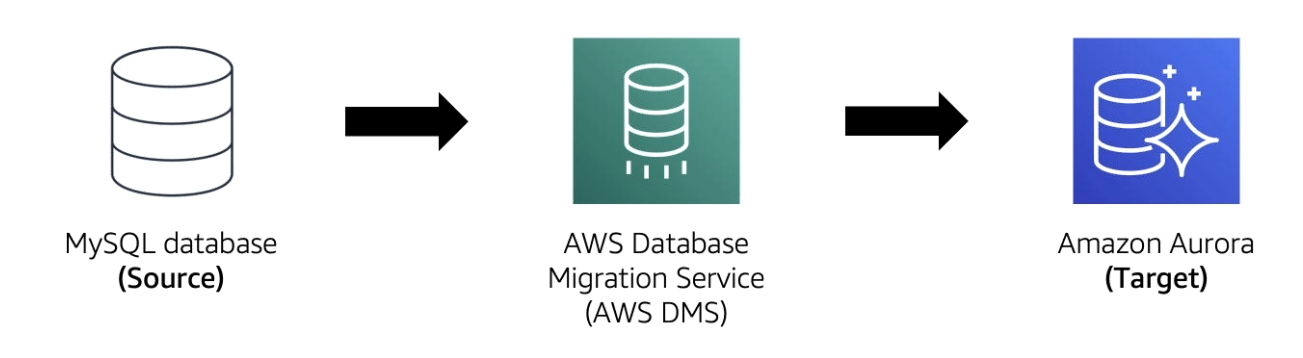

- Migração e transferência de dados

- Redes, conectividade e entrega de conteúdo

- Segurança

- Princípios de design sem servidor

- Armazenamento

Serviços abordados

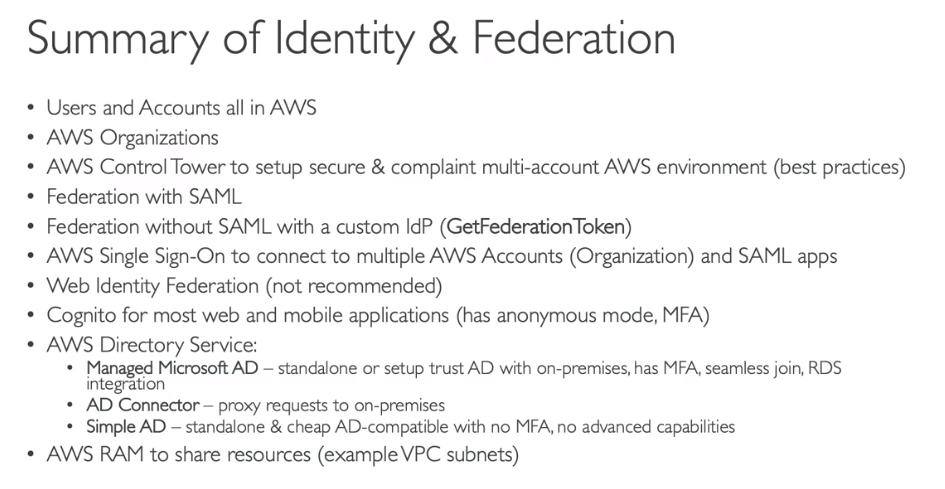

Identidade e Federação

IAM

- Escopo global, controle de acessos.

- Tem como base o mínimo privilégio possível.

- Criação de usuário e grupos de usuários, grupos não podem conter outros grupos.

- Se atribui políticas de acesso (IAM Police) ao grupo, que vão dar acesso a todos os usuário daquele grupo.

- Access keys - usadas para dar acesso ao AWS CLI e ao AWS SDK.

- É possível usar um serviço de shell na nuvem (cloud shell) que gera um CLI sem a necessidade de configurar access key.

- Roles (funções)

- Usadas para dar acessos de recursos a recurso (acesso ao S3 por um EC2)

- Criação de roles de dão acesso a recurso sem ser necessário atribuir ao um usuário ou grupo

- Podem ser assumidas por recursos ou usuários federados ou usuário de outras contas AWS.

- Quando se assume uma role, as permissões que o usuário tinha antes, são sobrescritas, ou seja ele só vai ter acesso as permissões da role.

- Dentro do IAM temos:

- iam user - Usuário comum.

- federated user - usuário de fora da organização, usuário do Facebook por exemplo.

- iam role - permissões que são dadas a recurso, tipo EC2 para acessa um S3.

- identity provider (idp) - Permite customizado acesso provider de terceiros e liberara acesso via token de acesso do STS.

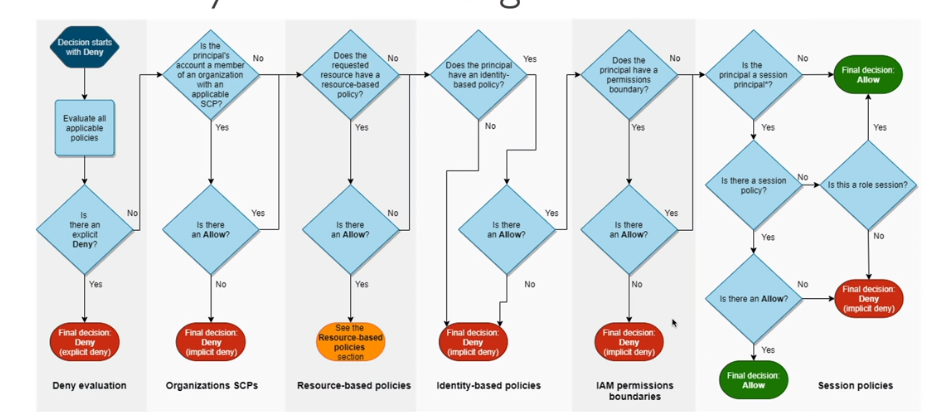

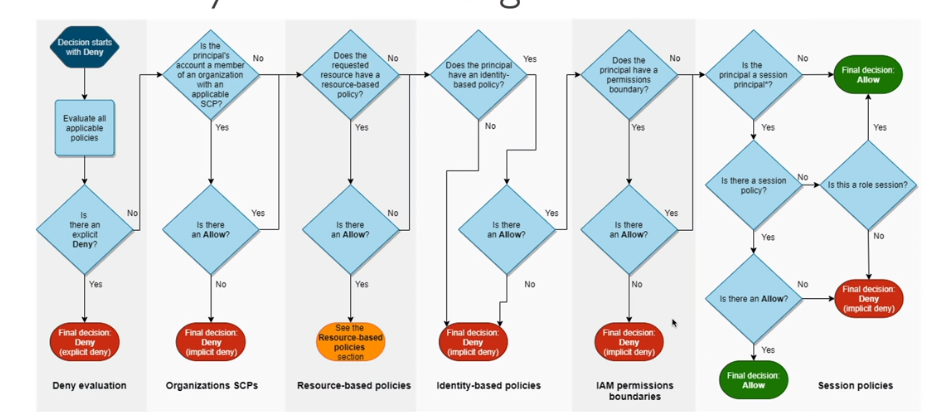

- IAM Polices - Políticas de acesso (permissões).

- Seguir regra de menor privilégio.

- A validação de acesso é feita a cada acesso, de forma automática.

- Podem ser do tipo:

- identity-based - Política que são destinados a usuário / grupos e rules

- resource-based - Políticas que são atribuídas a recursos, para da acesso a outro recursos. Ao usar isso ao invés de uma role, o usuário não perde os acesso que tinha.

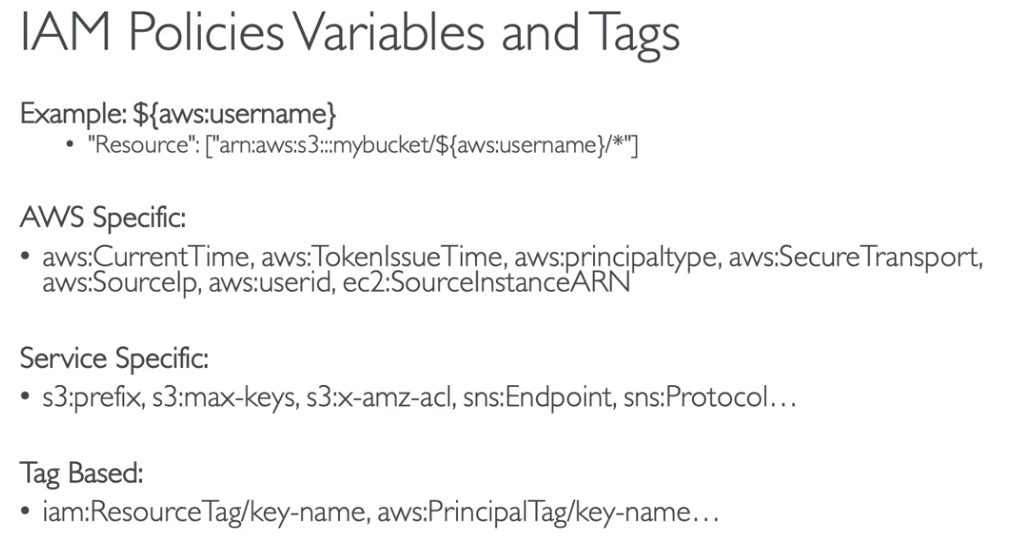

- Json que contem os campos effect, action, Resource, Conditions, Polices variables.

- Deve sempre usar o conceito de menor privilégio.

- Access Advisor - Permite ver as permissões e a ultima vez que foi usada.

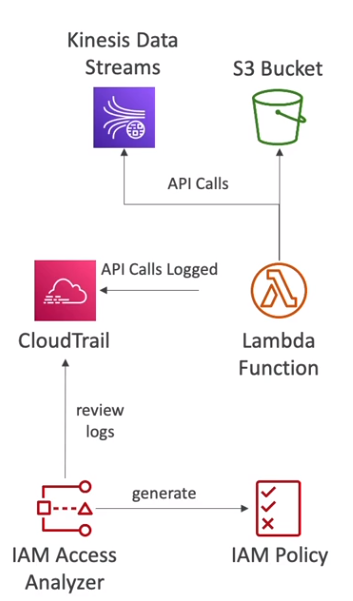

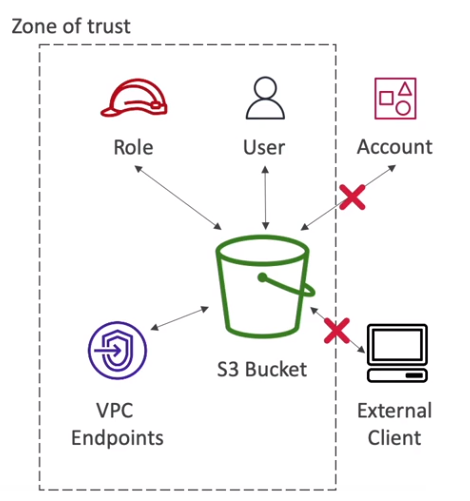

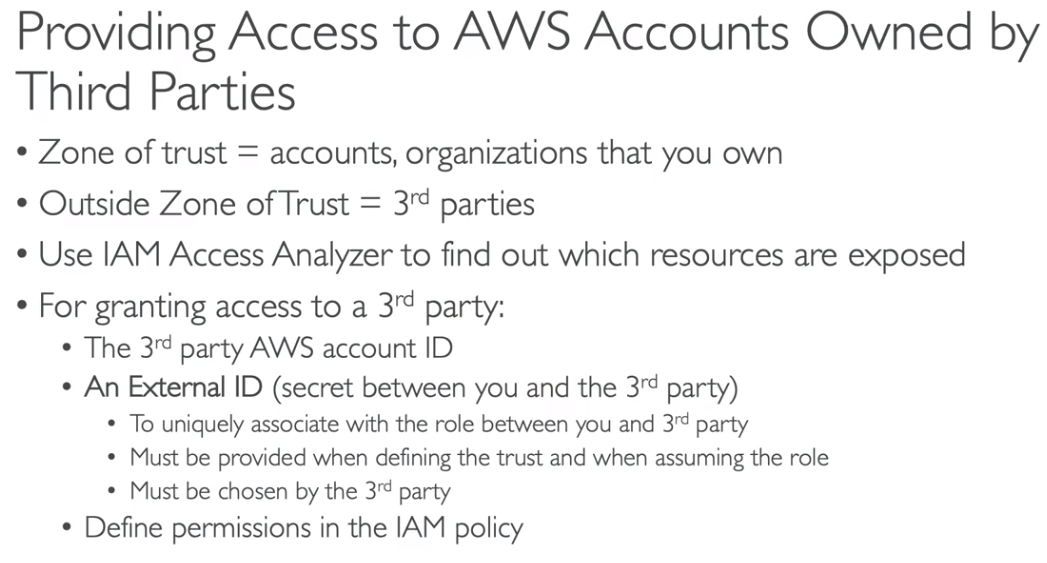

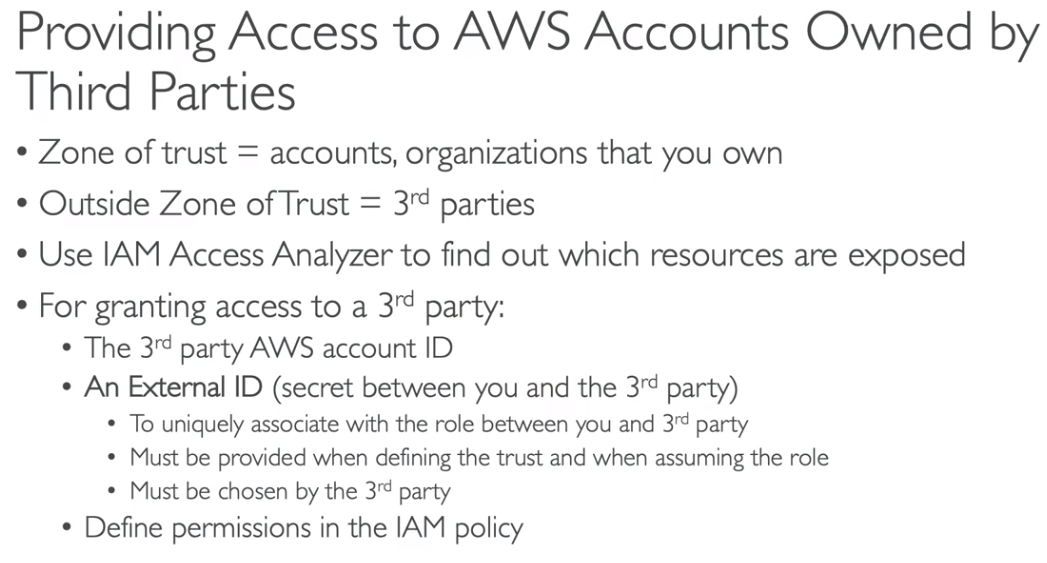

- Access Analize

- Permite analisar quais recursos são compartilhada com entidades externas, ex buckets.

- Permite definir uma Zona de confiança com as contas ou as organizações que confia. O que estiver fora dessa Zona terá o acesso sinalizado

- Além disso ele tem um validador de Polices

- Onde ele valida as melhores praticas de escrita de polices.

- Dá sugestões sobre erros, alertas e segurança.

- Além disso é possível gerar polices.

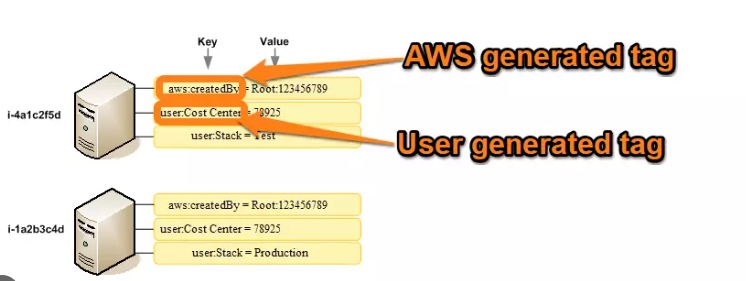

- Tags e variáveis

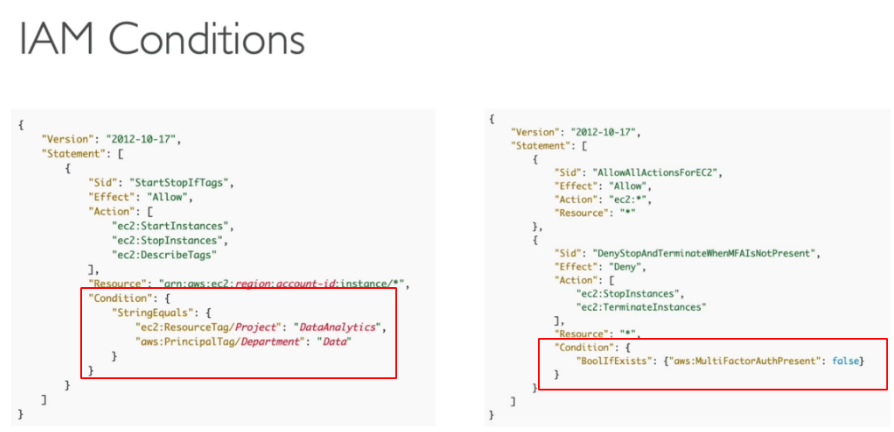

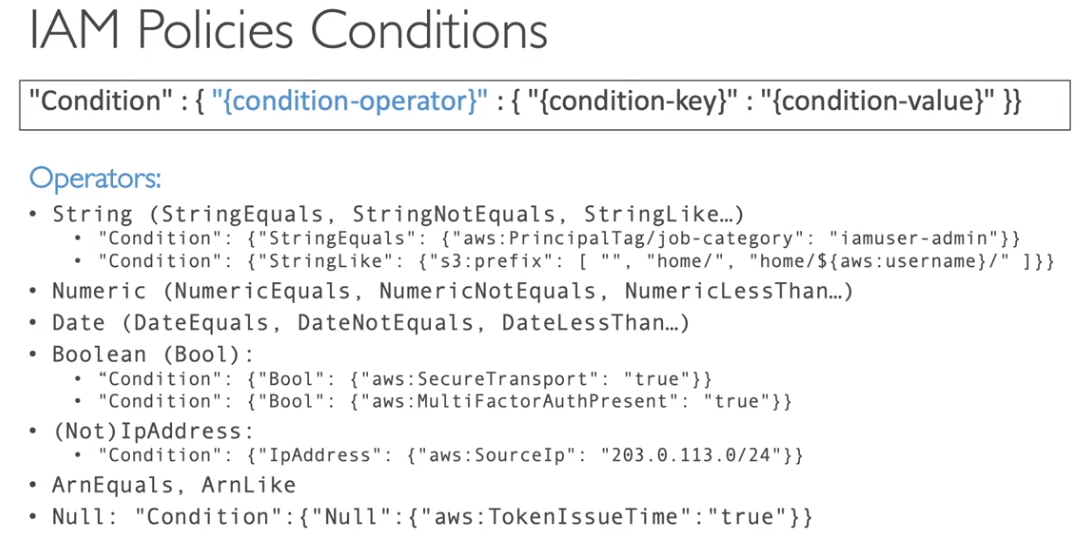

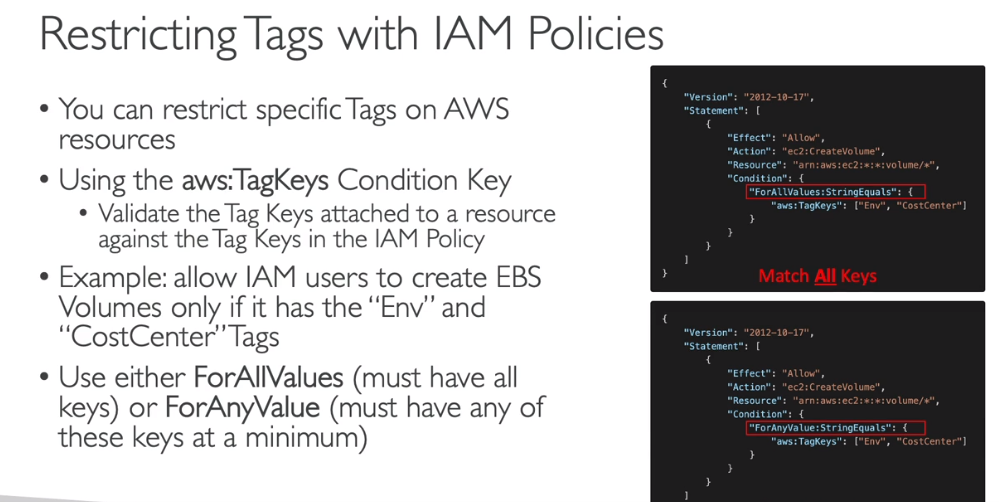

- IAM Polices Conditions

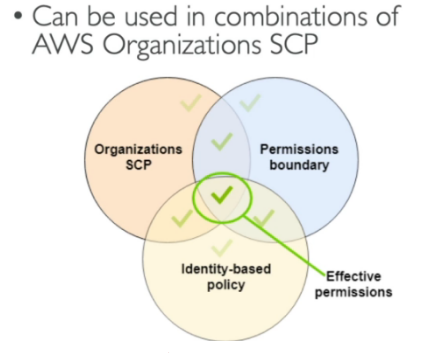

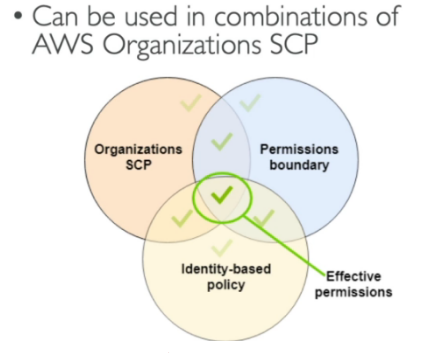

- IAM Permission Boundaries (limite de permissões)

- Quando se criar usuário ou Roles e possível dar permissão genéricas, tipo de administrador , e setar um limite para essas permissões, exemplo o cara é administrado apenas nos recursos do S3.

- Suportado apenas por usuários e roles (Não grupos).

- SCP (Service control policies ).

Lógica da avaliação de política

Lógica da avaliação de política

MFA (multi factory atutenticator)

- Há dois via sofware (dispositivo MFA virtual, Chave de chegurança U2F (ex: YUbiKey))

- Há uma opção de Hardware (ex: token Gemalto)Basic recomendations

IAM Security Tools

- IAM Credencial Report (Account level) -> Lista todas as contas de usuário e o status de cada uma.

- IAM Access Advisor -> Mostras os serviços que o usuário tem acesso e a ultima vez que o mesmo acessou.

Basic recomendations

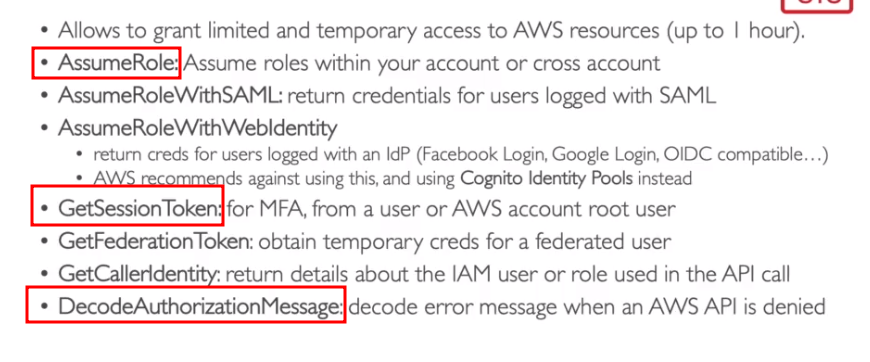

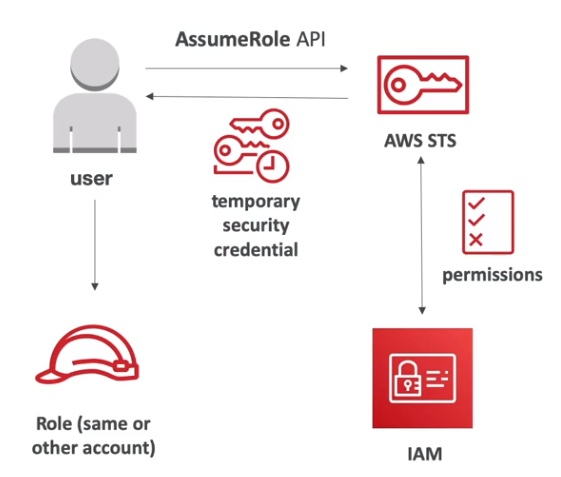

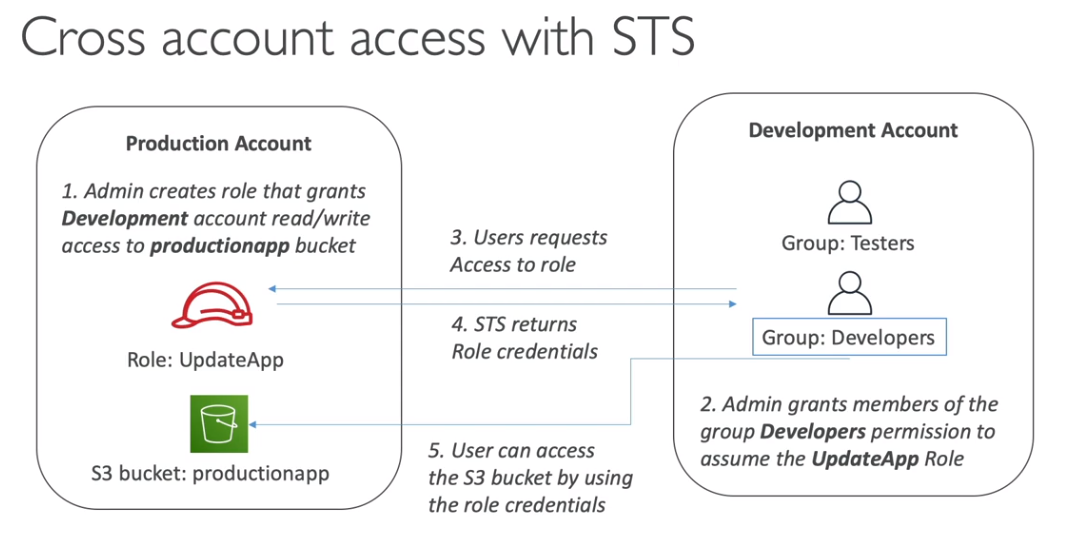

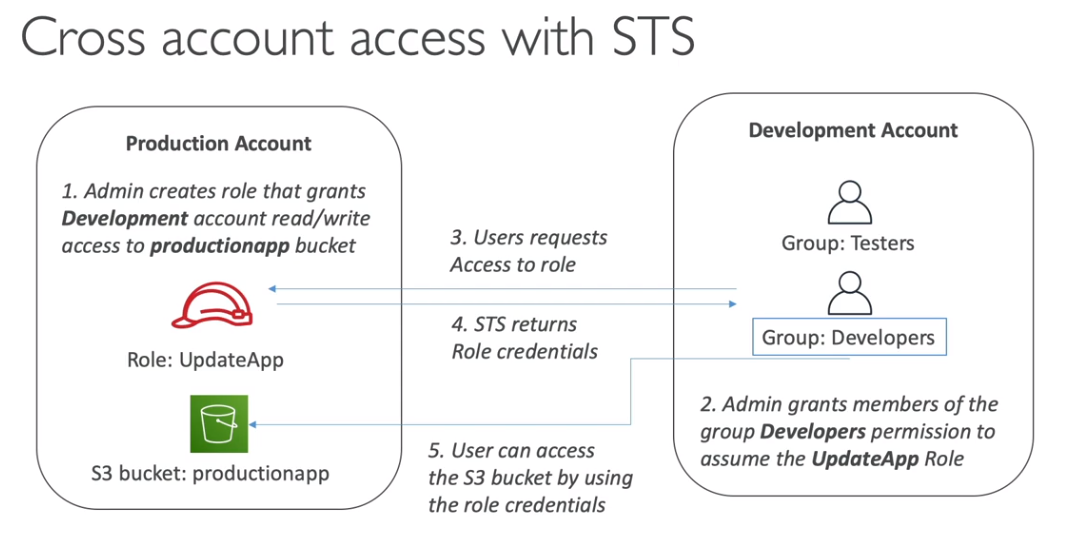

STS

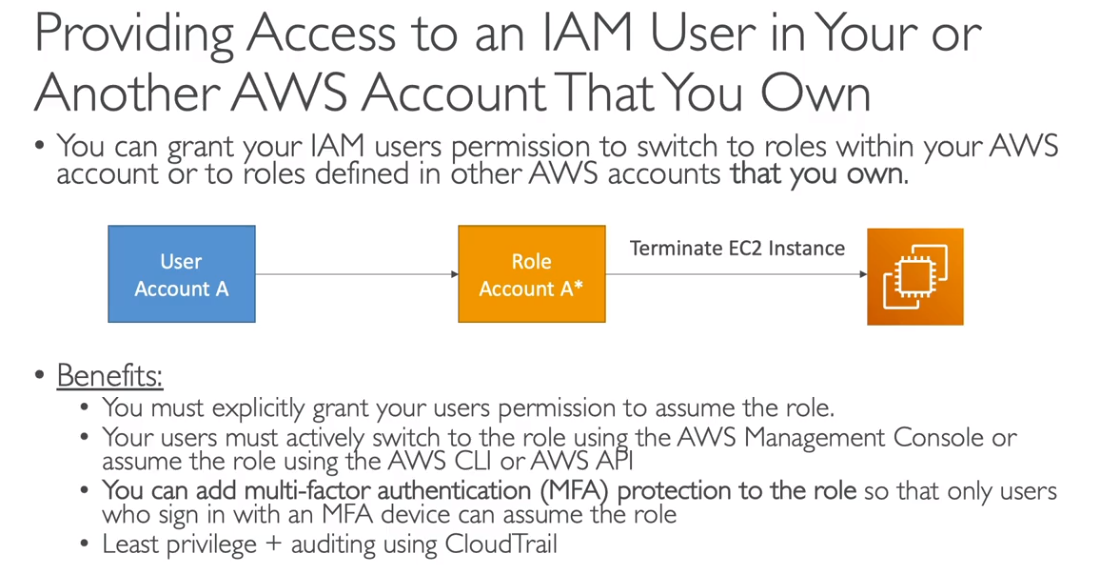

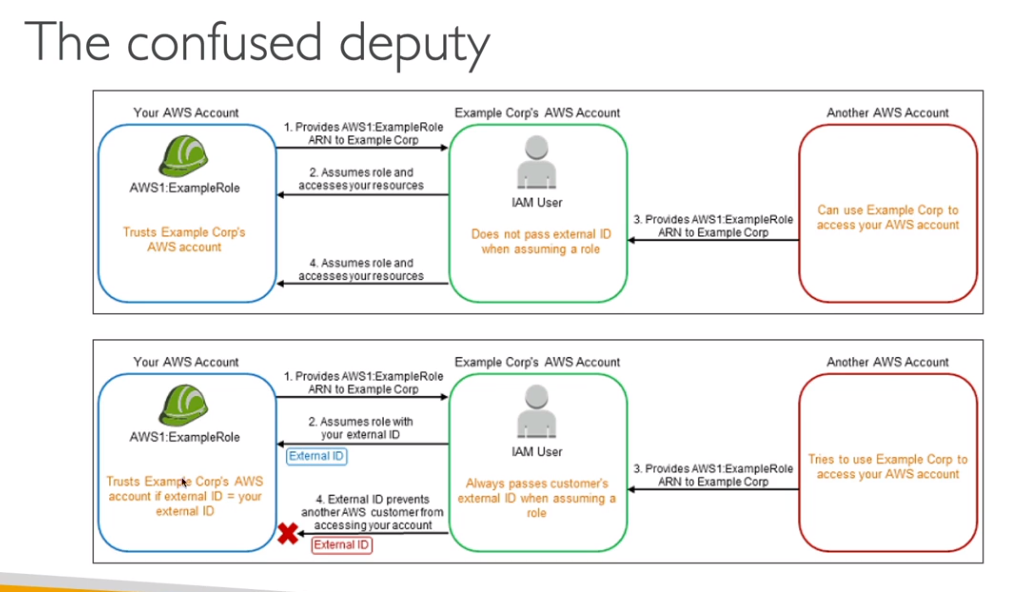

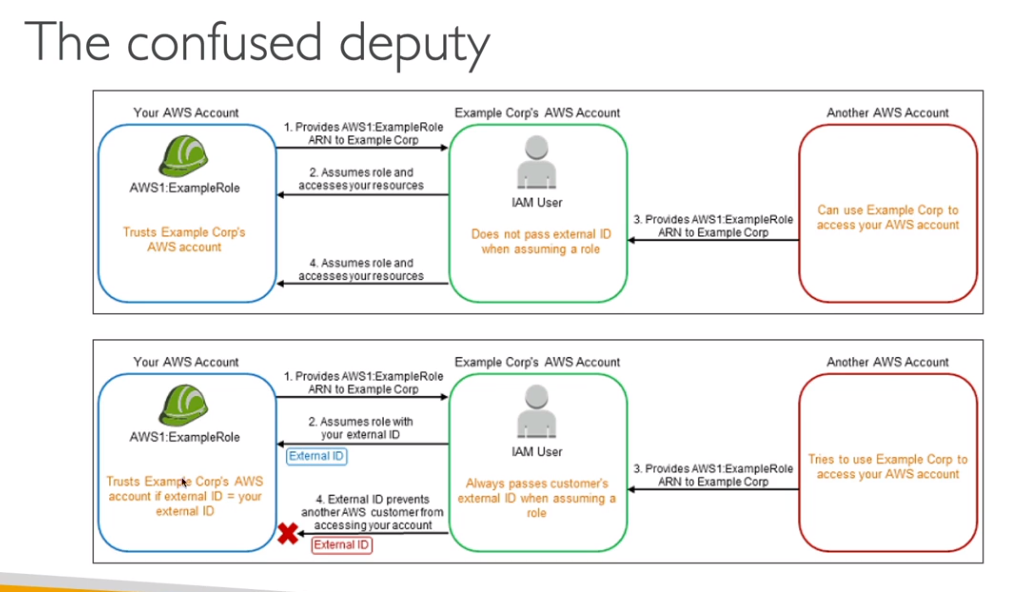

Assume Role

- Criamos as roles, definimos os principal que podem acessar essas roles.

- Geramos credenciais, que geram um token que pode ser validos de 15 minutos a 12 horas.

- Onde se usa o Assuming Role.

- Para permitir acesso a usuários ou recurso, a uma conta aonde eles não tem acesso de forma temporária.

- Para dar acesso ao usuário fora da sua organização. A usuários federados.

- Permite revogar o acesso a role adicionando um novo bloco de statement ou usando o AWSRevokeOlderSessions.

- Lembrando que quando assuminos uma Role, perdemos nossos acessos anteriores.

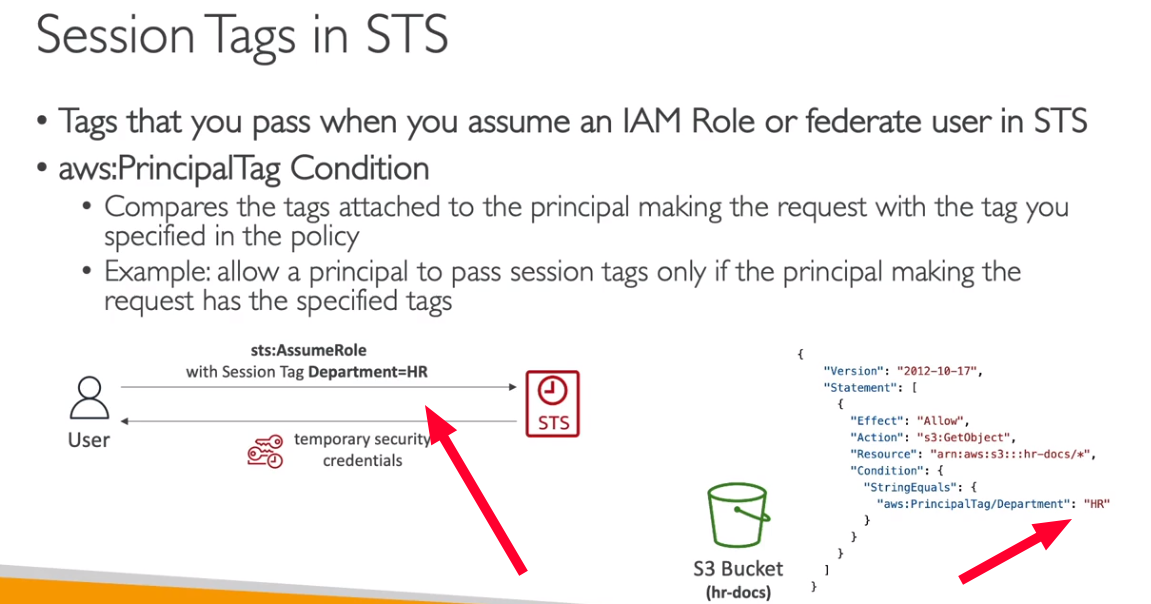

Session Tags

API Importantes STS

Identity Federation & Congnito

Identity Federation

- Permite dar acesso a usuário externos permissões de acessos a recursos na sua conta AWS.

- Não sendo necessário criar um usuário para isso.

- Caso de usos:

- A empresa usa seu próprio sistema de identificação. (ex: AD da microsoft).

- Há uma aplicação Web que precisa acessar recurso da AWS.

- Há várias formas de implementar:

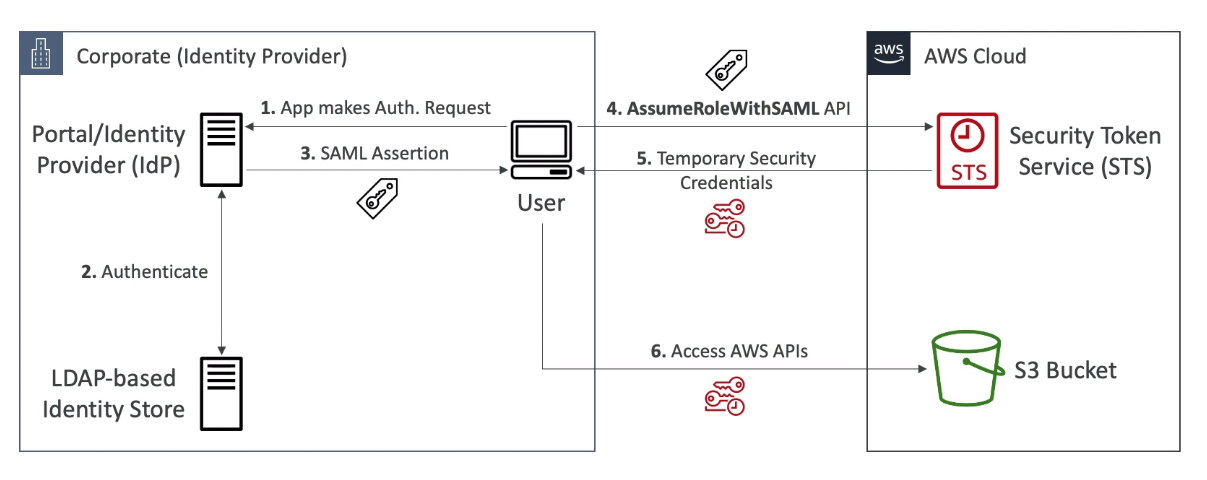

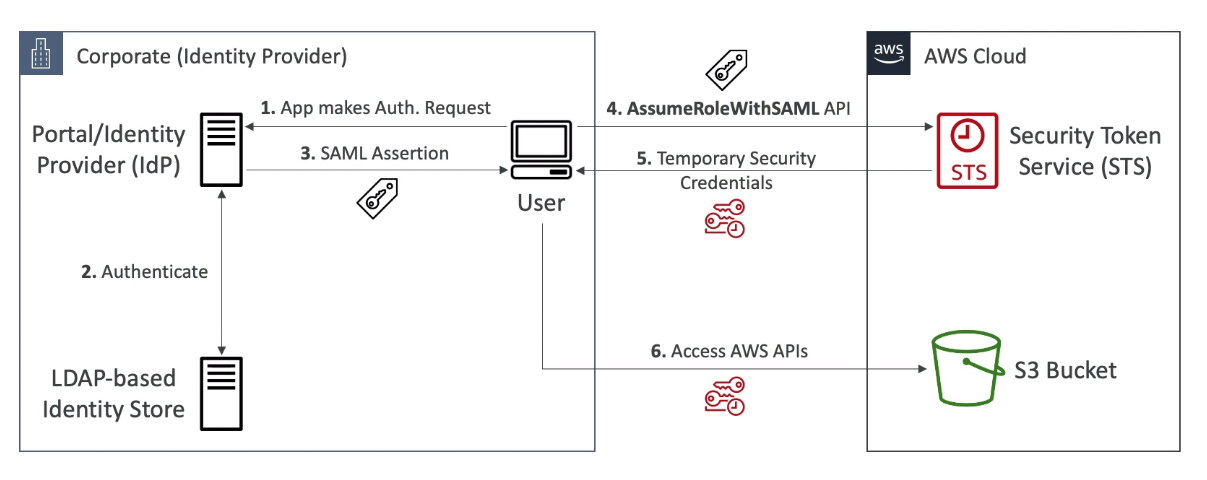

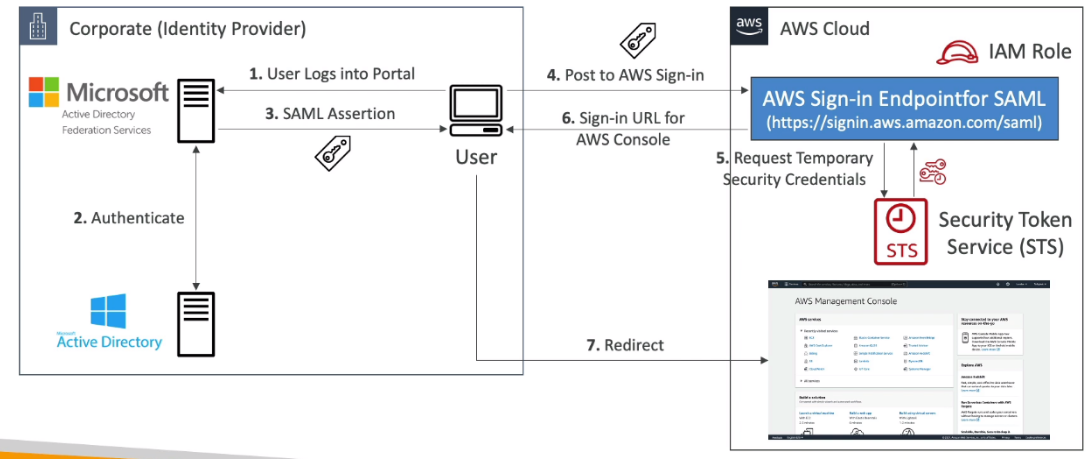

- SAML 2.0

- Sigla pra Security Assertion Markup Language 2.0

- Padrão aberto, que é compatível com vários providers como o AD da microsoft.

- Necessita criar uma relação de confiança entre o provider e a AWS.

- Usa por debaixo a api AssumeRoleWithSAML

- Jeito antigo de se fazer, hoje em dia usa-se mais o SSO, para permitir acessos, por ser mais simples.

- Usando com AD da microsoft

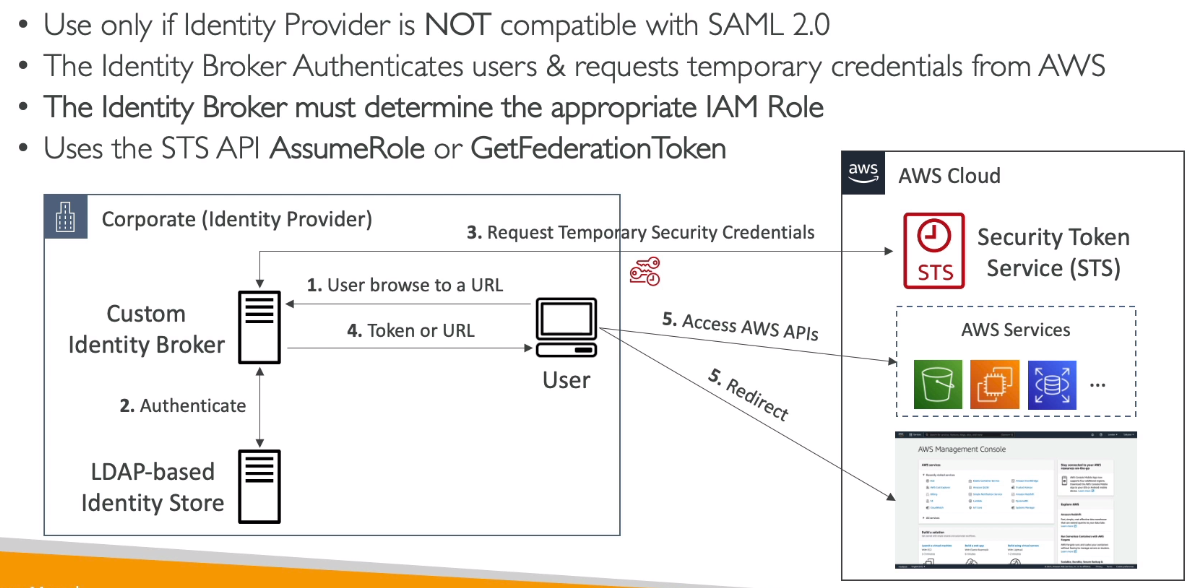

- Custom identity Broker

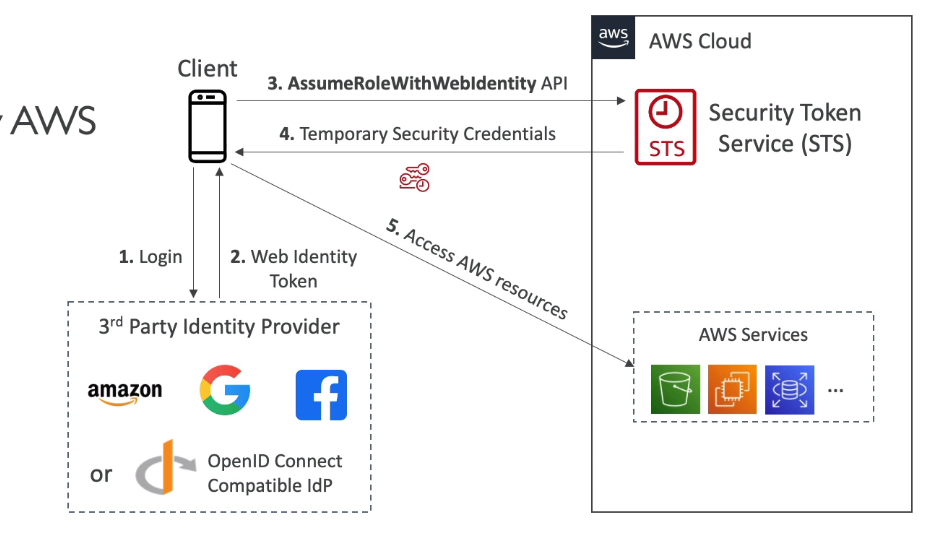

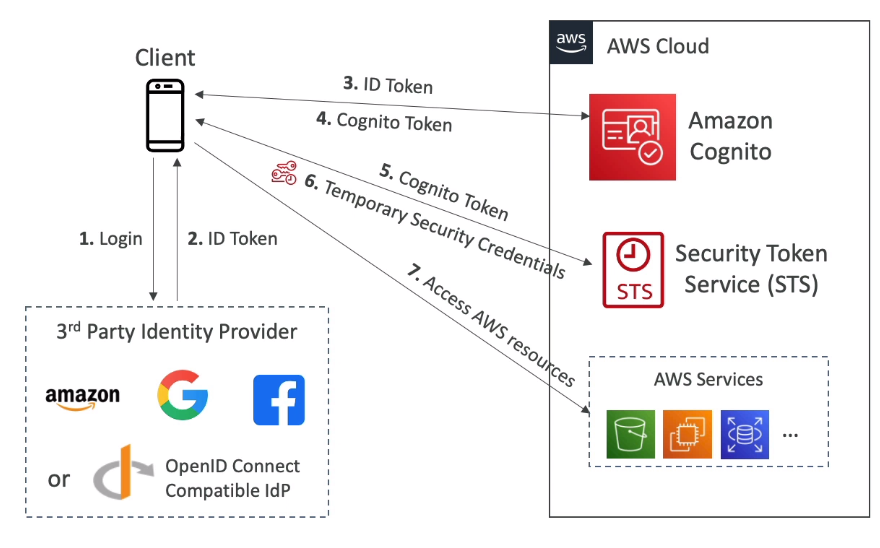

- Web Identity Federation com ou sem Cognito.

- Sem cognito

- Com o Cognito

- Modo recomendado.

- Cria role usando o Cognito, como o menor privilegio possível.

- Cria se um relação acionamento de confiança entre o Provedor de identidade e a AWS.

- As vantagens são:

- Suporta usuários anônimos.

- Suporta MFA.

- Sincronização de dados.

- Dado o acesso, cria se polices com configuração de variáveis que permite acesso ao usuário apenas o que tiver sido criado para ele.

- Single sign-on (SSO)

- SAML 2.0

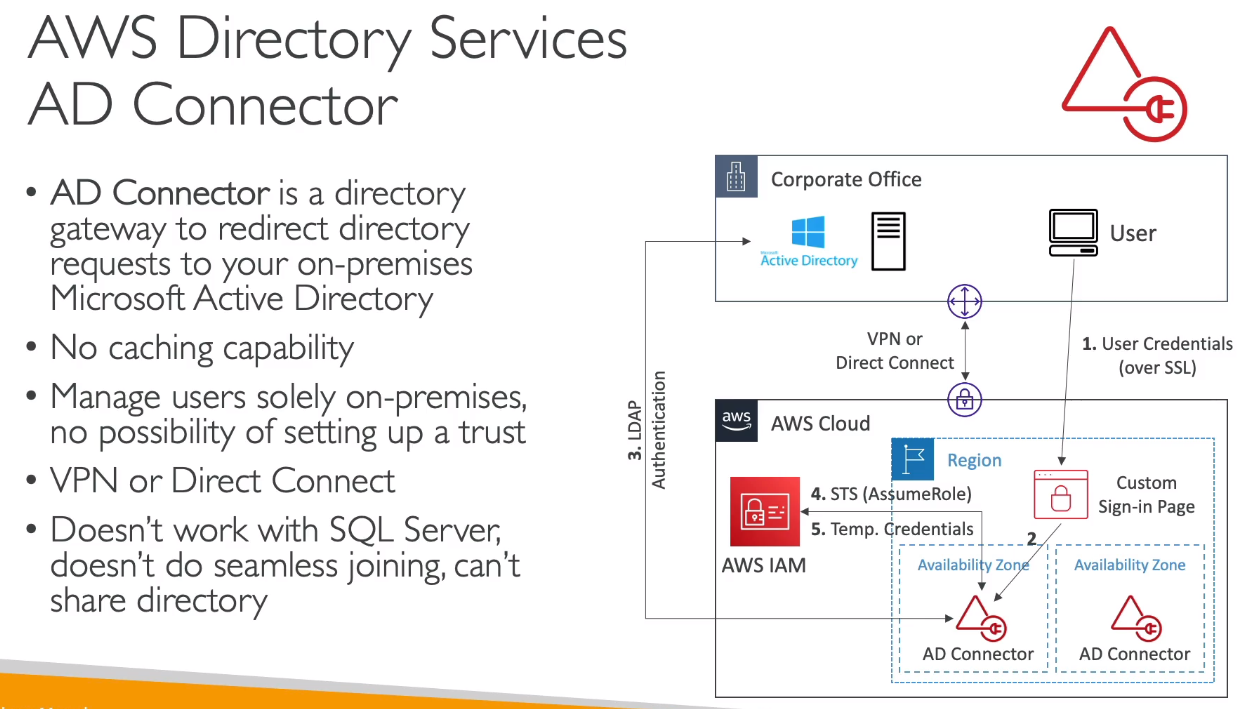

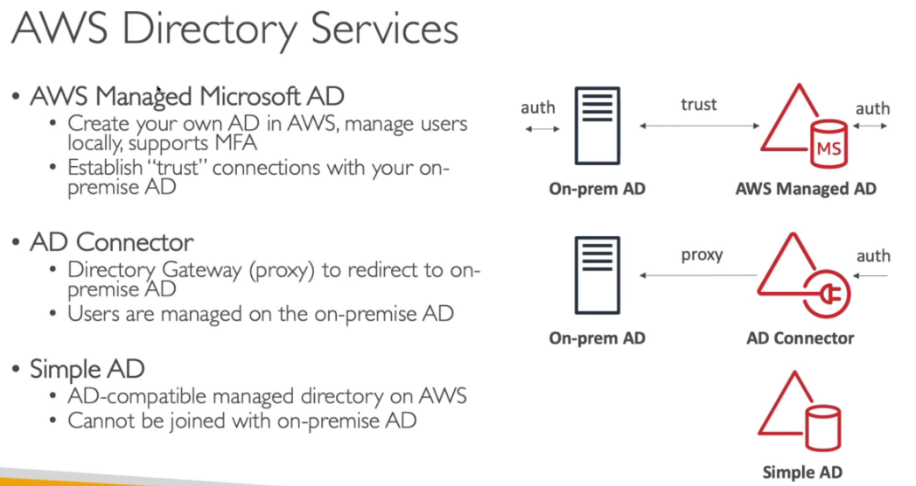

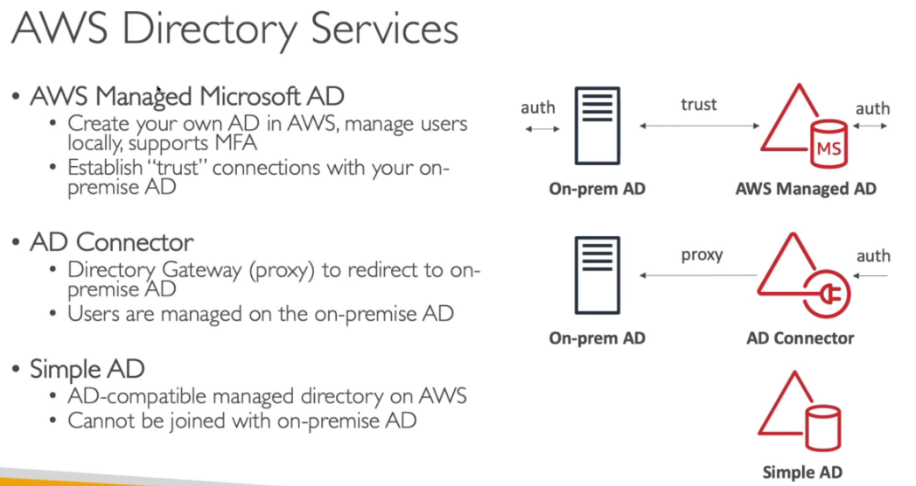

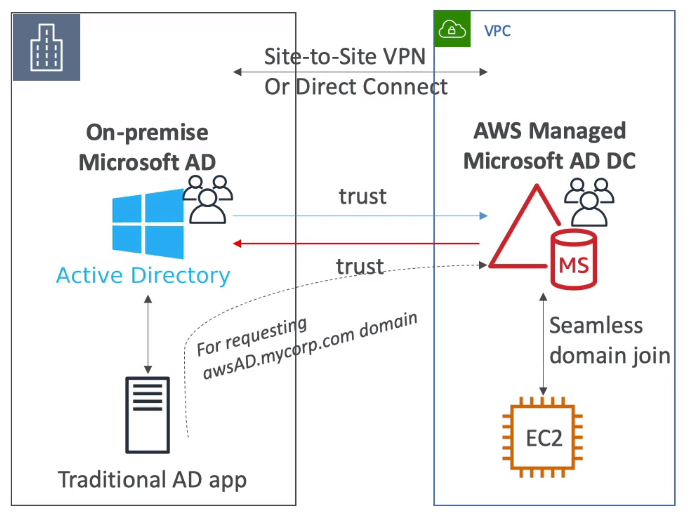

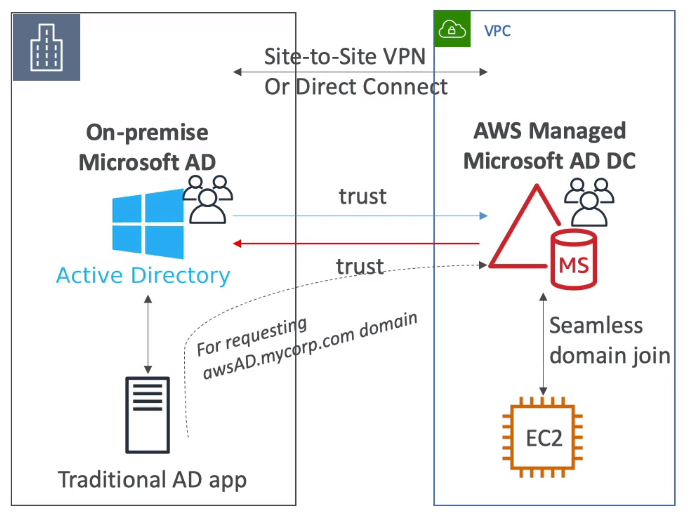

AWS Directory service

Forma de se usar o ADSF (active directory na AWS)

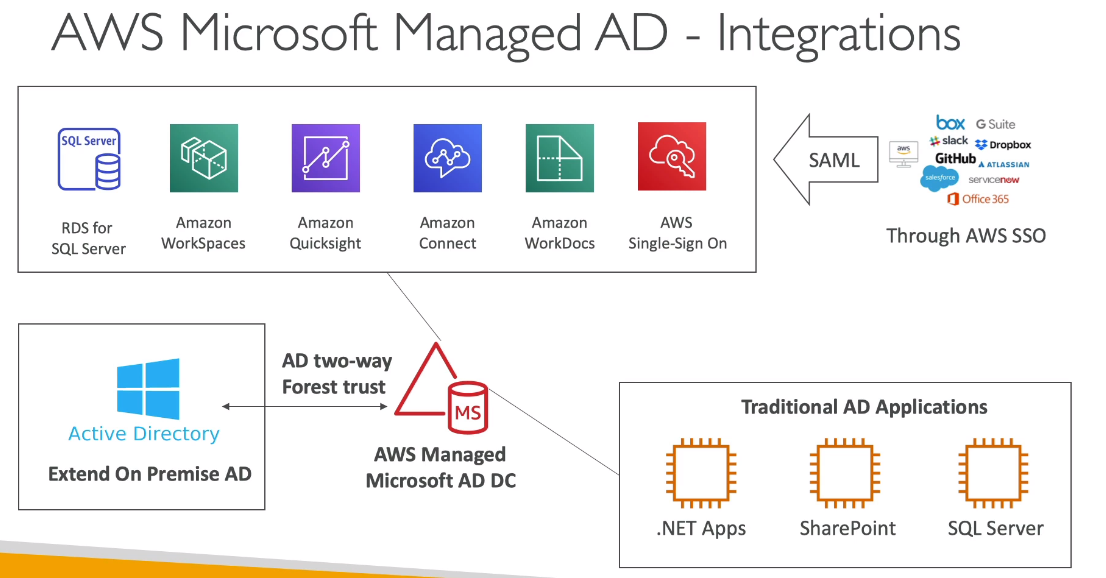

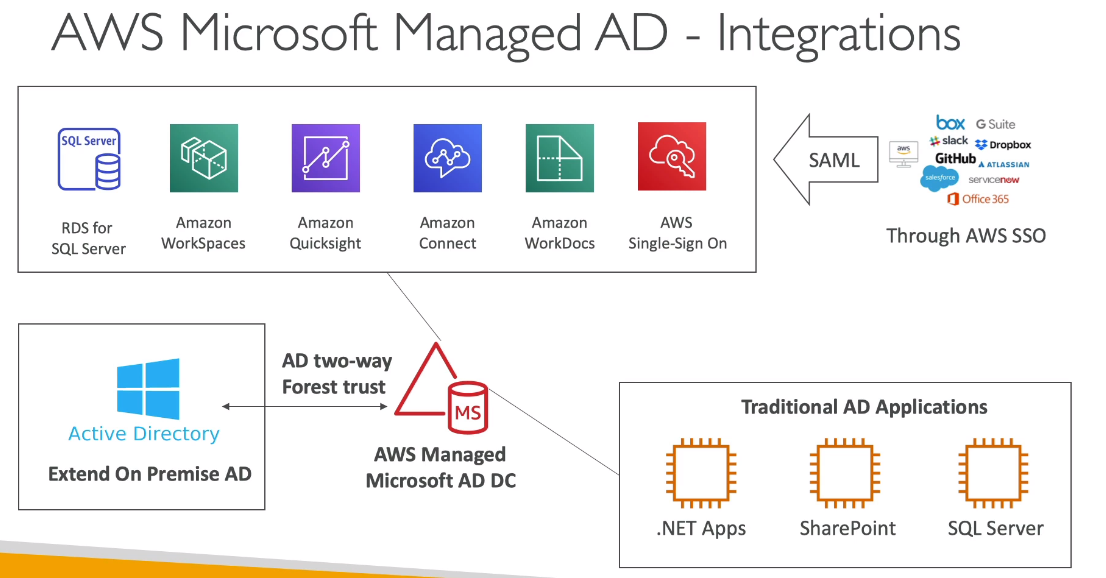

- AWS Managed Microsoft AD

- É possivel configurar o AD em mais de uma VPC.

- EC2 Windows

- Nele pode se rodar aplicações que usam o AD, como o sharepoint.

- Integrações

- Pode se integrar com o RDS para SQL, AWS Workspaces, QuickSight.

- Pode seu usar o SSO para dar acesso a aplicações de terceiros.

- Pode se usar integrado com o AD do on-premise.

- Pode se adicionar outros DC (Domain controlers) para escalar

- Tem backups automático.

- Conectando ao AD no on-premise

- Deve se estabelecer uma conexão via Direct connect or VPN Conection.

- A relação de confiança pode ser feita de 3 formas:

- One-Way trust

- AWS -> On-premise

- One-Way trust

- On-premise -> AWS

- Two-way florest trust

- AWS <-> On-premise

- One-Way trust

- Relação de confianção não tem nada a ver com sincronização. Apenas indica que o AD é valido e confiável.

- Replicação não é suportada.

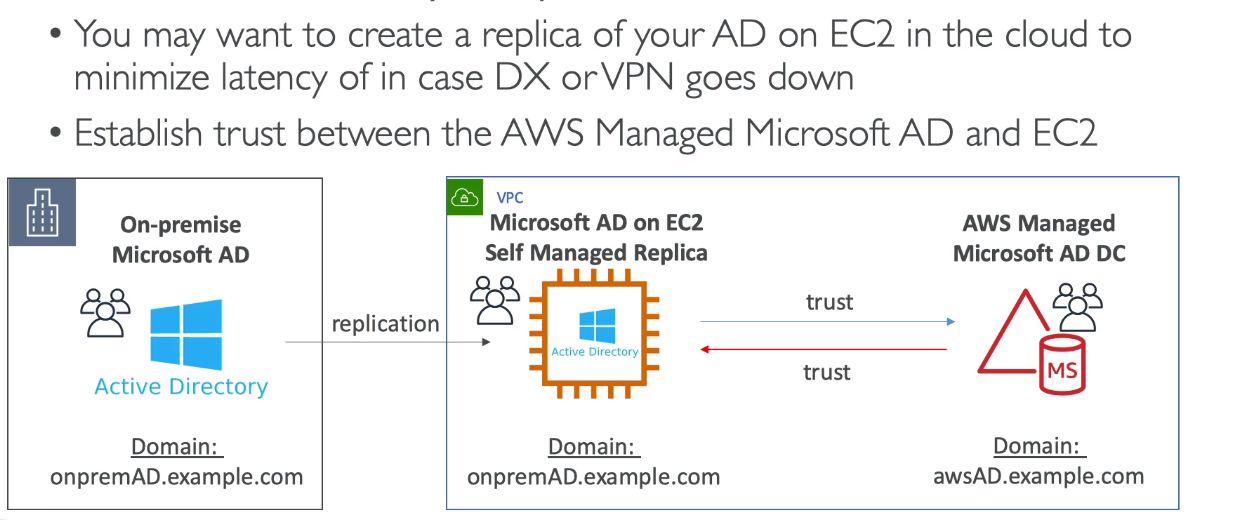

- Para se criar um processo de replicação na nuvem deve-se:

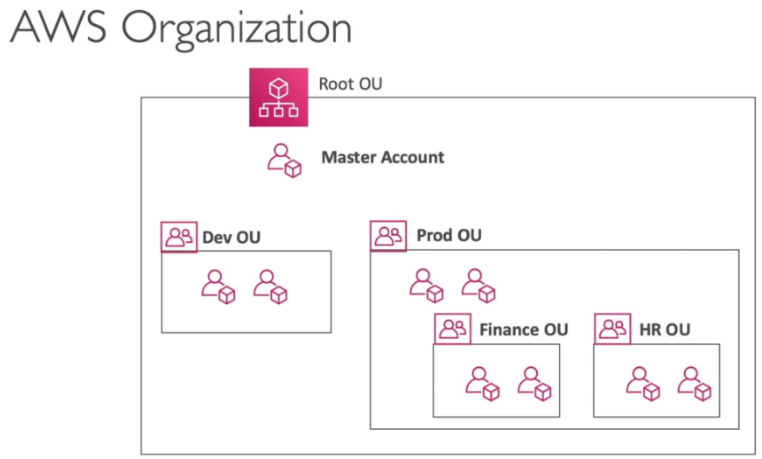

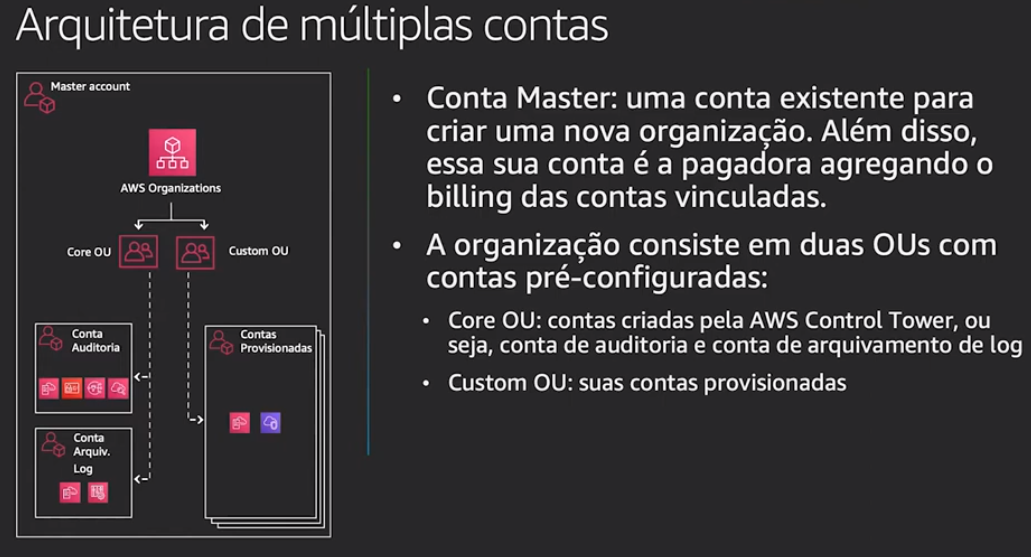

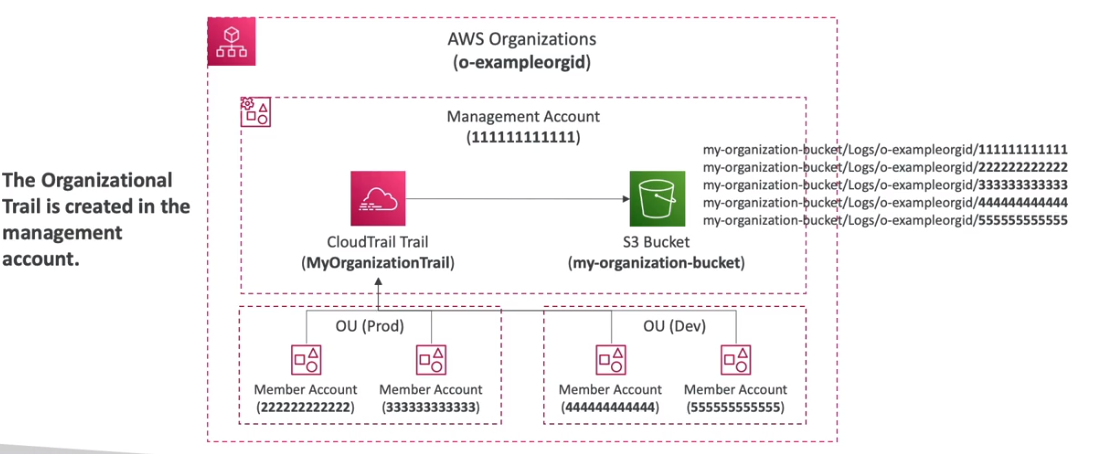

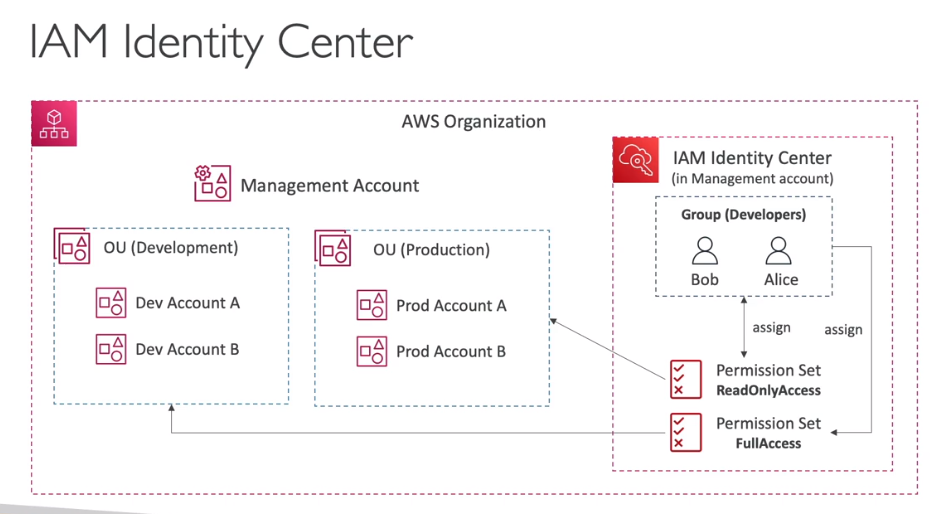

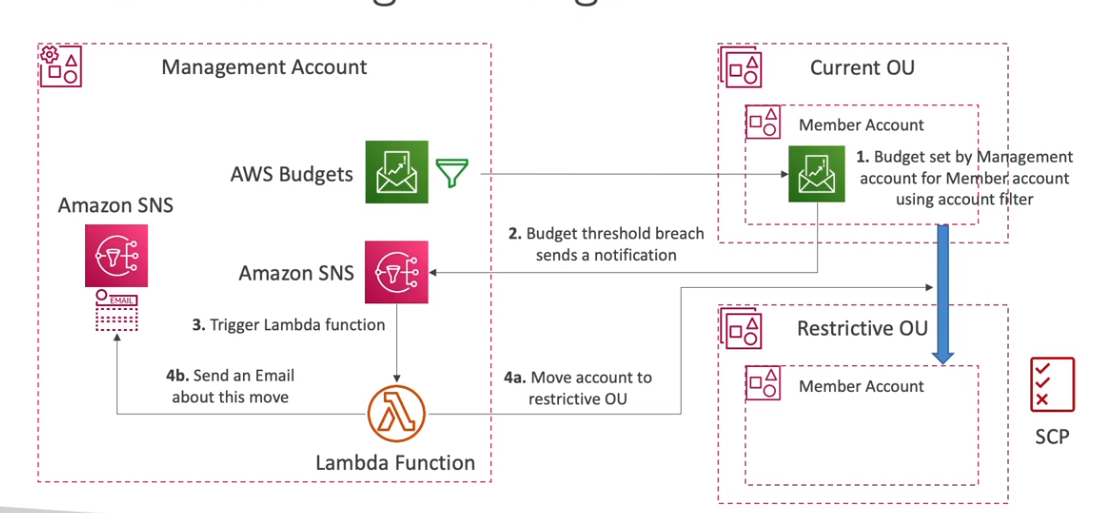

AWS Organizations

- Consolide múltiplas contas em uma única conta.

- Permite consolidar a fatura de pagamento e custos. (consolidated Billing)

- Unificar a parte de auditoria, monitoração e segurança numa única conta.

- Há um limite de 20 contas por organização.

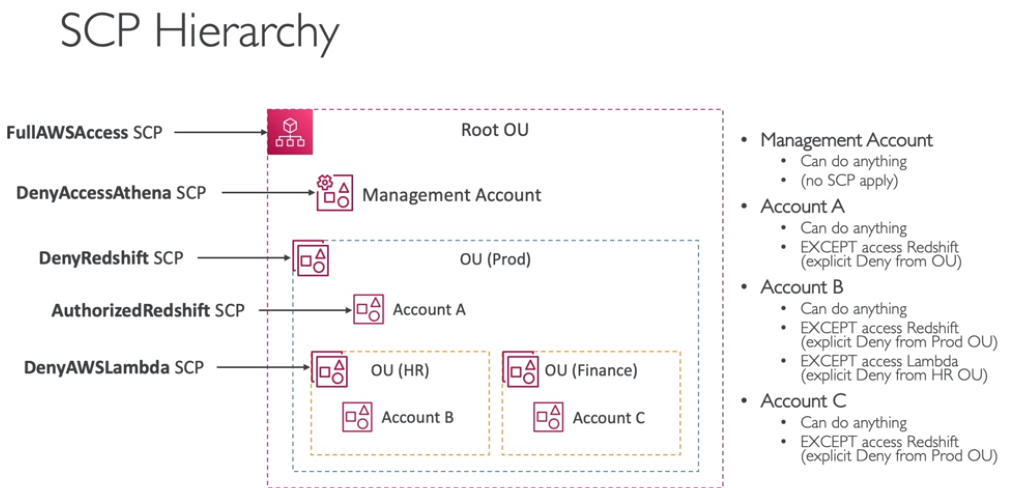

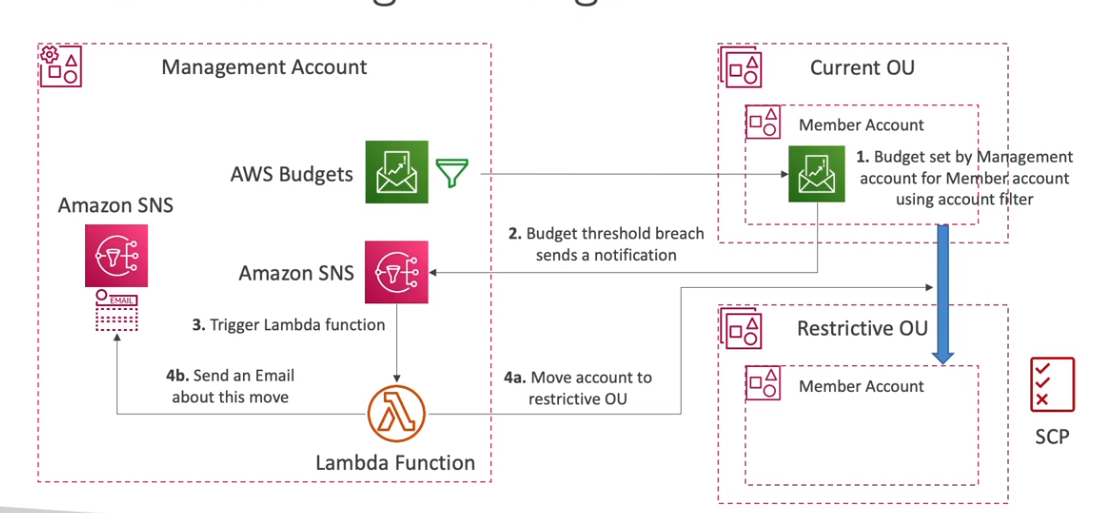

- Com organization é possível definir políticas de acesso a recursos (SCPs) que podem ser aplicadas a uma conta. Exemplo, posso querer que a conta de dev não tenha acesso ao Athena, para isso crio uma política e aplico na conta de dev.

- Na AWS quando falamos em permissões o DENY tem sempre maior precedência do que o ALLOW. por isso se tiver um item negado na OU Prod esse recurso estará negado na OU HR mesmo que tenha uma política que da acesso.

- É possível organizar as organizações por:

- BU (Business Unit) - unidades de negocio (departamento de vendas, financeiro, cobrança ..).

- Ambientes (produção, desenvolvimento, homologação)

- Projetos (Ultron, MArk 1 , SpaceX)

- Role OrganizationAccountAccessRole permite que os usuário que podem assumi-la, tenha permissão de admin dentro da conta.

- Com ela é possível criar novos usuários.

- Essa role é criada automaticamente quando se cria uma conta dentro de uma OU. porém caso a conta já exista e esta convidando ela pra a OU é necessário criá-la manualmente.

- Caso tenha plano de instancias reservadas, estas podem ser usadas por qualquer conta dentro de uma organização. Isso gera muita economia, pois essa instância reservada, estará sempre em uso.

- Com AWS Organization, pode se controlar os contratos de Instâncias reservadas ou savings plans de qualquer conta que faz parte dela.

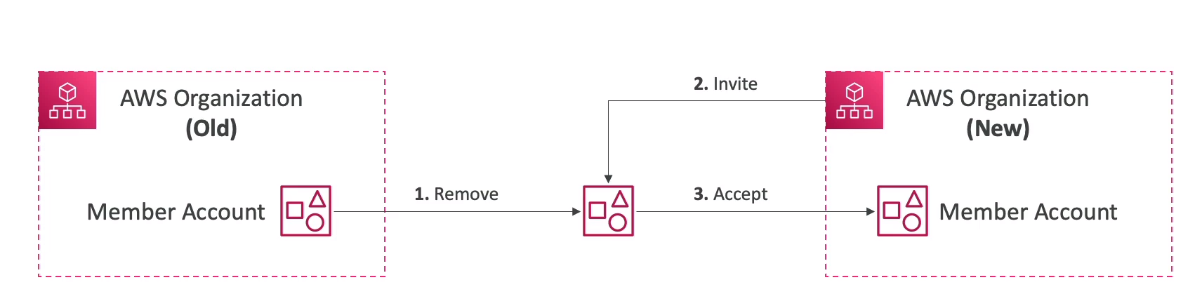

- Migrando uma conta de uma Organization para outra Organization.

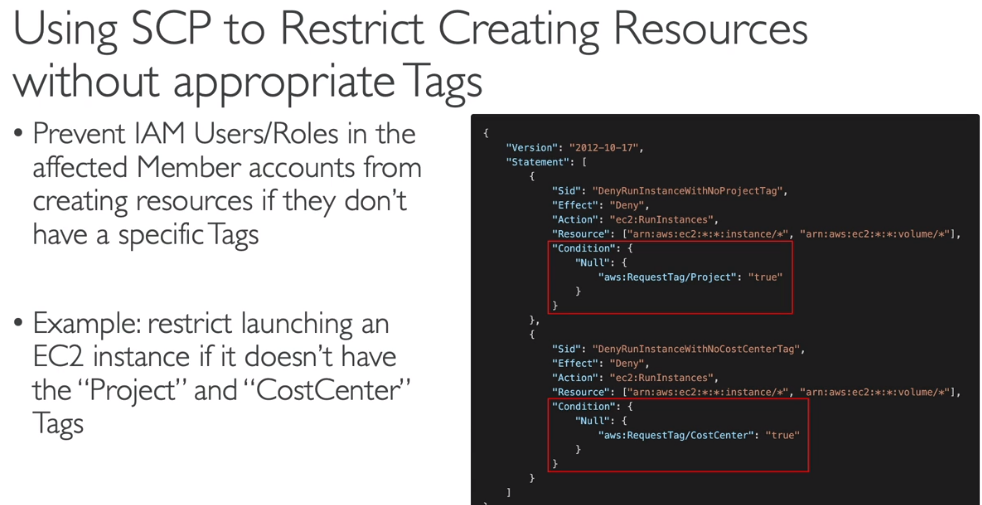

Service Control Policies (SCP)

- Define lista de acesso ou bloqueio de ações do IAM.

- Se aplica a OUs e a Contas.

- Não se aplica a conta de gerenciamento.

- É aplicada para todos os usuários e Roles de um conta incluindo usuário Root.

- Não se aplicam a roles que interligam serviços, ou seja não se aplicam para roles que integra com o AWS Organization.

- Devem ter permissões explicitas, e por padrão não permitem nada.

- Caso de usos:

- Permite obrigar o usuário a inserir tags, nos recursos.

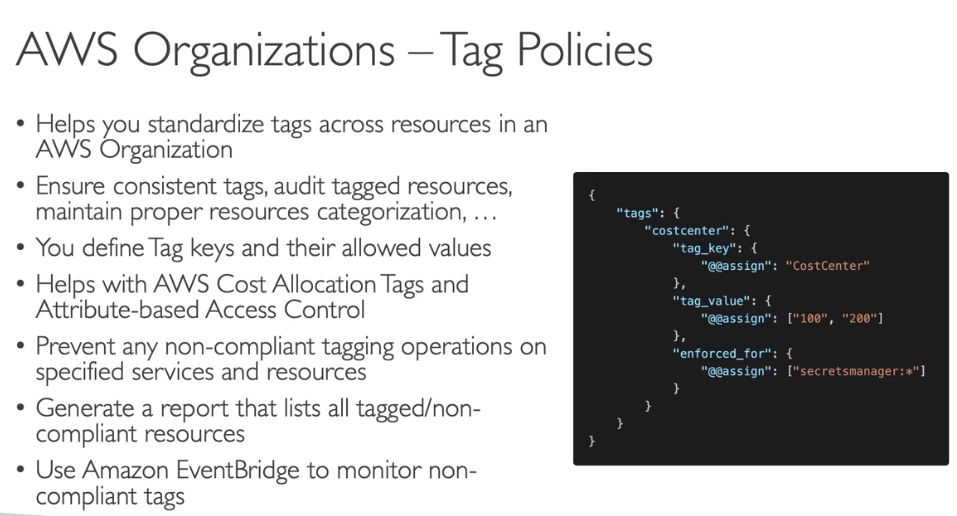

Tag Polices

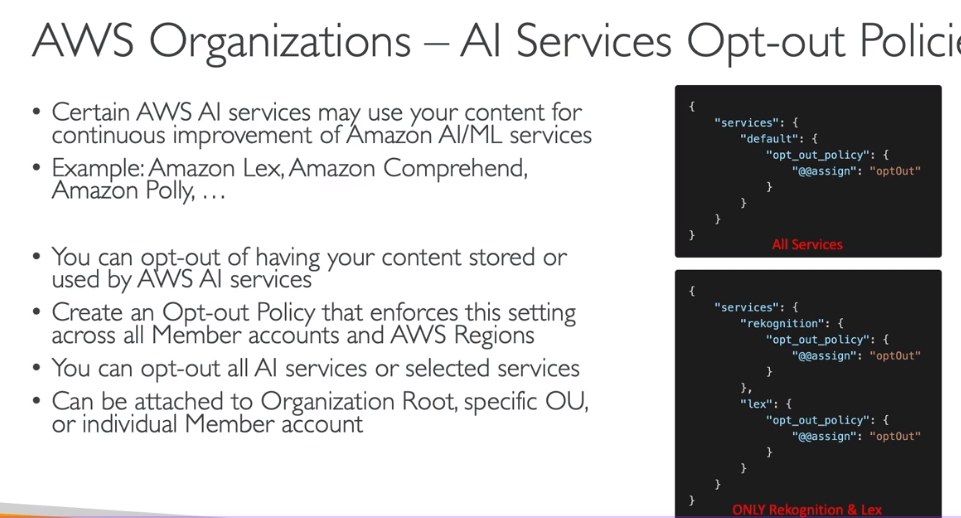

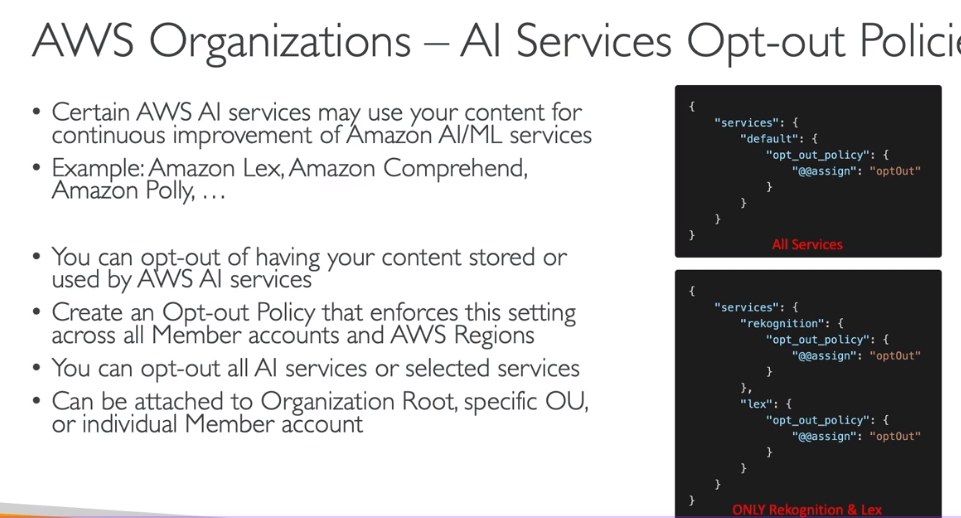

AI Services

- A AWS usa seus dados para Melhorar a IA, caso queira desabilitar essa funcionalidade deve se criar uma police.

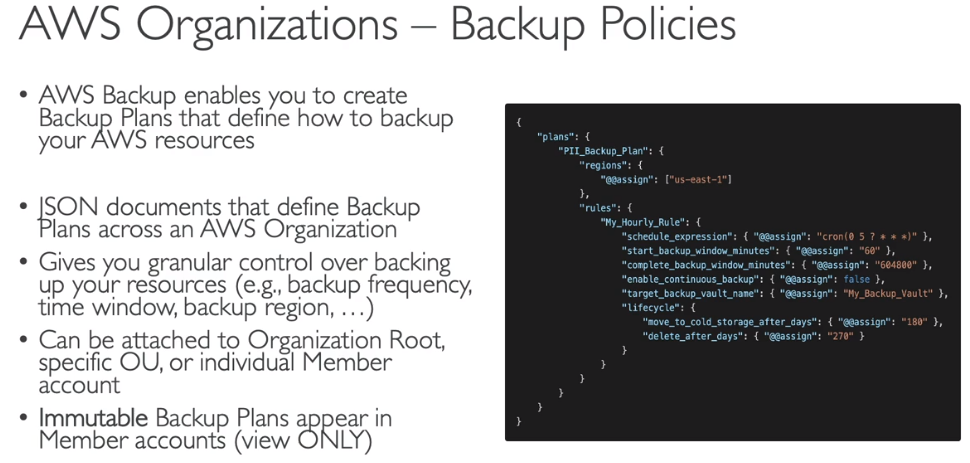

Backup police

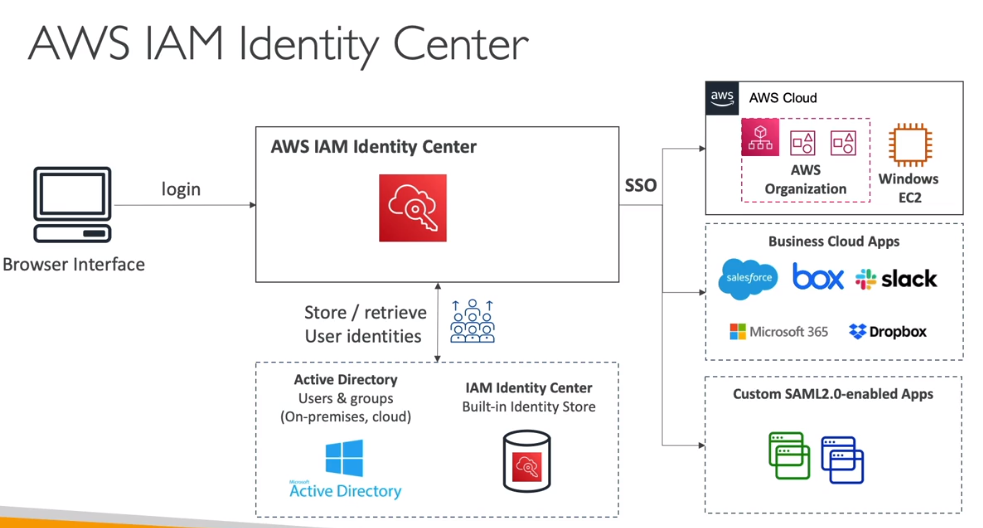

AWS IAM Identity center

- Sucessor do AWS Single Sign-On.

- Um login para todas contas da sua organização.

- Permite acessar aplicações de terceiros (Salesforce, office 365).

- Aplicações com SAML 2.0 habilitados.

- Instancia Ec2 com o Windows.

- Permite usar identity provider como o AD

- Permite criar a estrutura de usuários dentro da AWS.

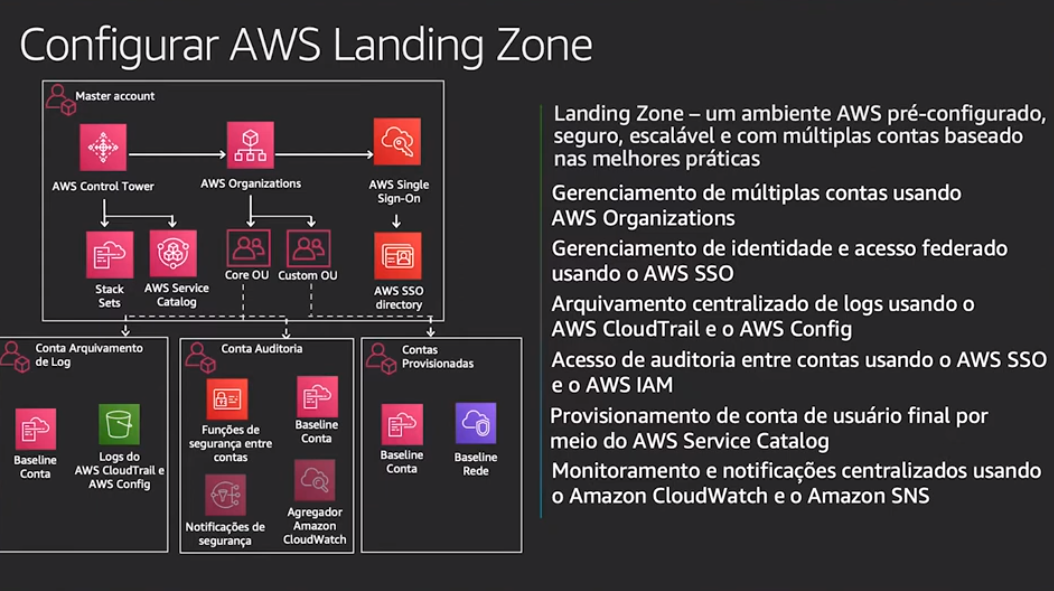

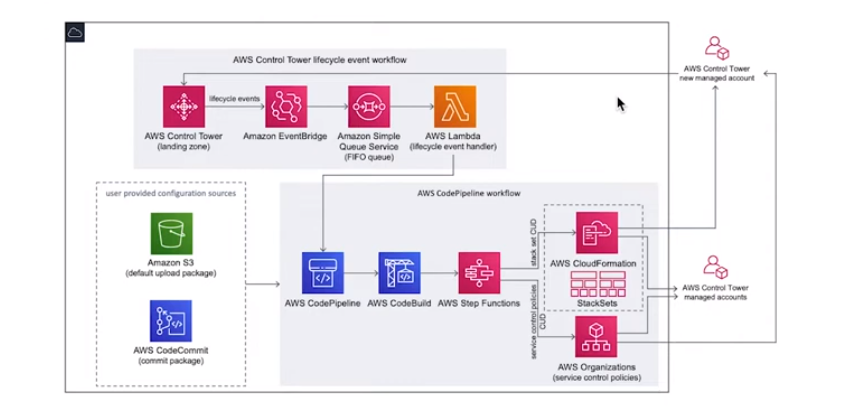

AWS Control Tower

- É uma maneira fácil para você configurar e governar um ambiente seguro e compatível com as Múltiplas contas AWS com base nas melhores práticas.

- Landing Zone - Conjunto de boas praticas recomendadas

- Ambiente configurado e seguro, escalável como mutiplas que segue praticas recomendadas pela AWS.

- O que o Control Tower tenta criar

- Benefícios:

- Automatizar seu ambiente em apenas alguns cliques.

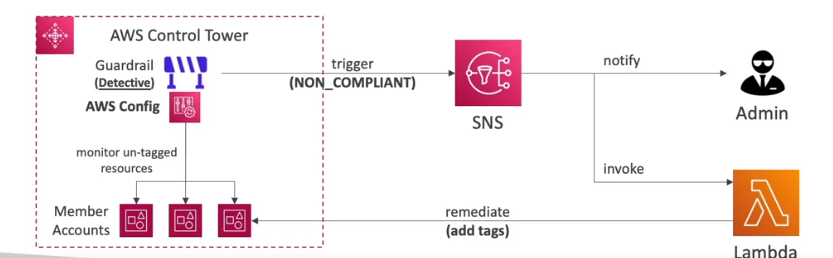

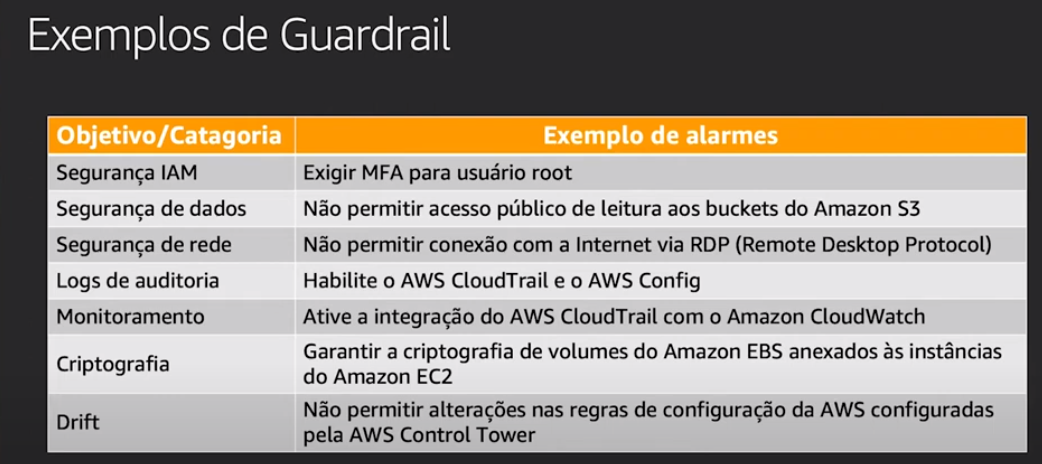

- Permite aplicar política usando guardrails (regras de governança pre-configuradas). Aplicado em nível de OU

- Sendo:

- Permite detectar violações de políticas e corrigi-las automaticamente e podemos monitorar a conformidade através de um painel de controle interativo.

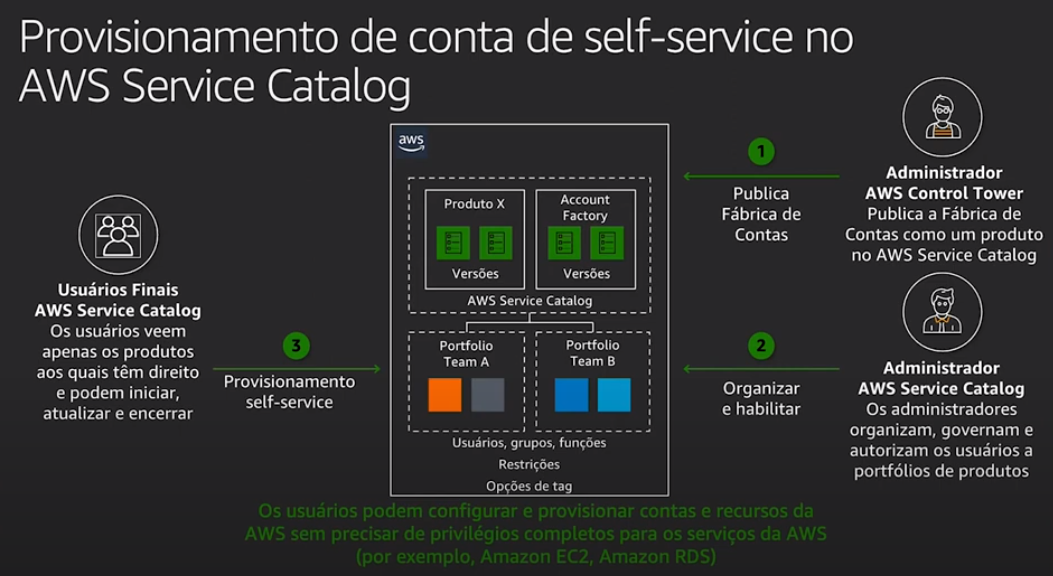

- Fabrica de contas

- Como funciona automatização de novas contas

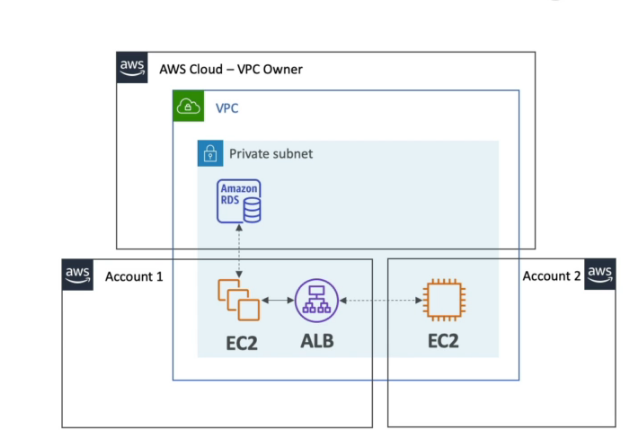

AWS Resource Access Manager (RAM)

- Permite compartilhar e recursos entre contas duma mesma AWS Organizations.

- Somente o dono do recurso compartilhado pode exclui-ló.

- Evita duplicação de recursos na organização

- Recursos que podem ser compartilhados:

- AWS App Mesh

- Amazon Aurora

- AWS Certificate Manager Private Certificate Authority

- AWS CodeBuild

- Amazon EC2

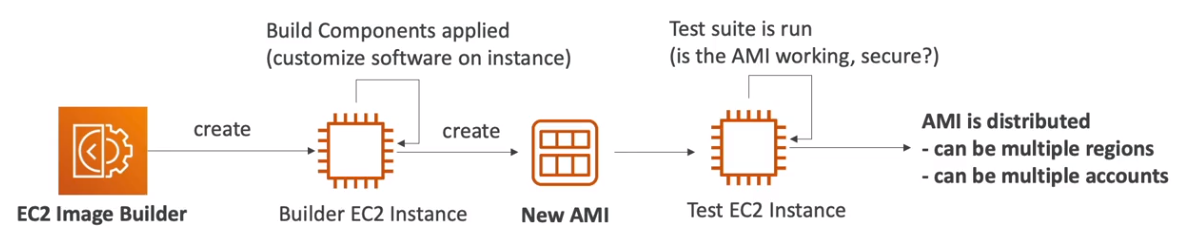

- EC2 Image Builder

- AWS Glue

- AWS License Manager

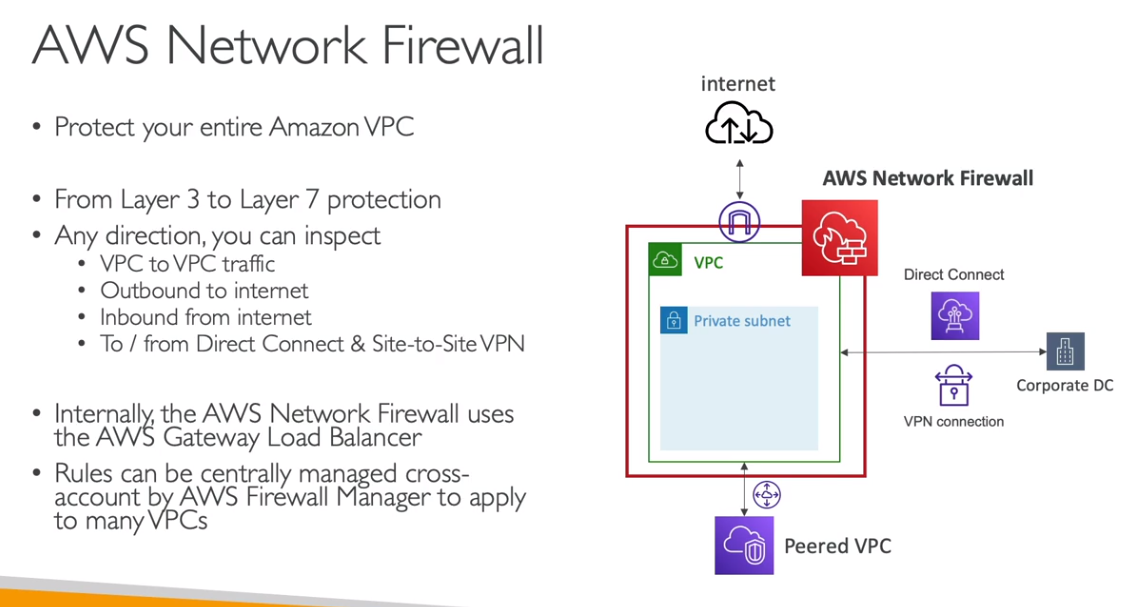

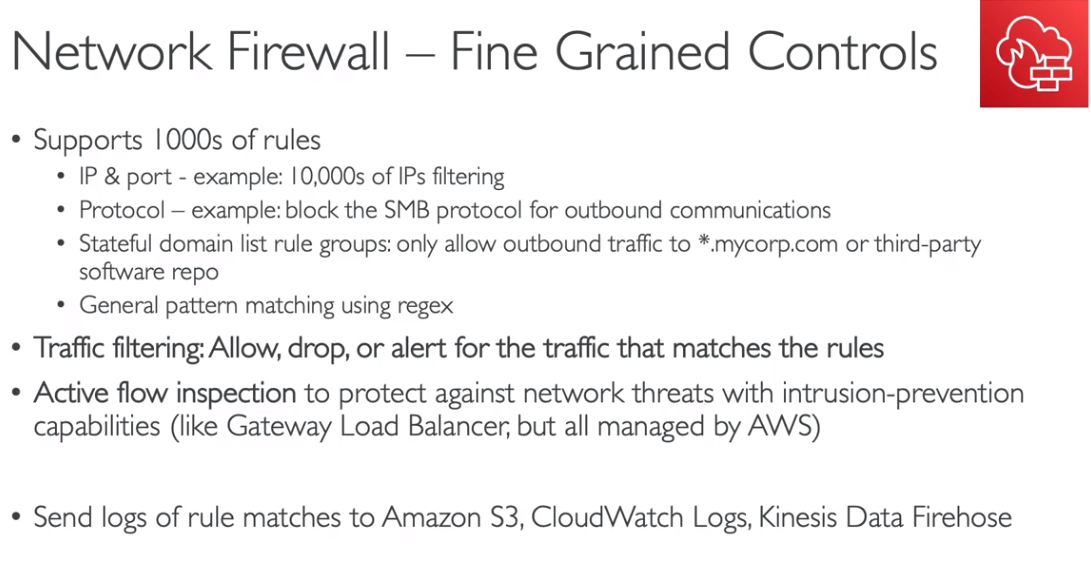

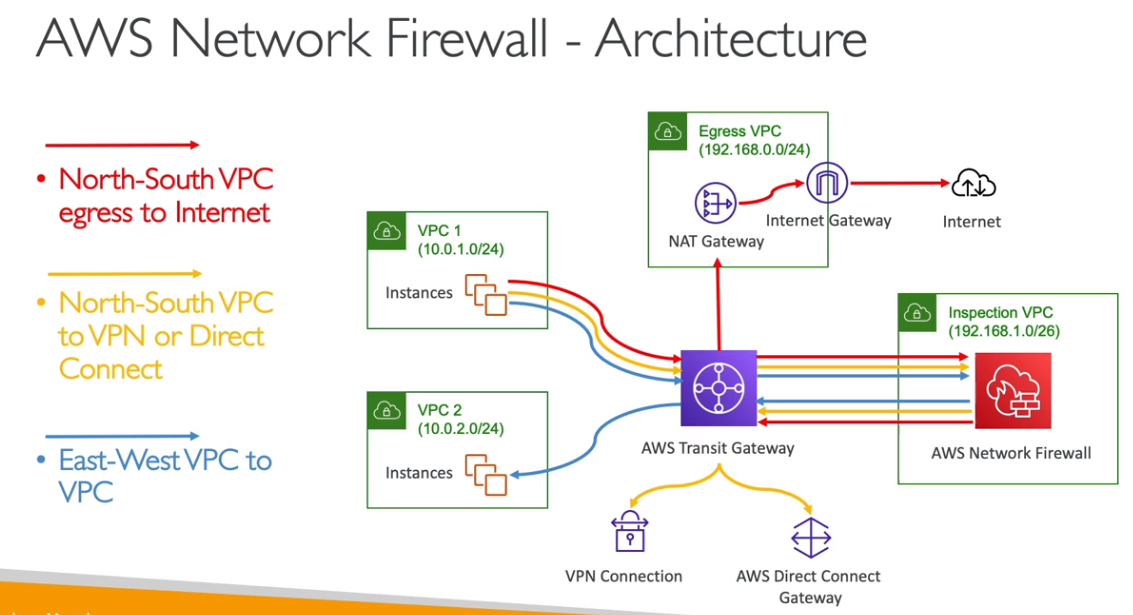

- AWS Network Firewall

- AWS Outposts

- Amazon S3 on Outposts

- AWS Resource Groups

- Amazon Route 53

- AWS Systems Manager Incident Manager

- Amazon VPC

Segurança

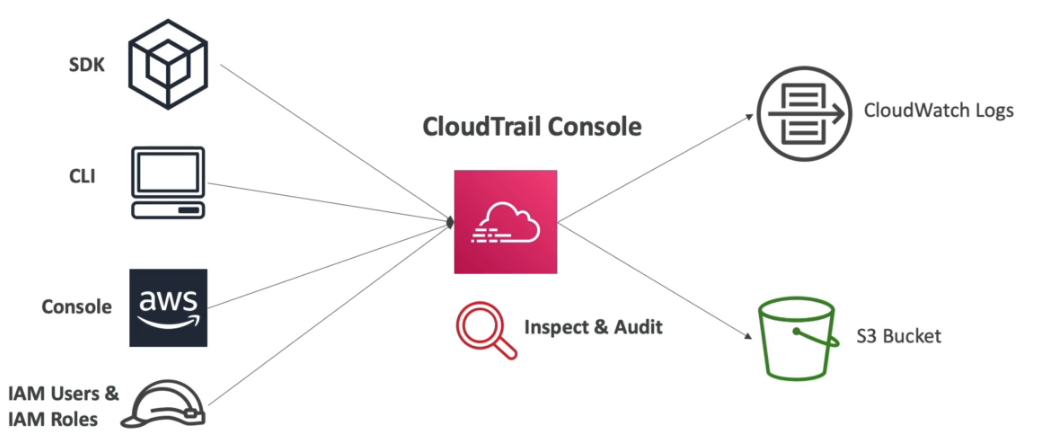

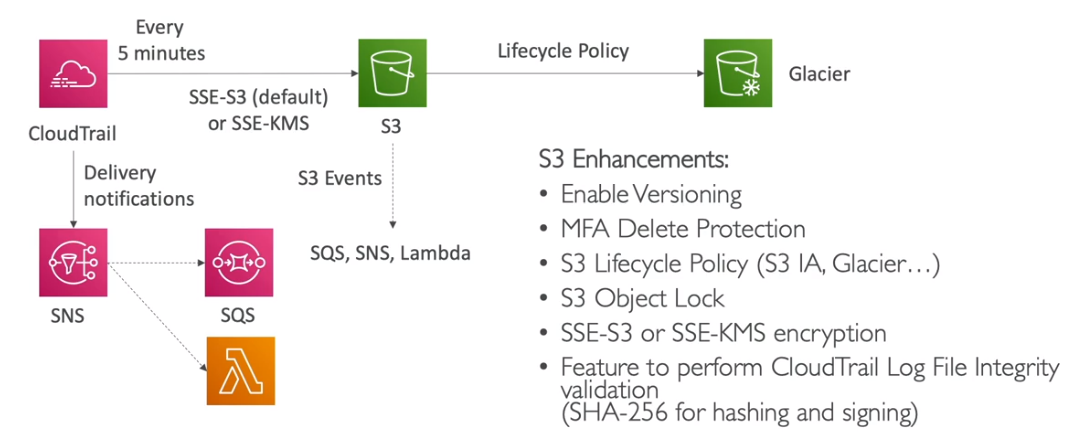

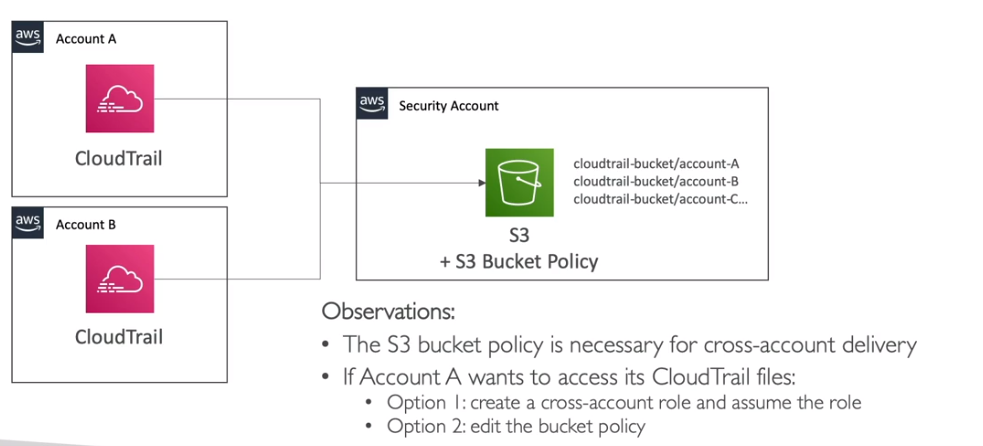

AWS CloudTrail

- provém governança, compliance e auditoria, é o dedo duro da galera que fez merda.

- Habilitado por default, tem custo zero.

- Recebe informações do SDK / console / cli / IAM User e IAM roles.

- Permite ver tudo que foi feito na conta (inclusão, criação ou exclusão de recurso).

- Monitora todas as chamadas de API da conta.

- Guarda os logs por 90 dias no cloud trail, caso queira guardar mais tempo e possível configurar no S3 (não vem habilitado por default).

- Vem aplicado em todas as regiões por padrão.

- Pode ser habilitados em todas ou em apenas uma conta.

- Tipo de eventos analisados:

- Eventos gerenciados.

- Operações feitas em recursos:

- Criar rules, criar S3 / EC2, alteração de recurso.

- Separa os eventos de leitura e escrita.

- Analise manual do problemas

- Operações feitas em recursos:

- Eventos de dados

- Não são logados por padrão, e necessário habilitado e é pago.

- Está em nível do objeto, para os serviços de Lambda (invocação), S3 (criação, remoção e recuperação) e DymamoDB.

- Separados por eventos de leitura e escrita.

- Analise manual do problemas.

- Cloud trail insights

- Eventos gerenciados.

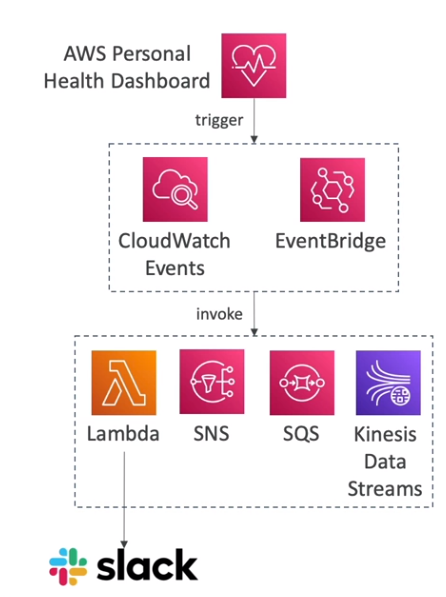

- Solution Architecture

- Como reagir a eventos os mais rápido possível.

- Os eventos no CloudTrail podem levar até 15 minutos para ser disparados, nesse cenário uma maneira de reagir aos eventos o mais rápido seria:

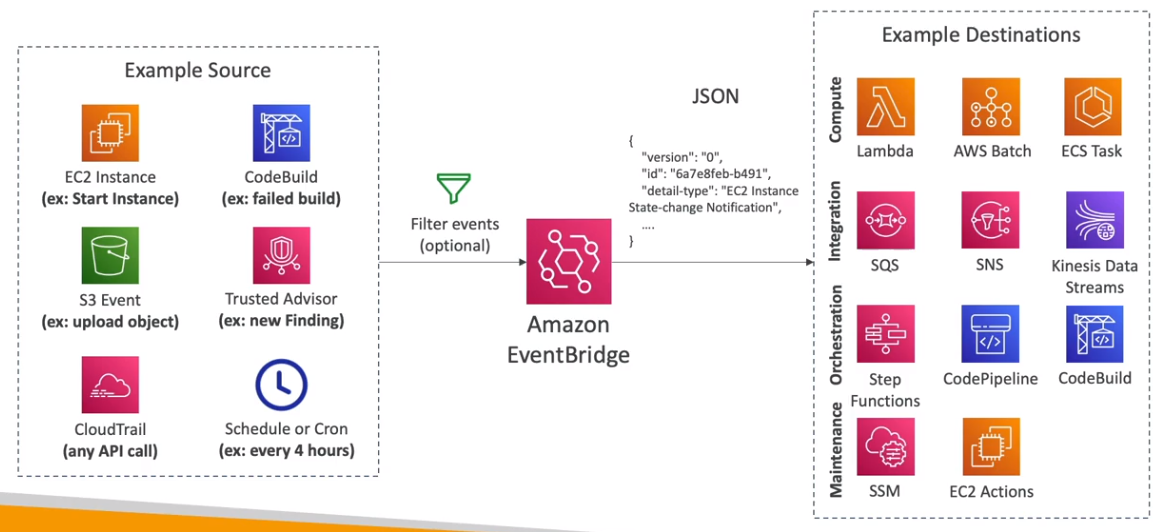

- EventBridge

- Pode triggar eventos a partir de qualquer chamada de API no CloudTrail.

- Métodos mais rápido de reação.

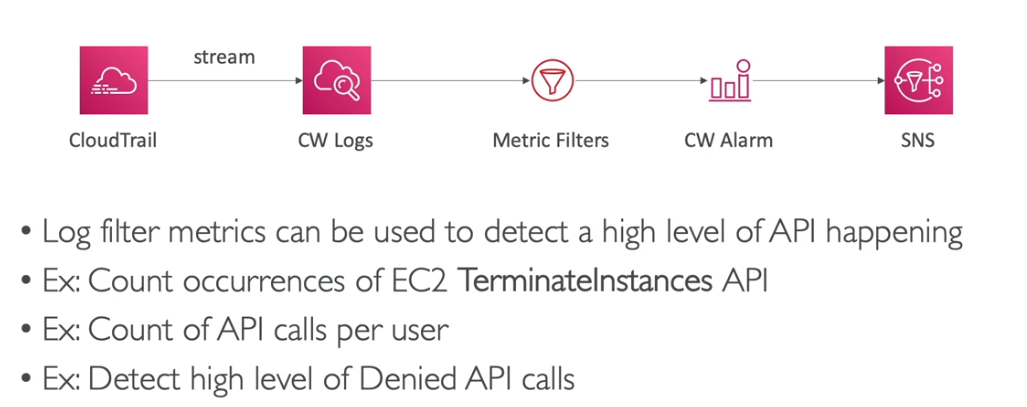

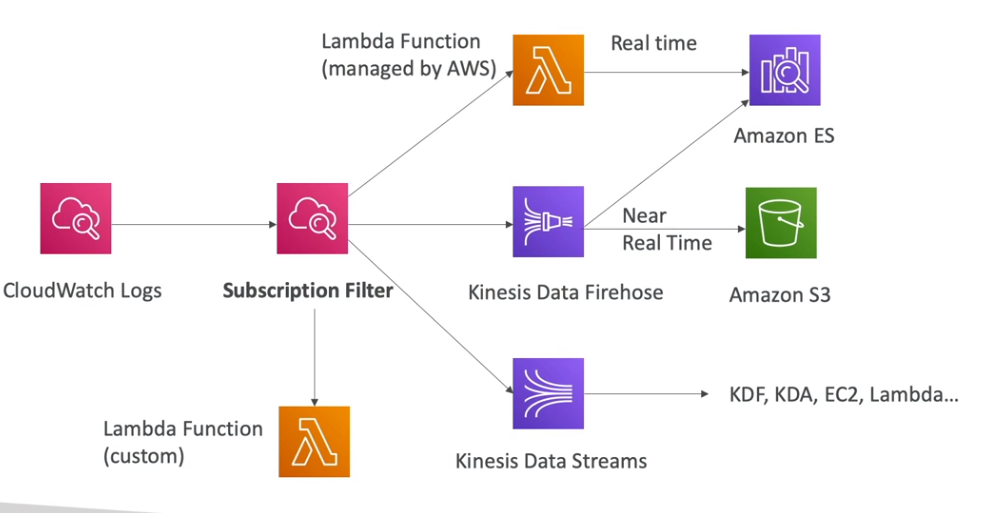

- CloudWatch Logs

- Envia-se em stream para o CloudWatch e se cria filtros para analisar e detectar anomalias.

- Envio para o S3

- O CloudTrail envia para o S3 em 5 minutos.

- Pode ser analisar os logs e disparar ações, além de armazenar os logs.

- EventBridge

- Os eventos no CloudTrail podem levar até 15 minutos para ser disparados, nesse cenário uma maneira de reagir aos eventos o mais rápido seria:

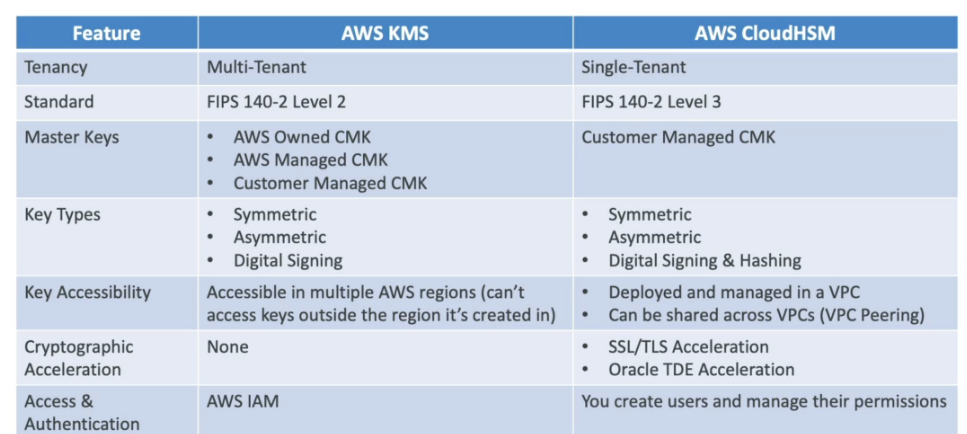

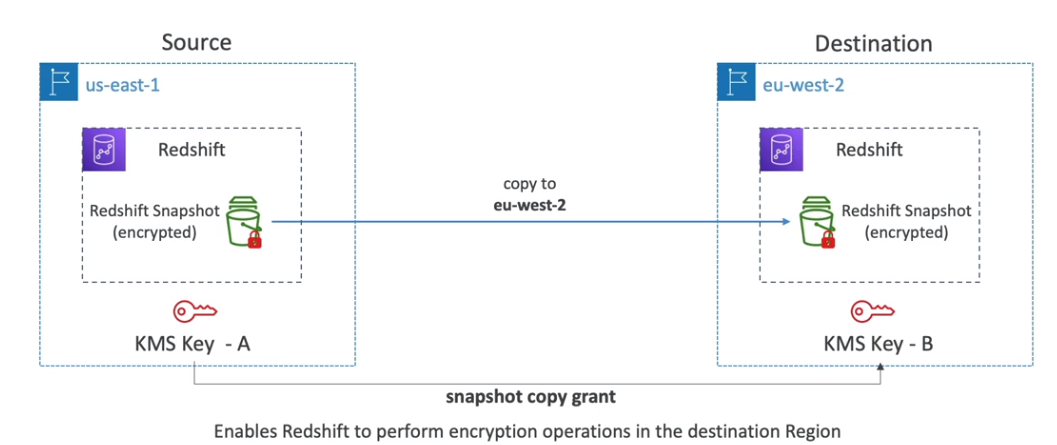

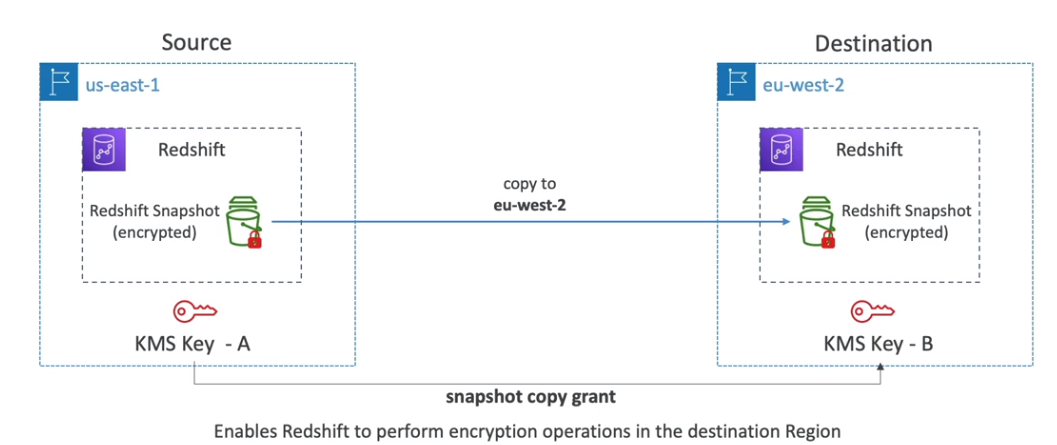

AWS KMS

- Serviço de encriptação da AWS - Key Management Service.

- Não é possível baixar as chaves.

- Gerencia chaves de criptografia.

- Serviços com a opção de se encriptar dados:

- EBS, S3, RedShift, RDS, EFS ….

- Serviços com criptografia default:

- CloaudTrail Logs, S3 Glacier, Storage Gateway ….

- Permite importar uma chave externa.

- Mas a AWS não fica responsável pelo gerenciamento dela.

- Ou seja, a manutenção é por conta do usuário.

- Só são suportadas chaves Symetricas.

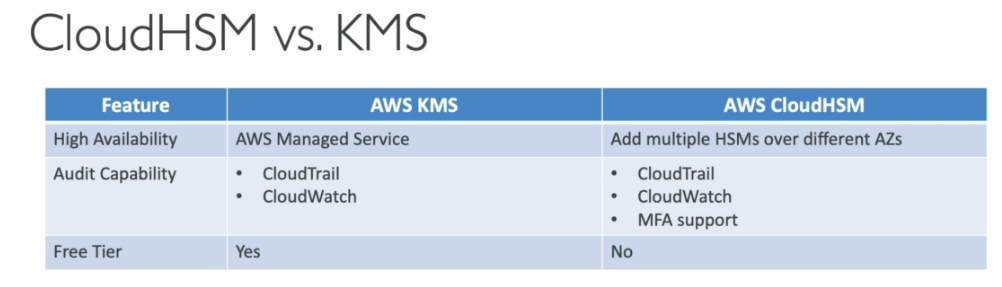

Cloud HSM - Hardware Security Module

- AWS provém um hardware dedicado para que nós possamos gerenciar nossas chaves.

- Ela não tem acesso ao hardware após provisionar, caso perder os acesso não tem como recuperar.

- O hardware é resistente a alteração e é homologado (FIPS 140-2 Level 3 Compliance)

- Suporta criptografia simetrica e assimetrica.

- RedShift suporta encriptação via HSM.

- Pode se ter varios Cloud HSM espalhado por várias AZs para aumentar a disponibilidade.

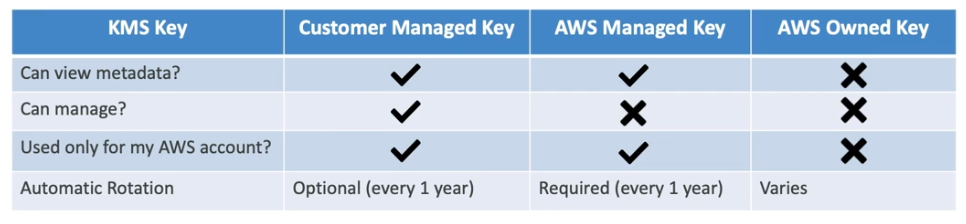

Tipos de chaves

- CMK - Customer Master Keys.

- Gerenciadas pelo usuario - CMK

- Criado pelo usuário dentro do KMS ou HSM (hardware security module ), pode ser deletada ou alterada.

- Pode se habilitar a rotação de chave a cada 1 ano.

- Também e possível rotacional manualmente, mas é recomendado para chaves Assimétricas.

- Tem um custo de $1 por mês, e $0.003 a cada (1000 calls).

- Pode ser dos tipos

- Simétricas (AES-256)

- Todos serviços da AWS usam essa. Não se tem acesso a chave.

- Precisa usar a API para usar a encriptação o decriptação.

- Assimétricas (RSA & ECC Key Pairs)

- Tem duas chaves uma publica (encrypt) e outra Privada (decrypt).

- A publica pode ser baixada, nas não se tem acesso a privada.

- Caso de usos.

- Encriptar dados fora da AWS, onde não se pode chamar a API do KMS.

- Realizar assinatura de objetos.

- Simétricas (AES-256)

- Gerenciadas pela AWS - CMK

- Chaves criadas e gerenciada pela AWS, não temos acesso.

- Tem rotação automatica de chaves a cada ano.

- Não tem custo

- São as usadas nos serviços.

- EBS, S3, RedShift, RDS, EFS.

- tem os nomes aws/rds, aws/ebs, aws/service-name.

- Chaves proprias da AWS

- Criada pela AWS, para recurso da AWS, Não temos acesso nem de visualização.

- SSE-S3, SSE-SQS, SSE-DDB.

- São de graça.

- Chaves do HSM

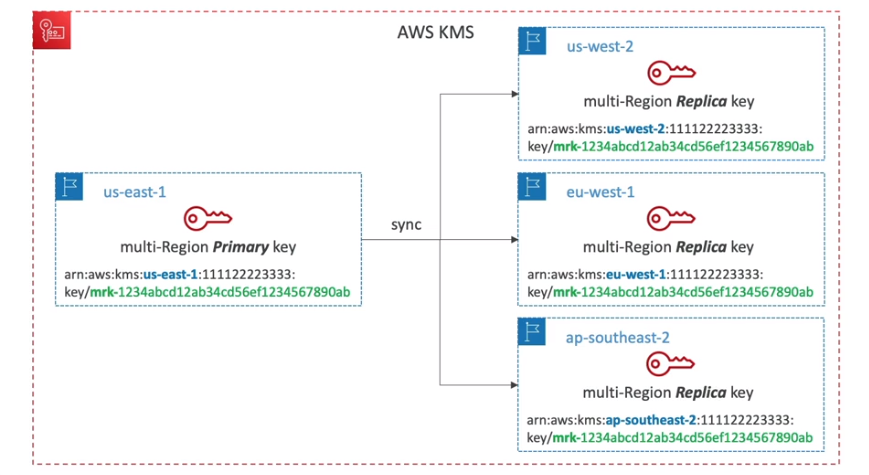

- KMS em multiplas regiões

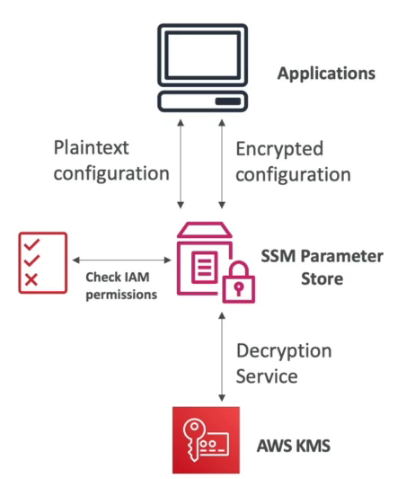

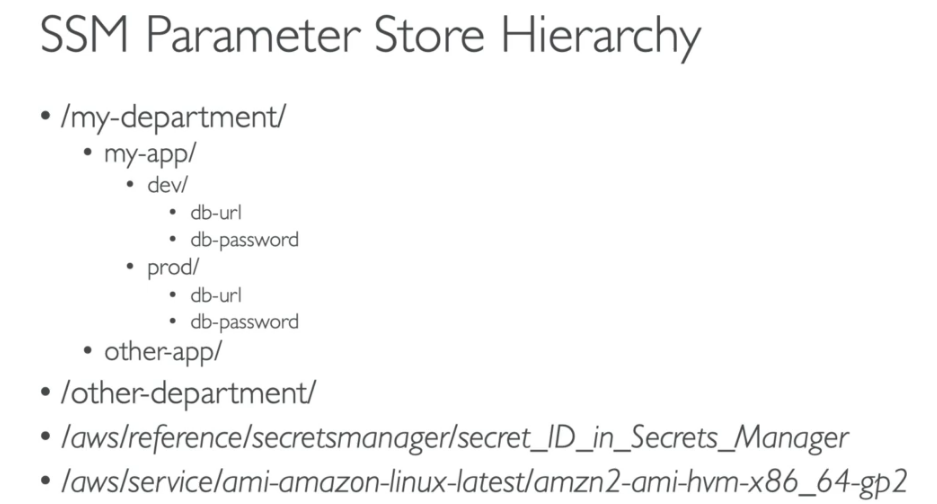

AWS SSM Parameter Store

- Permite armazena configurações e segredos como parâmetros.

- Tem criptografia opcional usando o KMS.

- É Serverless, e fácil de usar com SDKs.

- Permite disparar eventos via Cloud watch Events.

- São declarados em forma de caminhos (Paths).

- Da pra acessar o secret manager via parameter store.

- Acessando assim: /aws/reference/secretsmanager/secret_id_in_secrets_manager

- Tem integração com o CloudFormation.

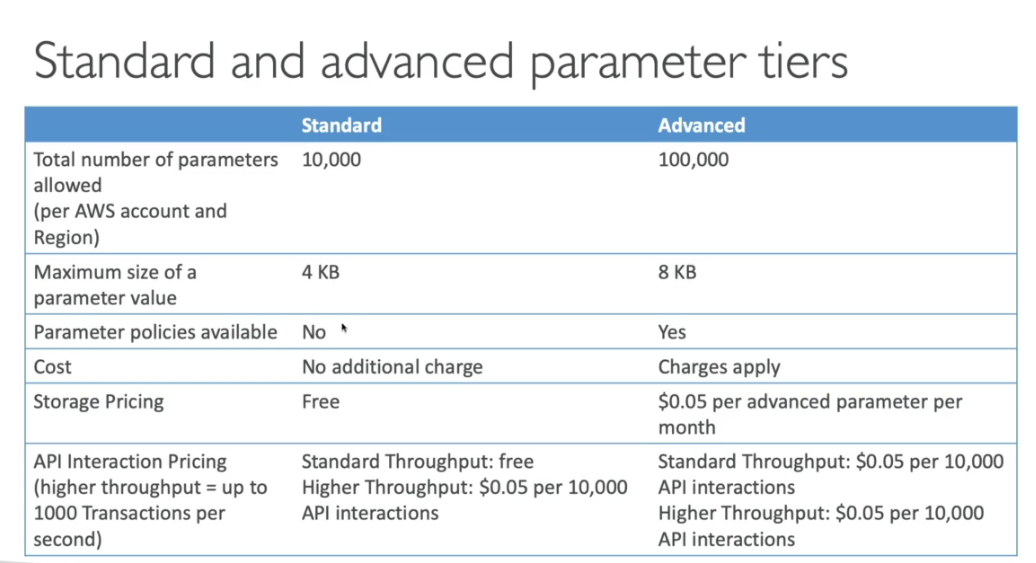

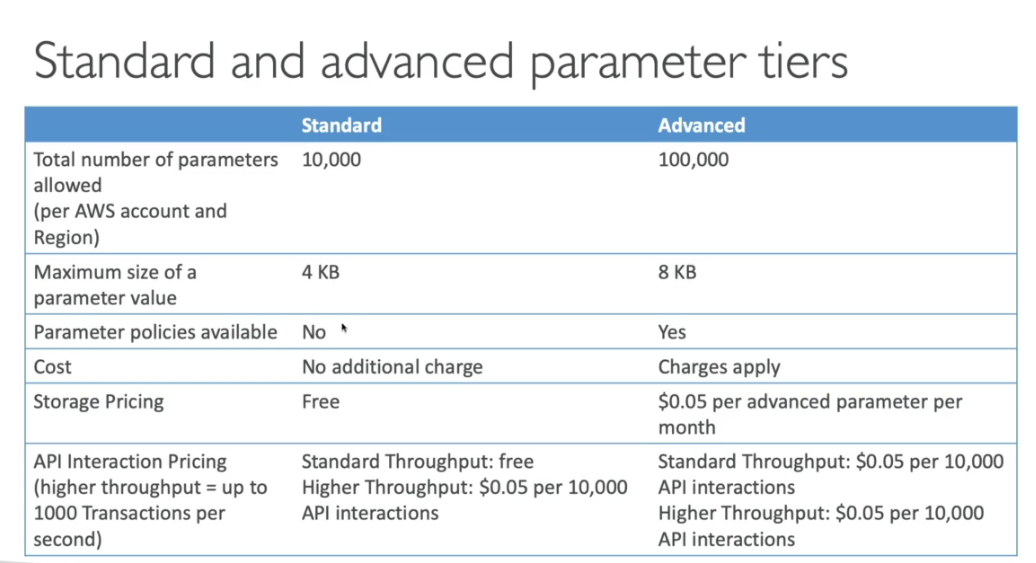

- até 10000 parâmetros com valor de até 4KB é de graça por conta e região.

- até 100000 parâmetros com valor de até 8KB é cobrado $0.05 por parâmetro.

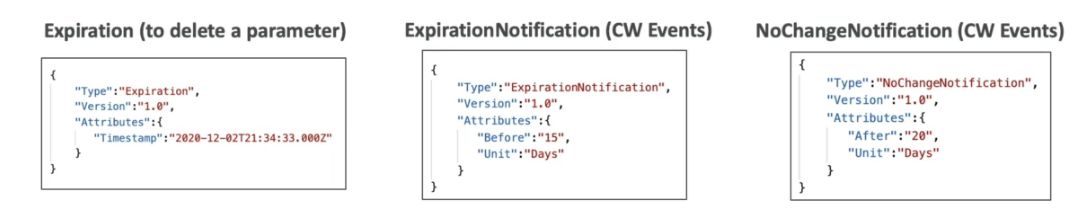

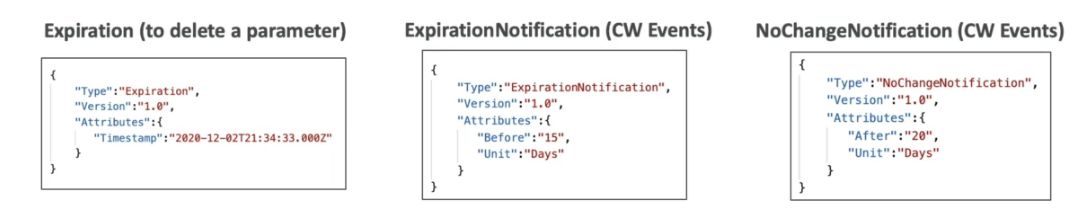

- É possível definir TTL para parâmetros (advanced tier), para força a atualização ou deleta. um caso de uso muito bom seria armazenar o token de acesso no parameter store e definir um TTL de 25 minutos, quando ele expirar dispara uma notificação via CloudWatch Events que gera um novo token e atualiza ao parâmetro.

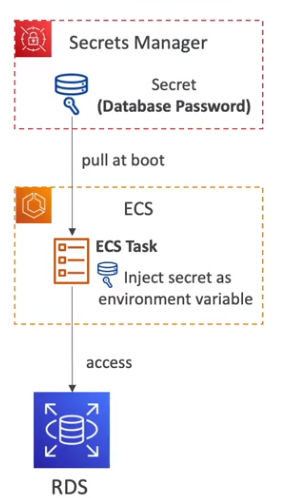

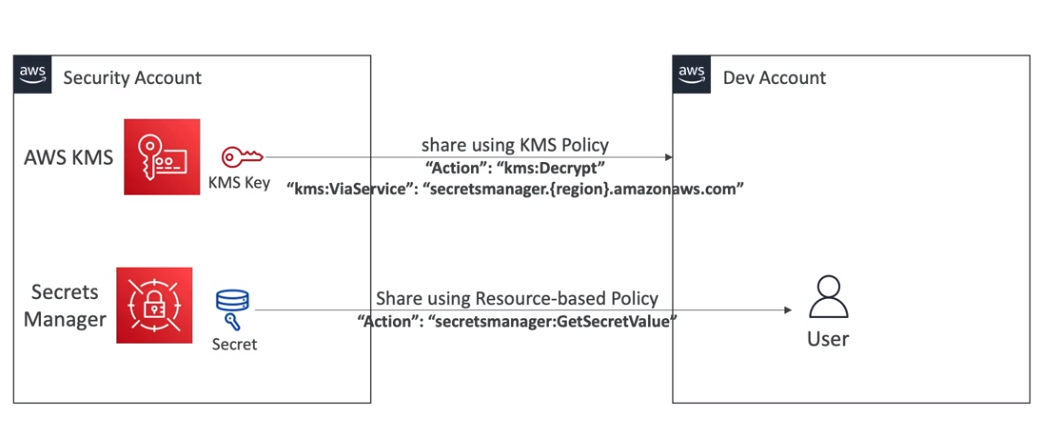

AWS Secrets Manager

- Usados para guardar segredos (principalmente de banco de dados).

- Permite realizar a rotatividade dos segredos automaticamente.

- Rotaciona automáticamente usando uma função Lambda.

- Pode ser usado para guarda senhas em produção.

- É muito usado junto com banco de dados.

- Suportado nativamente pelos bancos na AWS. (DyanamoDB, RDS etc).

- Os segredos ficam criptografados.

- Controla o acesso usando política baseada em recurso (Resource-based police).

- Suportado nativamente por diversos serviços AWS.

- Compartilhando secrets manager entre contas. (via )

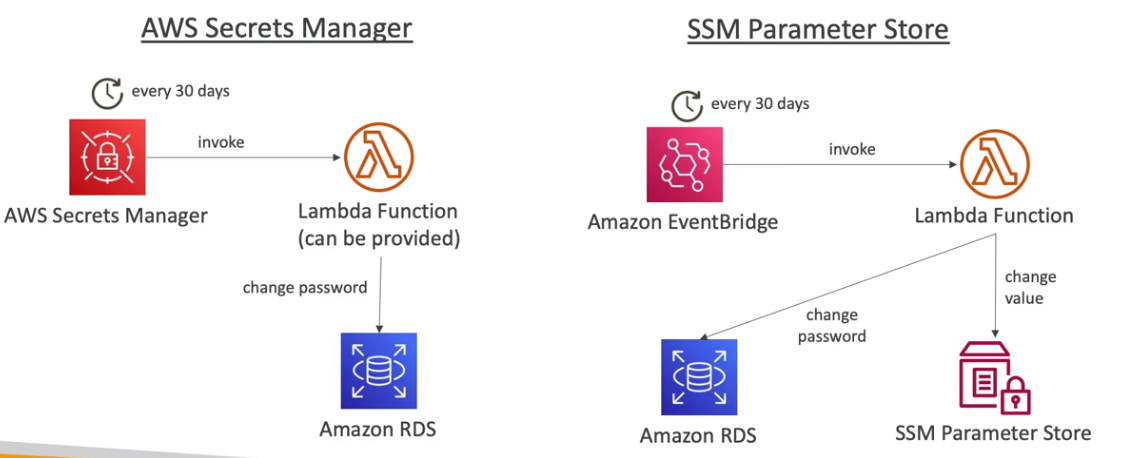

- Diferenças entre secret manager e parameter store.

- Secrets manager

- É mais caro.

- Rotaciona automaticamente as credenciais.

- Ou seja, quando se cria um segredo para bancos ela gerar uma Lambda de alteração de seja automático para alterar a senhas nos banco de dados.

- Uso de criptografia obrigatório.

- Parameter store

- É uma API simples.

- Não tem mecanismo automático de rotação, apesar de ser possível criar usando o event brigde e lambda.

- O uso de criptografia é opcional.

- Permite recuperar os segredos (secret manager) via API do SSM (Parameter store).

- Secrets manager

- Rotação de senha entre Secrets manager e SSM.

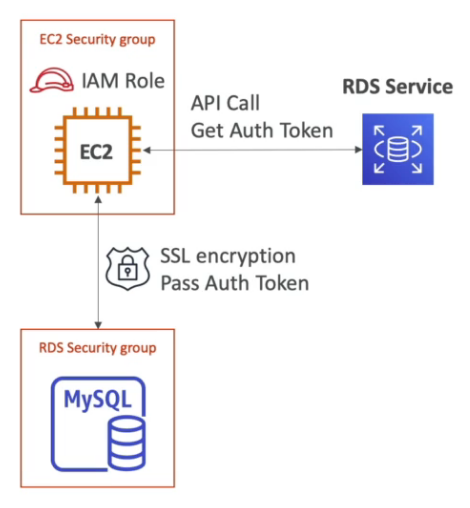

RDS Security

- Criptografia kms em repouso para Volumes EBS e Snapshots.

- TDE pra Oracle e Sql Server (Transparent Data Encryption).

- Criptografia em vôo pra todos os bando de dados no RDS.

- IAM autentication para Mysql e PostgreSql.

- Apenas a autenticação é feita usando IAM, a Autorização ainda é feita usando o RDS.

- É possível gerar um snapshot criptografado a partir de um não criptografado.

- CouldTrail não mostras as queries feitas no RDS.

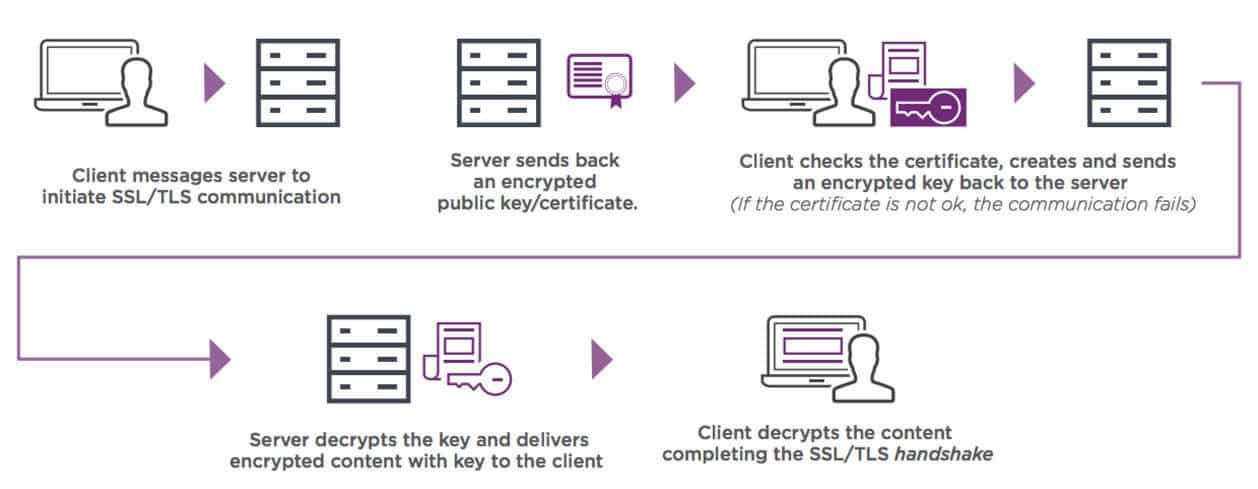

SSL encryptation, SNI e MITM

- Secure Sockets Layer - Usado pra criptografar conexões.

- TSL - Transport Layer Security - versão mais recente do protocolo SSL.

- CA - Certificate Authorities - emitem certificados de confiança

- Comodo, Symantec, GoDaddy, Letsencrypt …

- Certificados SSL tem data de validade.

- Funciona assim:

- Quando dois host vão se conectar ele realizam o aperto de mão (handshake) usando criptografia assimétrica que é muito cara em termo de processamento. A partir dai é gerados chaves simétricas que serão usadas para as próximas interações, estas que tem um custo de validação mais barato que as assimétricas.

- Quando dois host vão se conectar ele realizam o aperto de mão (handshake) usando criptografia assimétrica que é muito cara em termo de processamento. A partir dai é gerados chaves simétricas que serão usadas para as próximas interações, estas que tem um custo de validação mais barato que as assimétricas.

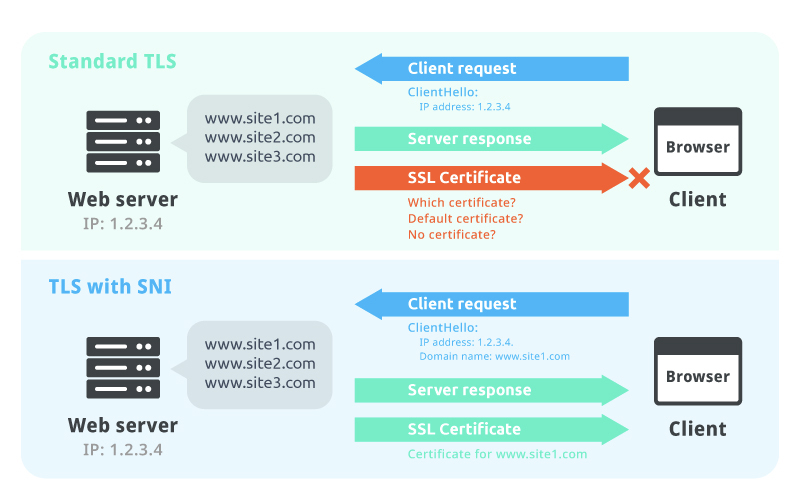

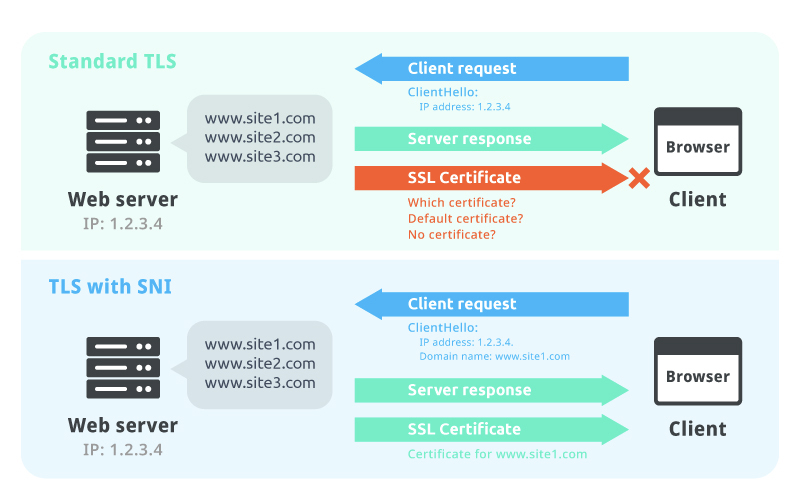

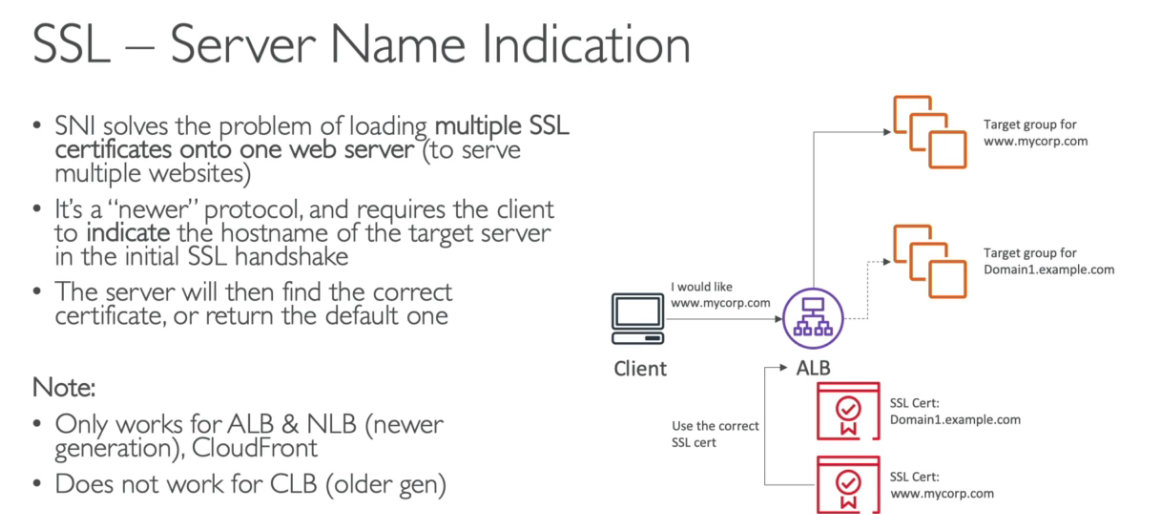

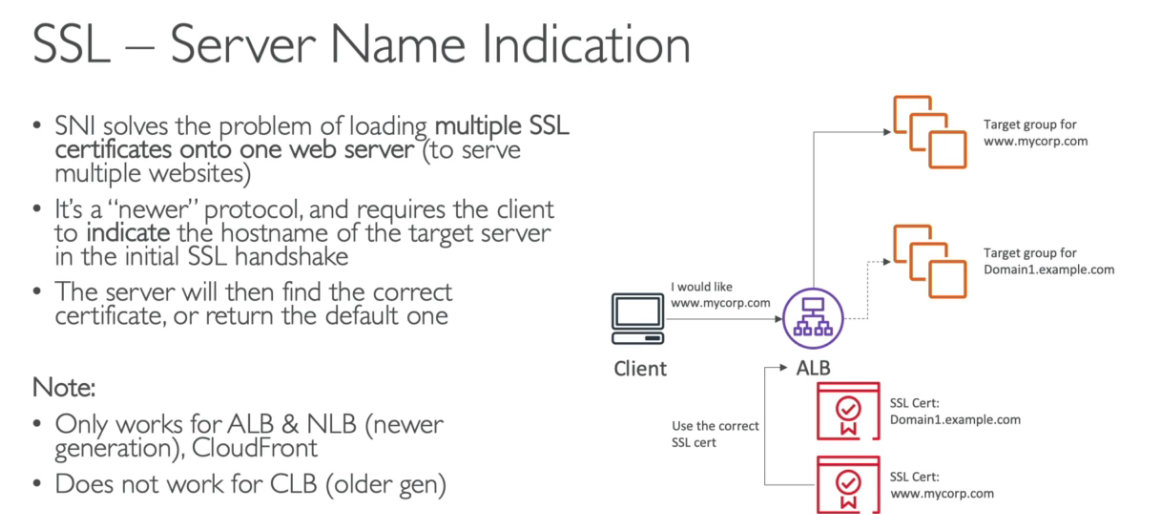

SNI - Sever Name Indication

- Resolve o problema de carregamento de muitos certificados em servidores web, onde posso ter diferentes aplicações e diferentes certificados.

- Ele requer que seja passado o hostname do servidor destinatário, para iniciar o processo de handshake.

- Assim ele acha o certificado adequado ou retorna um default.

- Funciona apenas com ALB e NLB da nova geração e com o CloudFront.

- Não funciona com o CLB. (antiga geração)

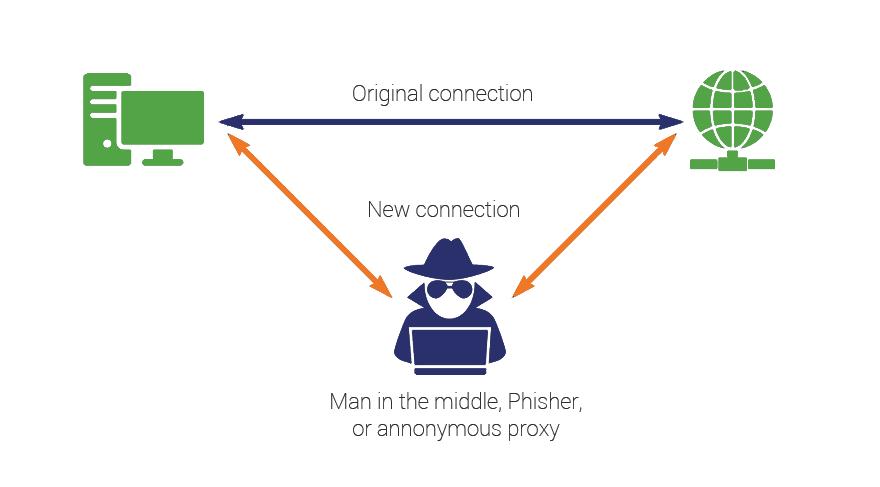

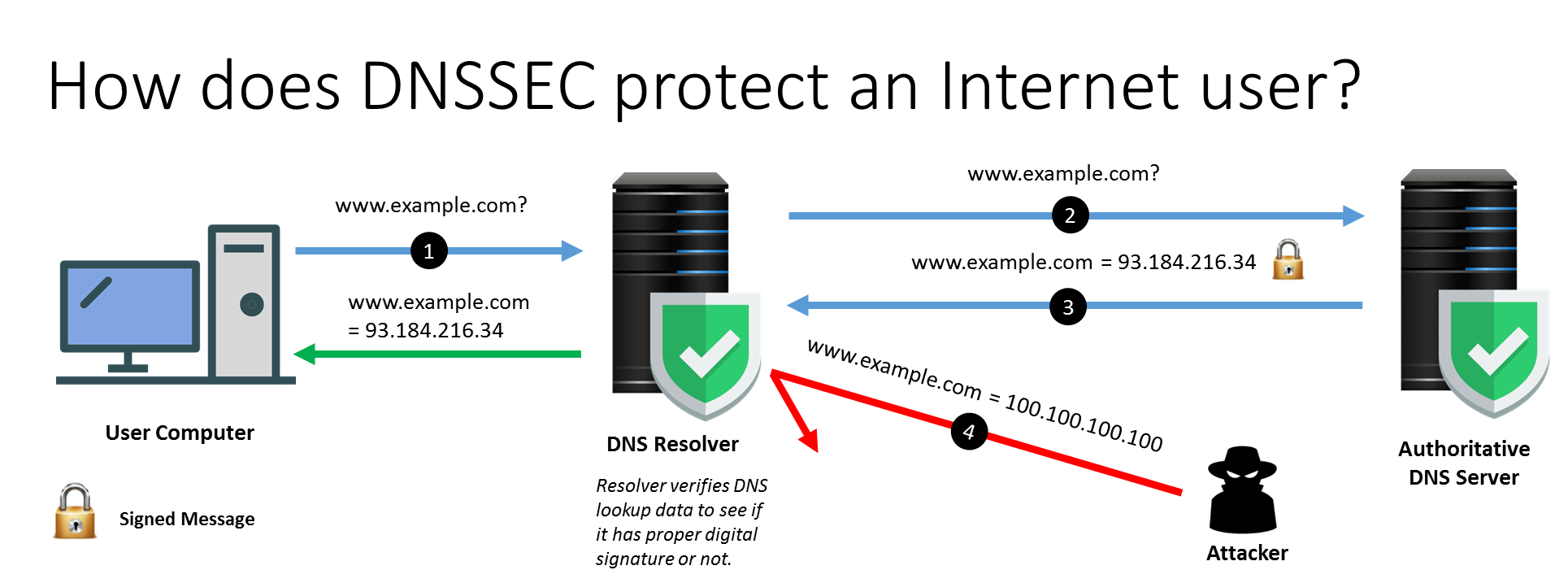

MITM - Man in the middle

- Não use publique aplicações com http, apenas com https.

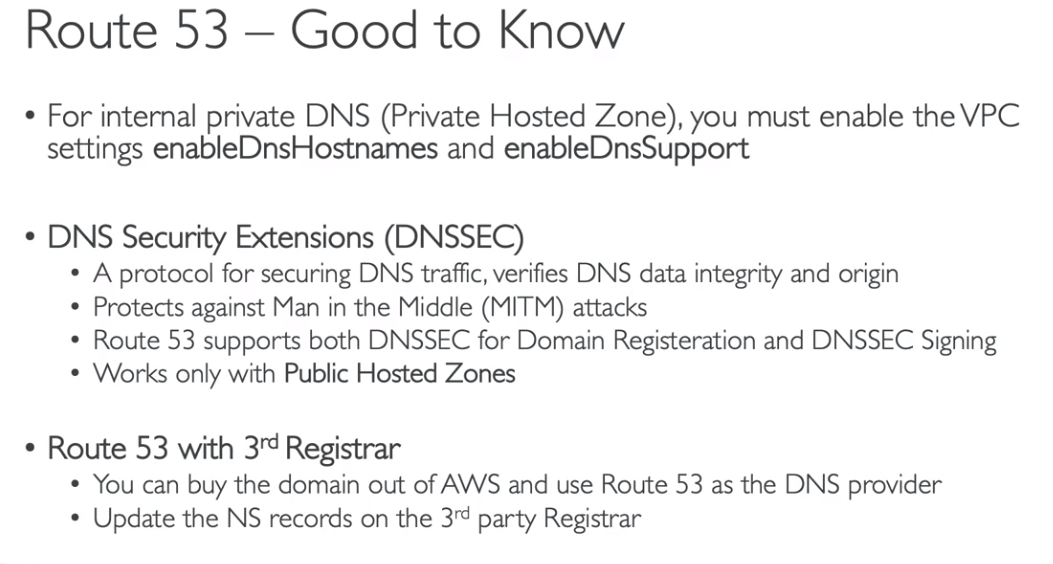

- Use DNS com o DNSSEC habilitado.

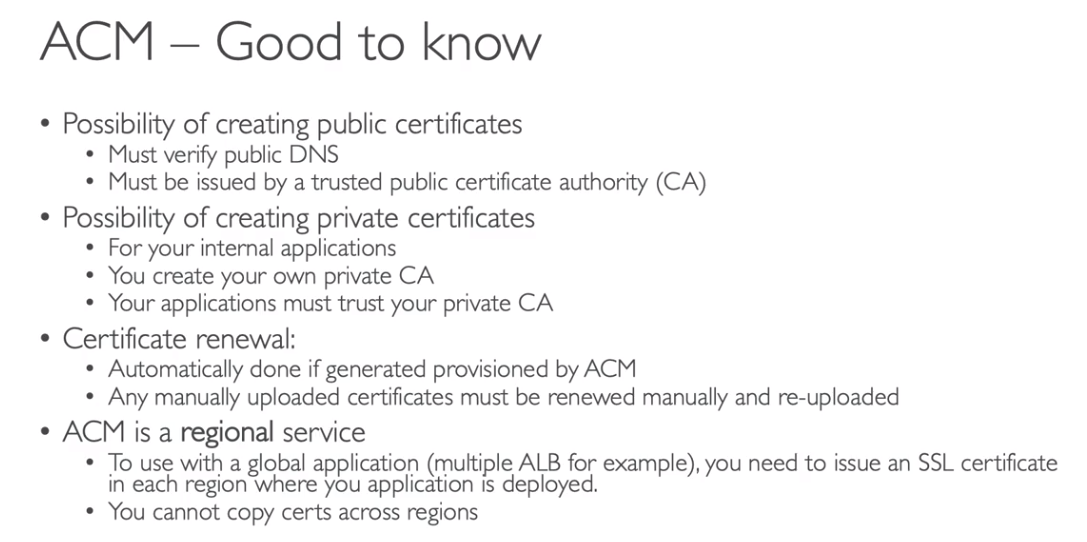

AWS Certificate Manager

- Serviço que permite provisionar, gerenciar e implantar facilmente certificados SSL/TLS para uso com os serviços da AWS e os recursos internos conectado.

- Permite solicitar certificados e implanta-los em Elastic Load Balancers, distribuições do Amazon CloudFront e APIs no Amazon API Gateway. e APPSync

- Permite criar certificados privados para recursos internos e centralizar o gerenciamento do ciclo de vida dos certificados

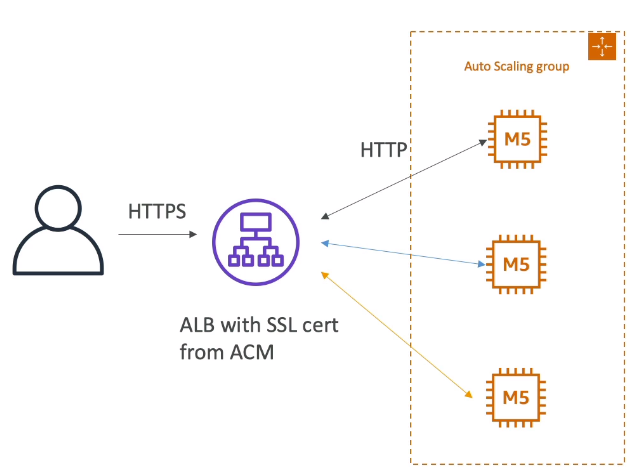

- Permite criar certificados que serão validados no inicio e a partir dai o tráfego fica sendo http, o que reduz o uso de CPU das instancias.

- Serviço regional, assim caso tenha serviço global precisa gerar certificados para cada região.

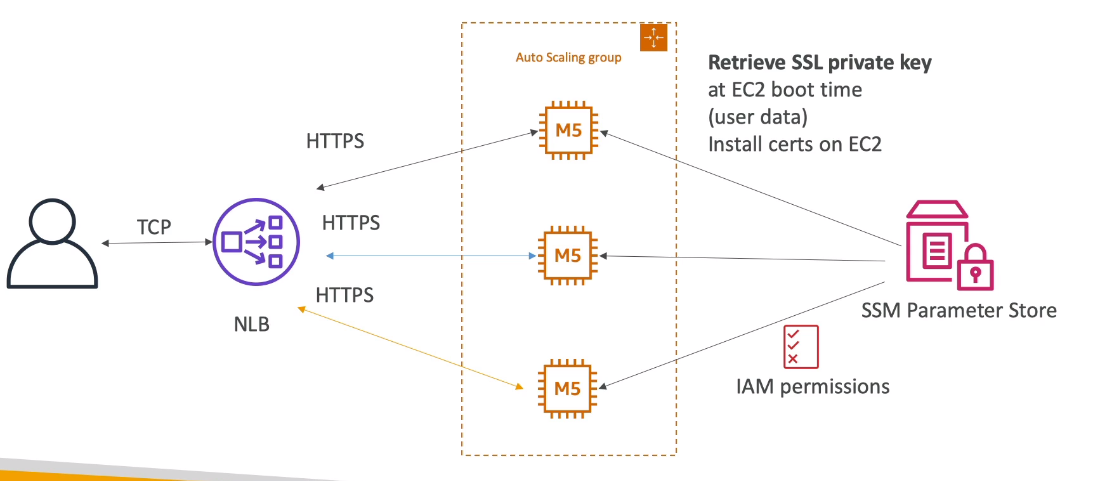

Soluction Architecture

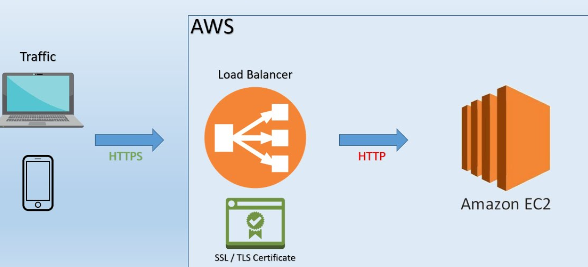

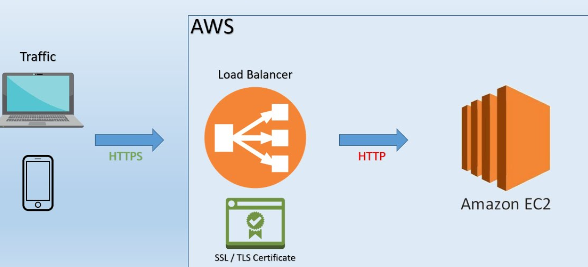

- SSL on ALB

- SSL nos Web Services com instâncias EC2

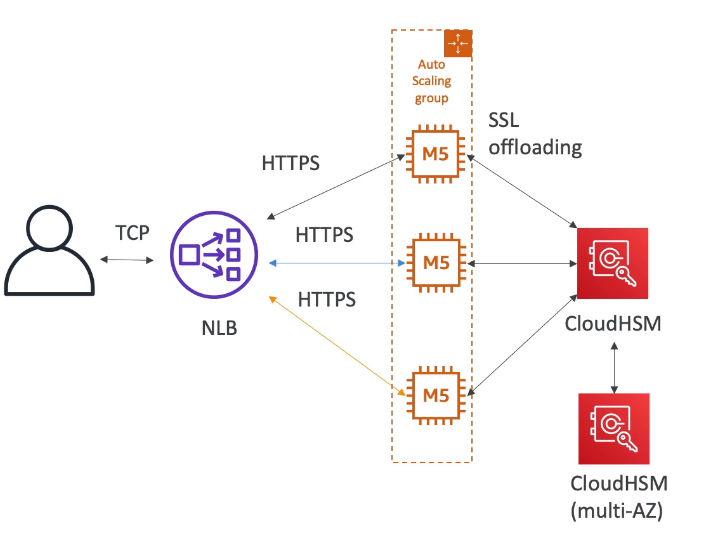

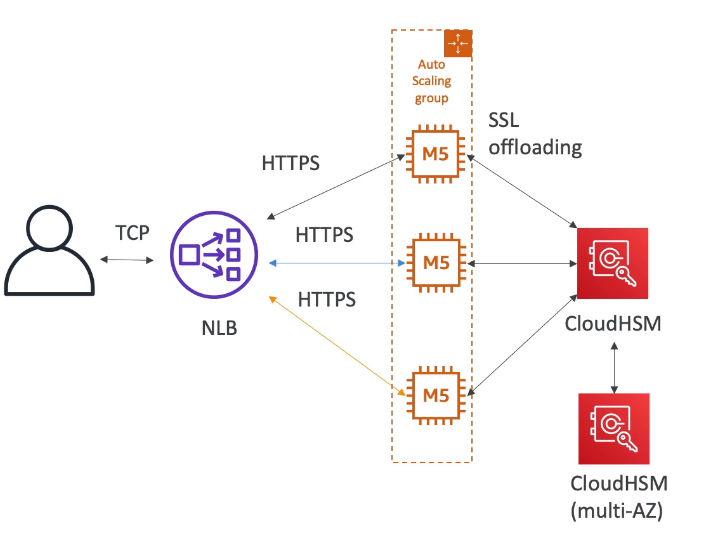

- Cloud HSM - SSL Offloading

- Usa se um HSM para processar o SSL fora do EC2.

- Como ele tem o SSL Acceleration o processo é mais rapido.

- Suportado pelos Web server Nginx, Apache e IIS.

- É bem seguro pois a chave nunca irá ser trafegada, tudo é feito dentro do HSM.

- Para isso é necessário criar um usuário para criptografia no HSM. e amarzenar os dados desse usuário no secrets manager ou parameter store.

DDOS e Web Security

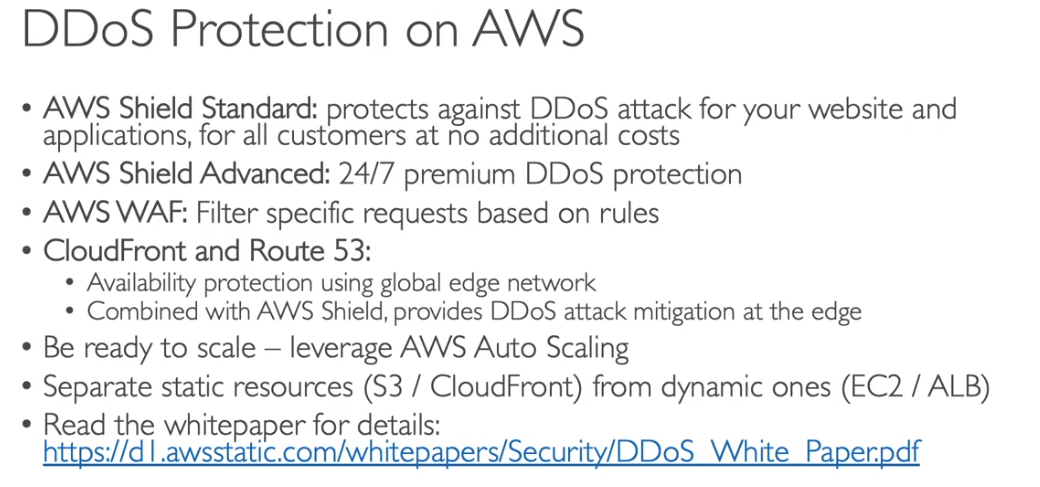

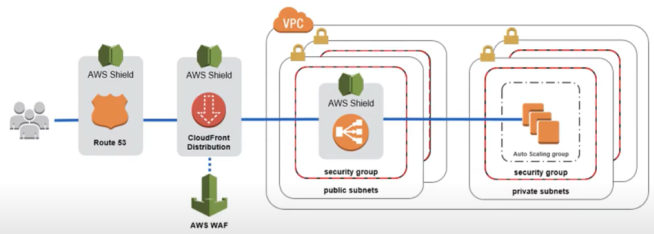

AWS Shield

- Protege contra ataques DDOS | SYN/UDP (floods an reflecion atack).

- Trabalha na camada 6 e 4 (rede e transporte).

- Versão standard é de graça para todos os clientes.

- Tem versão advanced (analisa a camada 7 aplicação).

- Fica nos prontos de presença.

- Tem a versão aws shild advanced 24/7 premium com DRP (DDos response team) que:

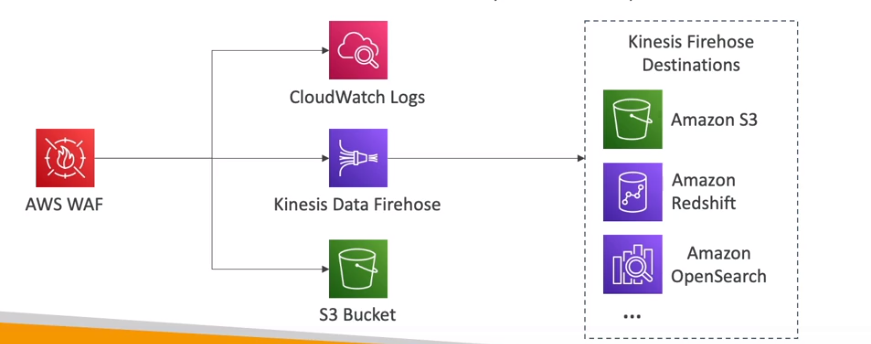

AWS WAF

- web application firewall.

- Permite bloquear acesso através de uma lista de regras.

- Fica nos pontos de presença.

- Protege as aplicações ataques (Layer 7 - aplication).

- Pode ser usado em:

- Load balance (regras locais).

- API Gateway (regras para região ou de pontos de presença).

- CloudFront (regras globais ou para pontos de presenças).

- AppSync (para proteger API GraphQl)

- Permite criar web ACL (web acess control list) que permite:

- Bloquear ranges de ips, headers …

- Protege contra Sql Injection, Cross-site Scripting (Xss).

- Bloqueio por pais ou região (geo-match).

- Bloqueio por quantidade de requisição.

- Tem um custo de $5 por mês por ACL.

- Pode se usar as ações

- De contagem de requisição.

- Liberação ou bloqueio por ranges de ips, headers …

- Captcha para validar do lado do cliente.

- Logs do WAF

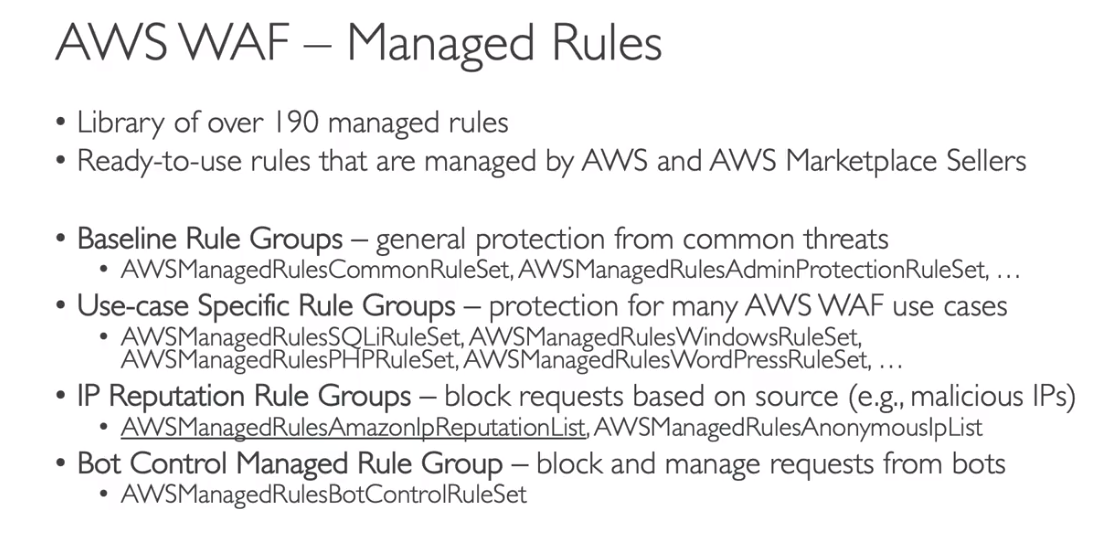

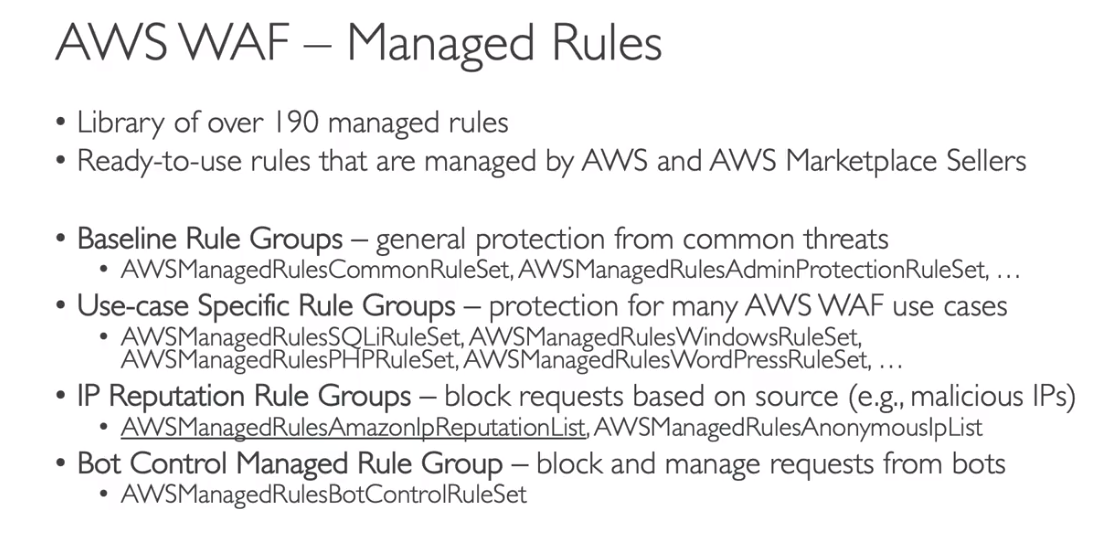

AWS Managed roles

- Regras prontas para ser aplicadas.

- Existem mais de 190 ja cadastradas, mas pode se usar o marketplace para encontrar outras.

- Baseadas em grupos de controles.

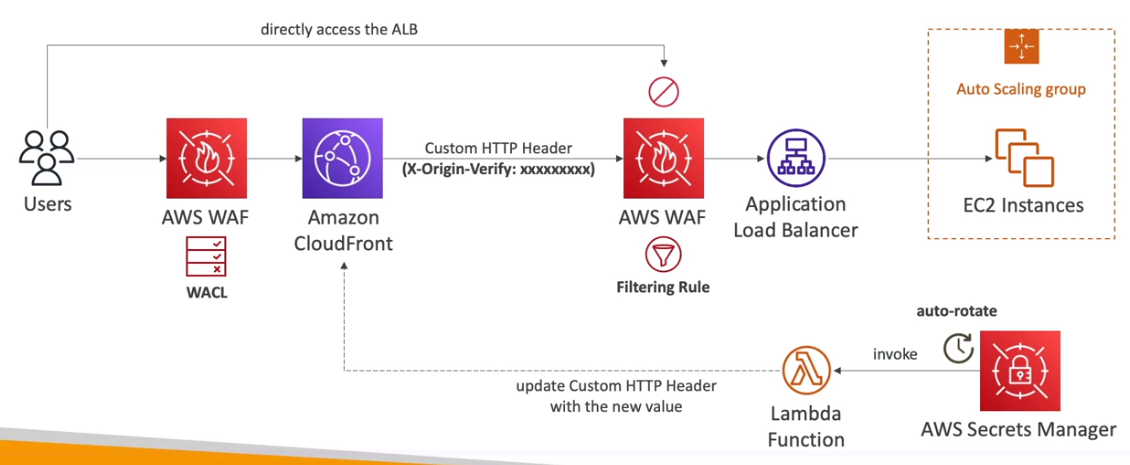

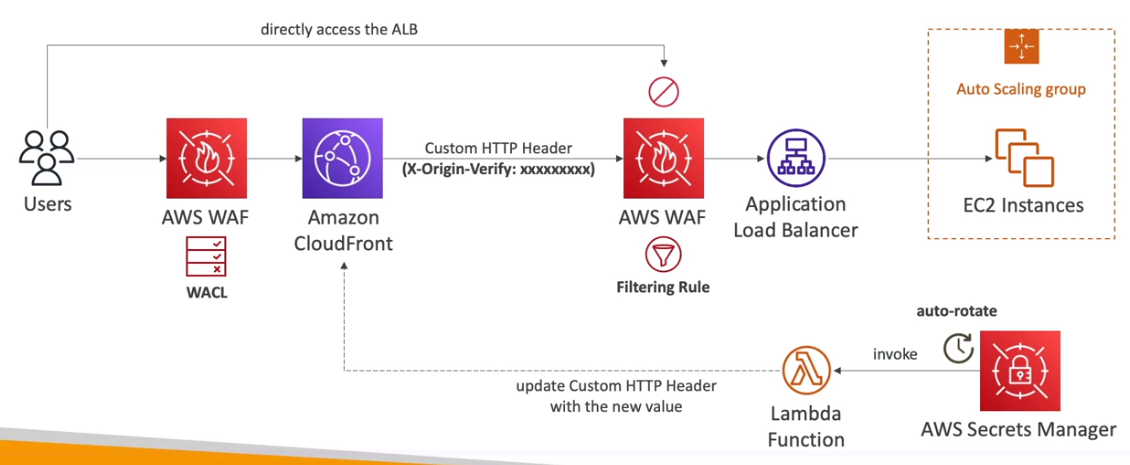

Soluções com WAF

- Usando WAF pra acessa ALB apenas pelo Cloud Front. Usando o Secrets Manager para gerar novos valores para o header e atualiza-los via Lambda.

AWS Firewal manager

- Permite gerenciar regras de todas as contas AWS de forma centralizada.

- Tem regras comuns de segurança.

- Diferenças entre WAF e AWS Firewal manager e AWS Shield

- WAF usado para proteção em nivel de aplicação (camada 7).

- AWS Shield usado para proteção contras DDos ( camada 6 e 4 (rede e transporte)).

- AWS Firewal manager usado para centralizar regras, permite aplicar o WAF e SHIELD em várias contas.

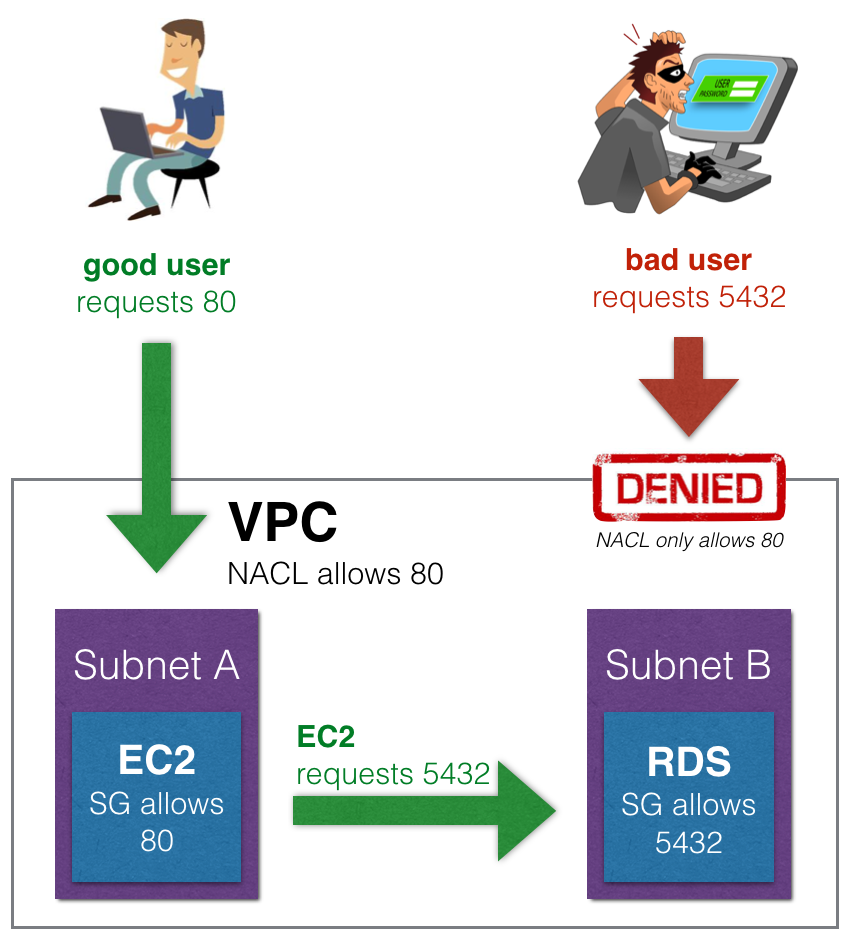

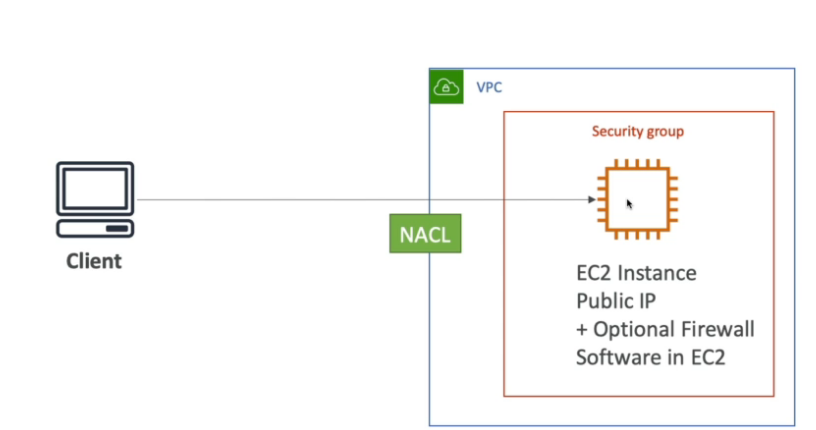

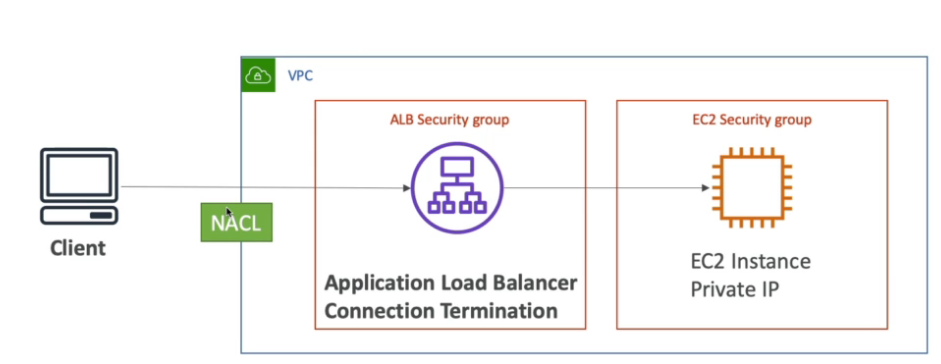

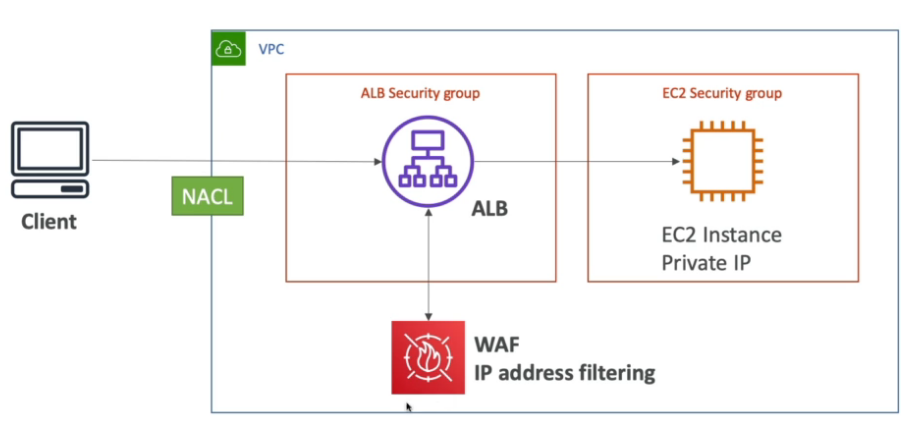

Bloqueandos IPs

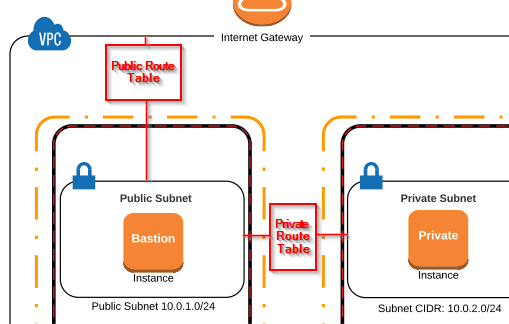

- As vezes desejamos bloquear IPs por segurança.

- O bloqueio deve ser feito no NACL, pois ele permite criar regras de Negação (DENY).

- No caso do Security Group é mais complicado de fazer, pois ele parte da ideia de regras de deliberação de acesso (ALLOW). caso precisa-se teria que criar um grupo de IPs que podem acessar e permitia o acesso SG assim o resto seria bloqueado, mas como seriam muitos torna-se quase inviável.

- Também é possível configurar um firewall num EC2 para fazer esse bloqueio.

- Caso na sua estrutura esteja usando um **application load balance **(ALB), e possível bloquear usando a NACL e configurar o Security Group das instâncias EC2 para aceitar o tráfego apenas do application Load balance.

- Ou pode se instalar o WAF no ALB, onde se poderia criar regras de filtros de acesso.

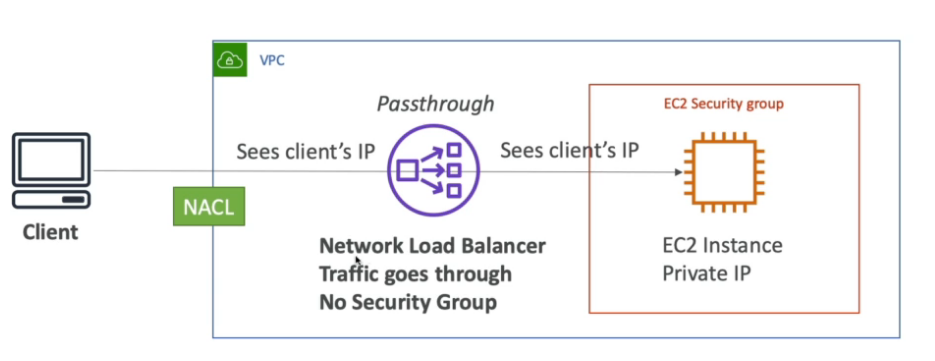

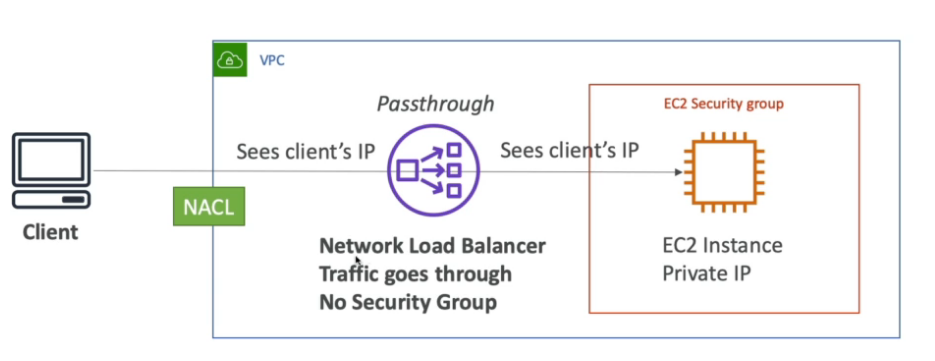

- Caso esteja usando um Network load balance, a unica forma de bloquear um ip seria usando o NACL. Pois o NLB não possui Security Group.

- Caso na sua estrutura esteja usando um **application load balance **(ALB), e possível bloquear usando a NACL e configurar o Security Group das instâncias EC2 para aceitar o tráfego apenas do application Load balance.

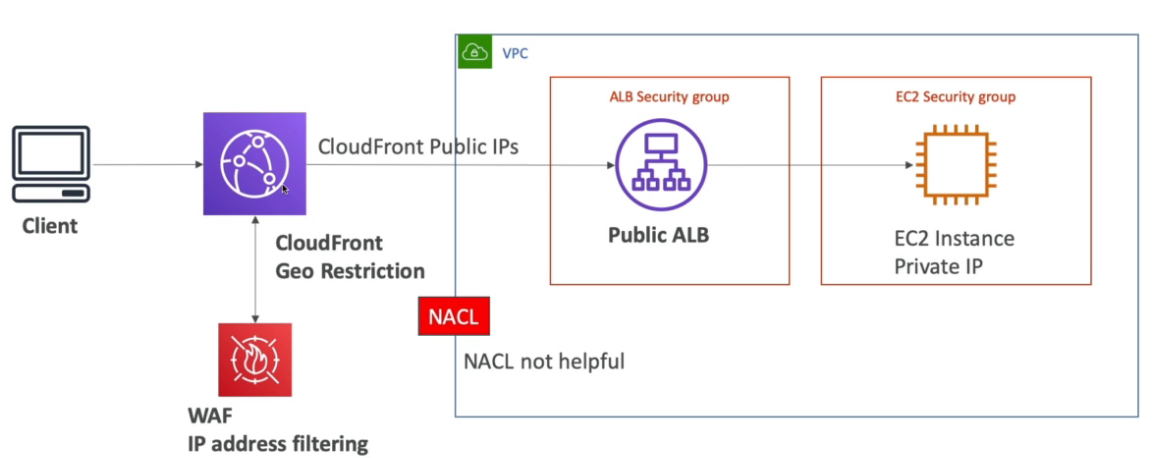

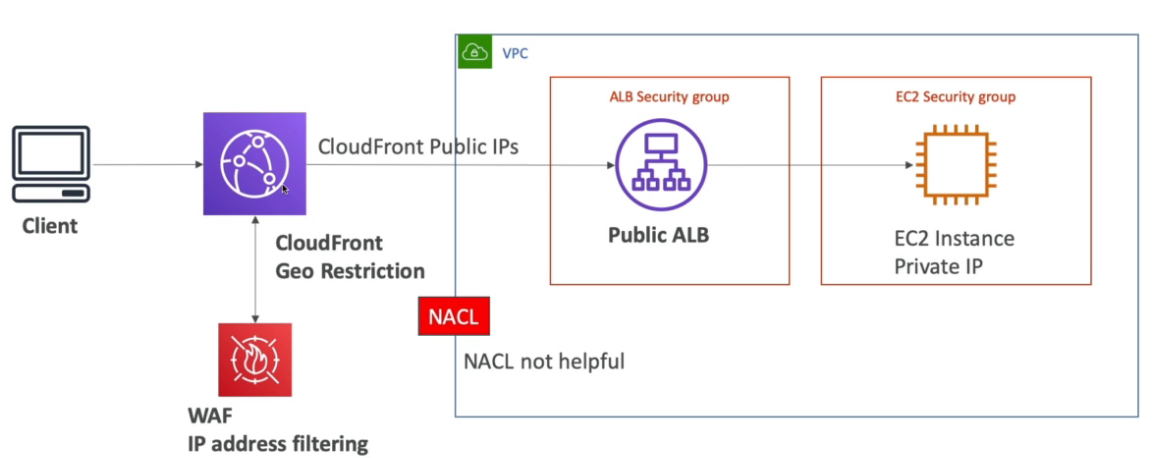

- Caso esteja usando CDN, e possível usar o WAF na para bloquear o acesso. Antes mesmo dele chegar na VPC, não sendo necessário usar as NACL

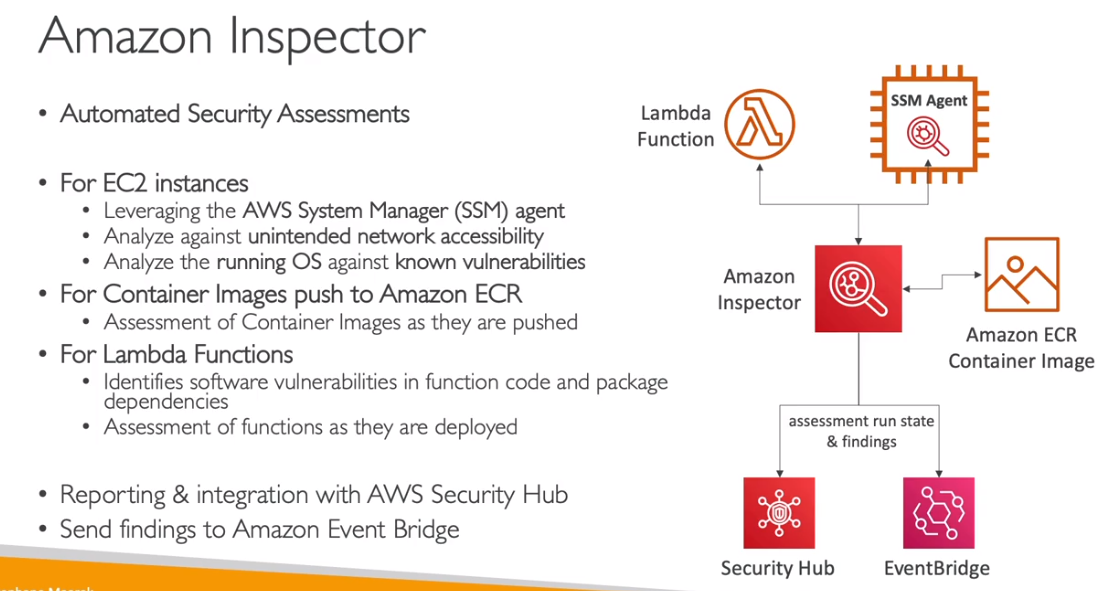

AWS Inspector

- Permite que você analise o comportamento de seus recursos da AWS e ajuda a identificar possíveis problemas de segurança.

- AWS Inspector inspeciona instâncias EC2 contra ameaças comuns.

- Tem um agente que pode ser instalado nas EC2 (SSM Agent).

- Analisa apenas instâncias em execução e procura risco na aplicação.

- Pode analisar imagens enviadas para o ECR.

- Pode analisar Lambdas functions.

- Possível configurar a periodicidade de execução.

- Tem um alto custo sendo:

- 60$ - para analises de rede (Acesso indevido e capacidade).

- 120$ - para analise da maquina (checa por vulnerabilidade comuns).

- Analiza:

- Vulnerabilidades de pacotes (EC2, ECR e Lambda) - usando o database CVE.

- Acesso a rede (EC2).

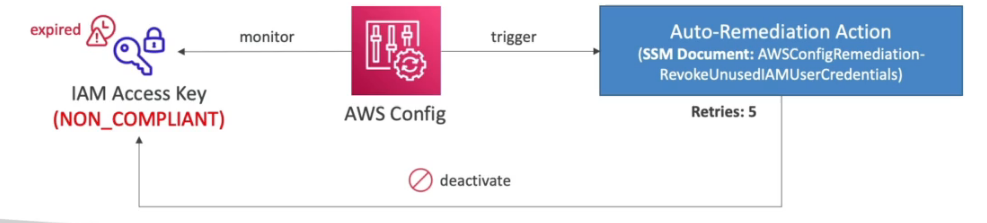

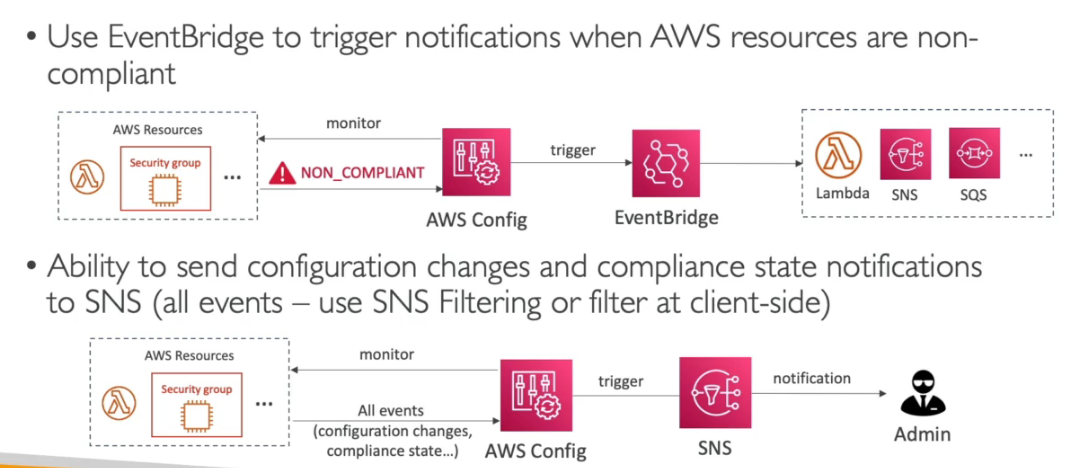

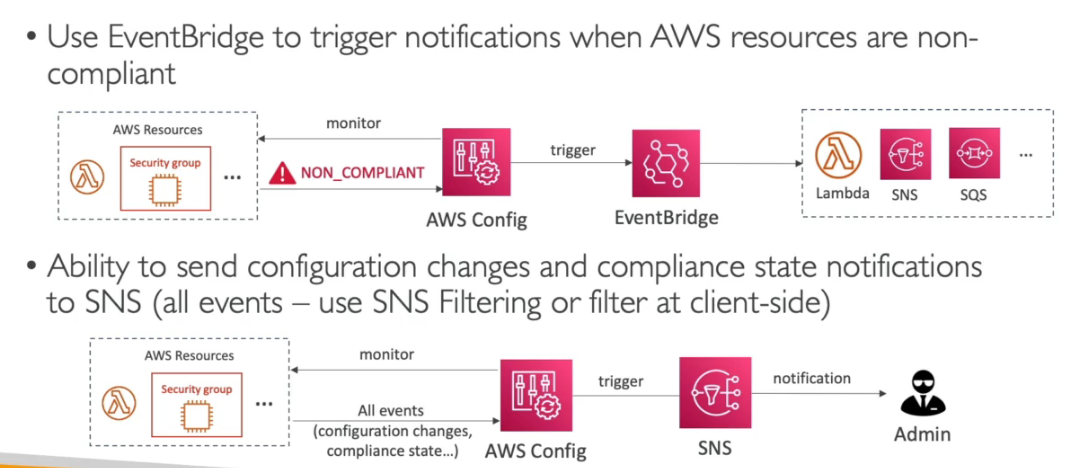

AWS Config

- Ajuda a verificar o compliance da nossa conta de acordo com a linha do tempo.

- Mostra quais são as modificações que foram feitas.

- Pode usar tópicos para notificação.

- Pode se agregar as analises realizadas nas contas da organização em uma única conta (Uma conta de auditoria).

- É cobrado, pois fica escaneando os serviços habilitados.

- Pode ser configurar para monitorar (scannear) continuamente ou para recursos criados ou em um intervalo de tempo, por exemplo 1 vez por dia.

- Possui integração com o SSM Automation que permite executar correções automáticas ao detectar anomalias.

- Ex: Caso seu security group esteja liberado para determinado range não permitido. ele detecta e executa um Automação que remove o range e notifica via SNS ou EventBrigde.

- Serviço regional, mas nas analise é possível adicionar serviços globais.

- Contem várias regras (mais de 75), que servem para validar se um serviço esteja compliance, possivel criar próprias regras.

- Para criar suas configuração é necessário criar uma Lambda function que checa o que se que validar.

- Ex: Deseja-se validar se as instâncias EC2 criadas são do tipo micro, que são as unicas permitidas, se criaria um Lamdba Function que valida e se definiria uma regra linkada a essa Lambda. Serviço pago $0.003 por regra habilitada

- Para criar suas configuração é necessário criar uma Lambda function que checa o que se que validar.

- Permite ver as alterações feitas que não estão compliance, e quem fez a alteração.

- Uso, pode adicionado uma regra que valida se há acesso ssh ao um security group e caso detecte é possível disparar uma ação ou uma notificação.

Perguntas que tem como resposta AWS Config:

Perguntas que tem como resposta AWS Config: - Há algum security group configurado sem ssh?

- My bucktes tem algum acesso publico.

AWS Config Resource

- Dashboard que permite ver os recursos que estão ou não em compliance.

- Permite ver as configurações

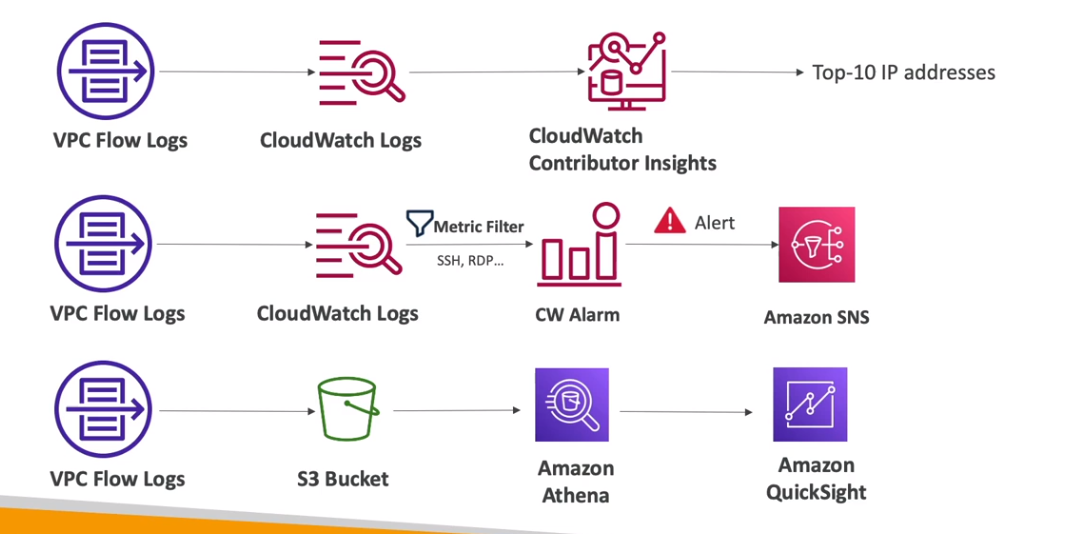

AWS Managed Logs

- Logs gerenciados e produzidos por serviços AWS:

- Logs de acessos dos Load balances -> podem ser exportados para o S3.

- Access logs dos loads balances.

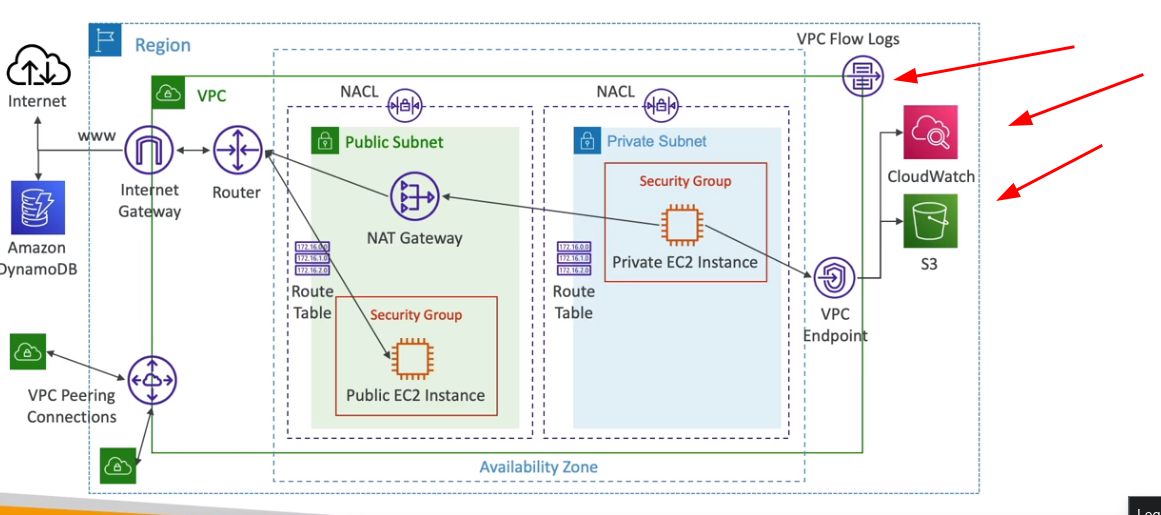

- Logs do CloudTrail -> podem ser ser exportados para o S3 ou Cloud Watch.

- Logs das chamadas de APIs da AWS.

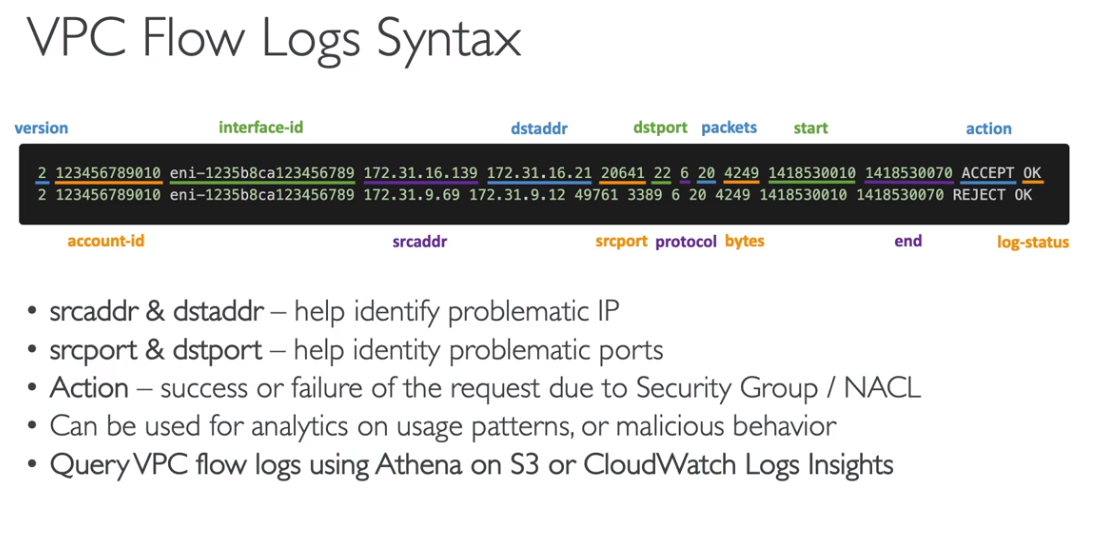

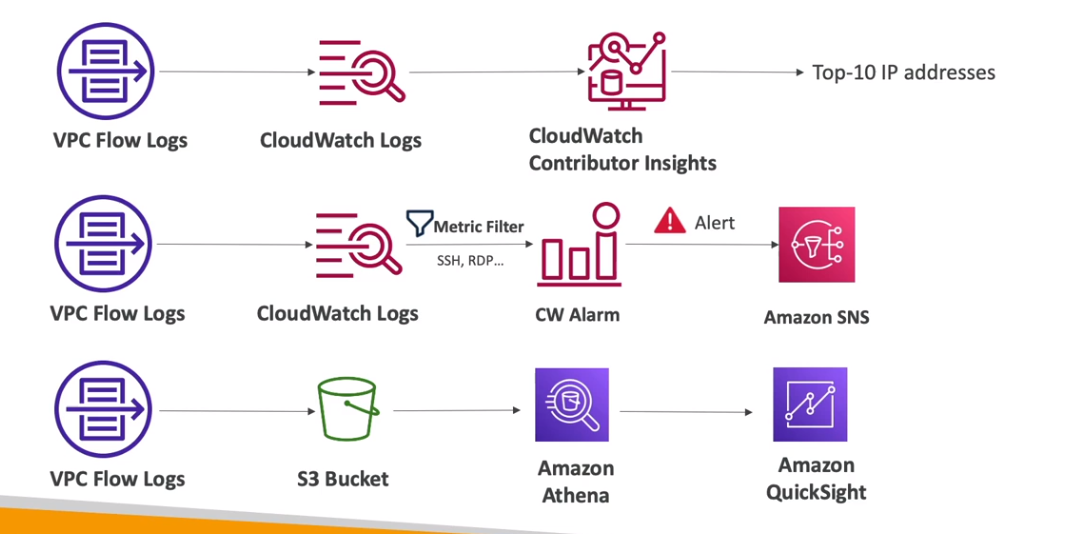

- Logs de Fluxo VPC (VPC Flow Logs) -> podem ser ser exportados para o S3 ou Cloud Watch.

- Dados sobre tráfego de IPs e Interfaces de redes.

- Logs de acessos Route 53 -> podem ser enviados para o Cloud Watch.

- Loga as informações que queries recebidas pelo Route 53.

- Logs de acessos do S3 -> podem ser exportados para o S3.

- Logs de acessos do Cloud Front -> podem ser exportados para o S3.

- Logs do AWS Config -> podem ser exportados para o S3.

- Logs de acessos dos Load balances -> podem ser exportados para o S3.

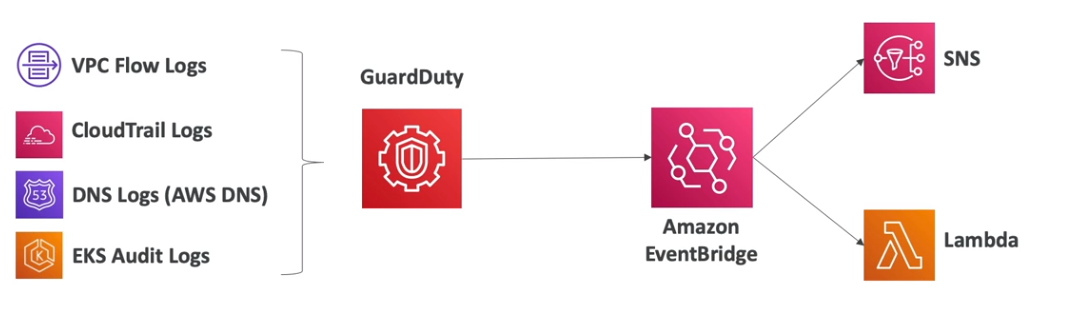

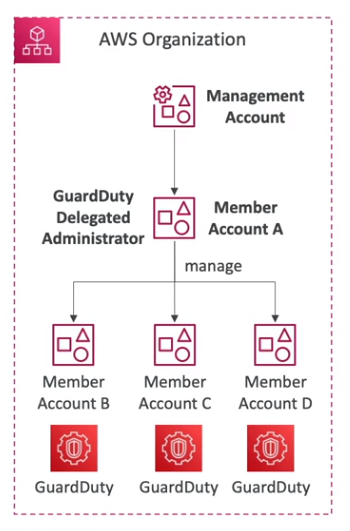

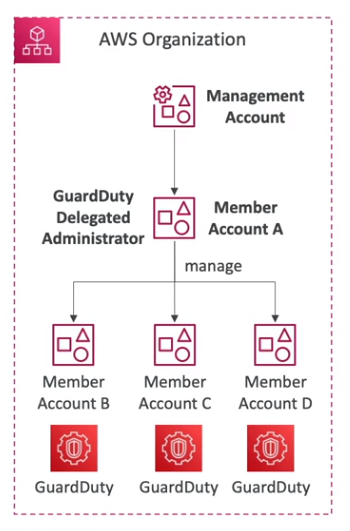

AWS Guard Duty

- Serviço de inteligência artificial para detectar anomalias na sua conta.

- Tem free trial , após isso é gerado cobrança.

- É um serviço regional.

- Recebe dados do:

- Cloud Trail - detecta chamadas incomuns e não autorizadas.

- VPC Flow - detecta tráfego incomum e IPs incomuns.

- DNS Logs - detecta instâncias dados comprometedores enviando dados de DNS.

- Kubernetes Autid Logs - detecta atividade suspeita e potencial compremetrimento dos clusters.

- Ler todos e através de algoritmos ele detecta coisas erradas.

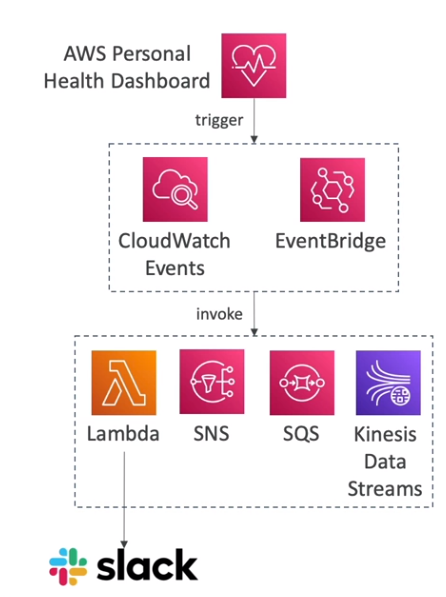

- É possível conectar ao event Brigde do Cloud Watch para notificar.

- Pode se colocar uma conta da organização para ser a Adminstrador do GuardDuty ele teria permissão de gerenciar o guardDuty em todas as contas.

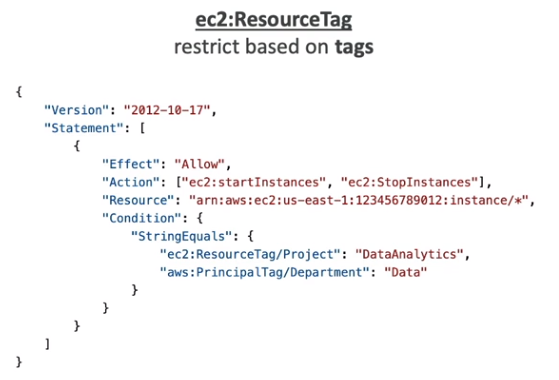

IAM Advanced Policies

Condicions

permite usar condições para liberar acesso.

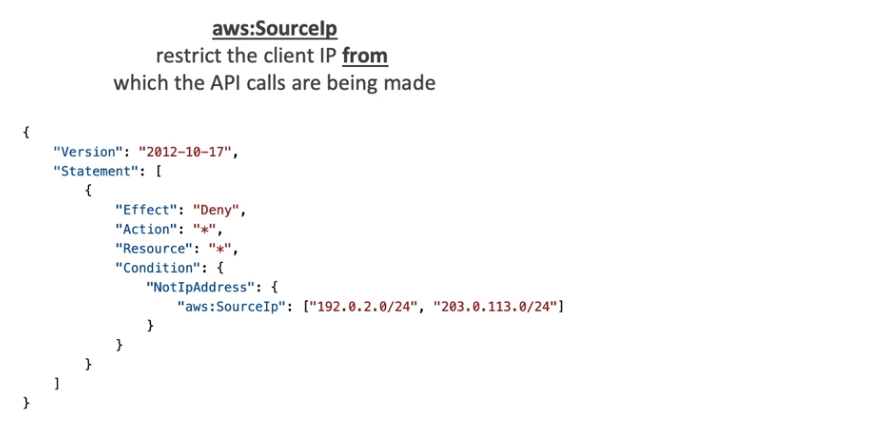

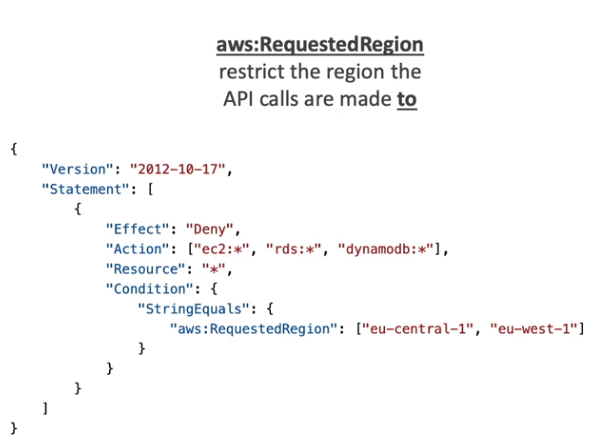

- Pode se usar as condições:

- SourceIP - Para dar acesso ou negar via IP ou range de IPs. (exemplo - Só permitir que acesse a AWS se estiver na rede da empresa)

- RequestedRegion - Permite restrigir a região onde os recursos podem ser criados ou chamados.

- ResourceTag - Permite liberar a execução ou uso de recurso que tenha a tag.

- MFA - Permite usar para exclusão de dados

- Exemplo, pode se restrigir a exclusão de dados de um S3 ou para uma instancias EC2 apenas se o usuário tiver o MFA habilitado.

- SourceIP - Para dar acesso ou negar via IP ou range de IPs. (exemplo - Só permitir que acesse a AWS se estiver na rede da empresa)

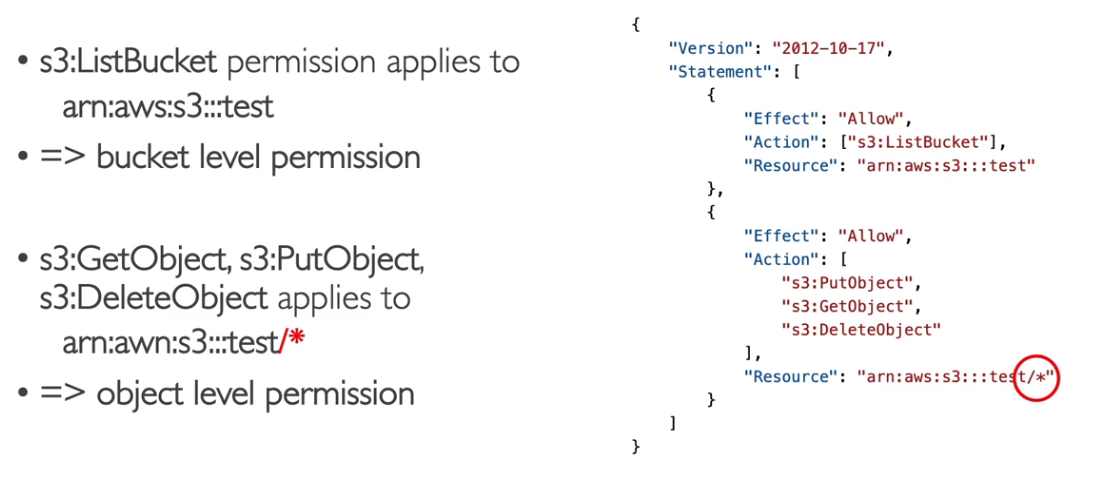

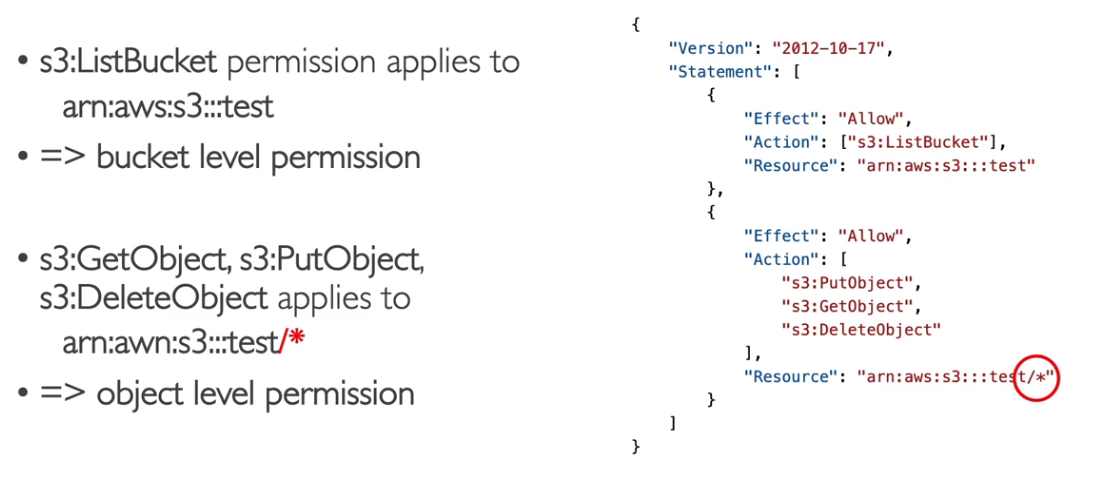

IAM for S3

- Pode se aplicar regras para o bucket e para os objetos e há diferença.

- Usa se o caracter * pra regras de objetos

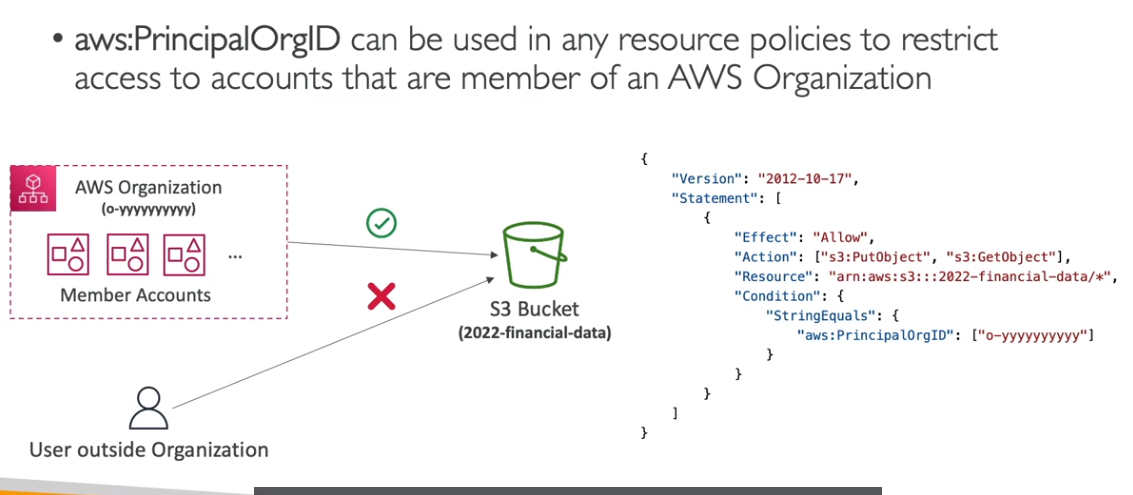

Resource police restritas para a organização

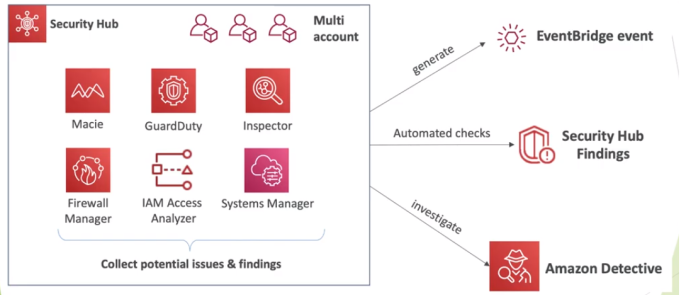

AWS Security HUB

- Centraliza a gestão de segurança de múltiplas contas.

- Agrega alertas de outros serviços visto anteriormente.

- Usa o AWS config .

- Dá para automatizar com funções para resolver problemas conhecido (tipos porta ssh liberada ..)

Amazon Detective

- Analisa e investiga a causa raiz de problemas de segurança, ou atividades suspeitas usando Marchine Learn e Grafos.

- Criar visão unificadas para logs coletados facilitando ve-los.

- Permite criar visualizações desses logs para detalhar problemas identificados.

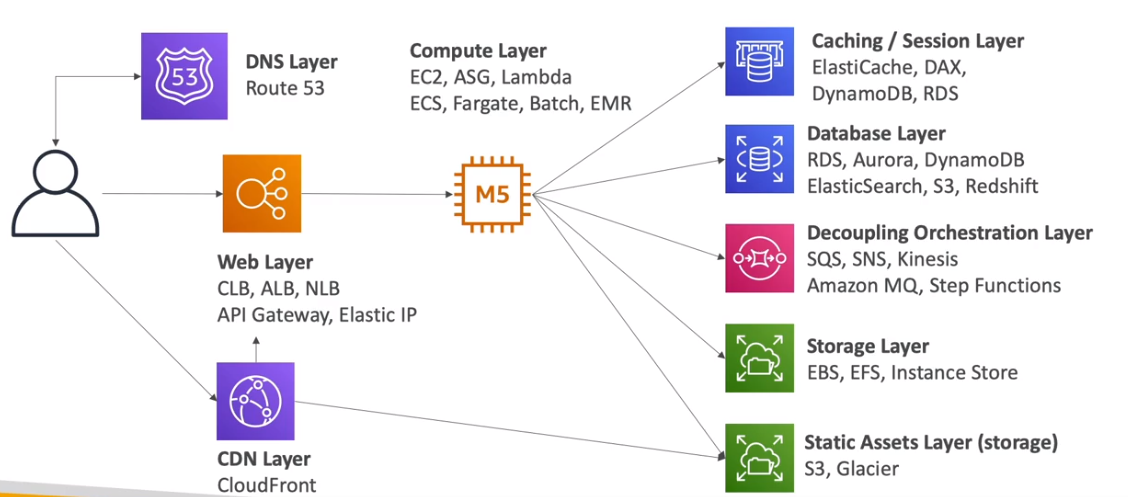

Compute & Load Balancing

EC2

- Elastic Compute cloud.

- Maquinas nas nuvem que são possível usar sob demanda.

- O Armazenamento e feito com:

- Network-attached:

- EBS (Elastic block storage)

- hardware (EC2 Instance Store)

- Network-attached:

- Tem que ter uma rede conectada.

- Tem que um firewall (Security group).

- Quando parado os dados de memórias são perdidos e os dados no volume EBS e mantido até a próxima inicialização

- Caso queira manter os dados de memória salvo quando para use a opção de Hibernate (hibernar), que mantém em memória os dados.

- Quando destruído a instância os dados de memória e do EBS principal são destruídos, mas é possível adicionar um segundo EBS ou marcar para preservar o default.

- EC2 Nitro - nova tecnologia de virtualização adotada pela AWS.

- Melhora o uso da rede.

- Melhora o IOPS (Input/output operations per second) dos armazenamento EBS.

- EC2 Graviton

- Entregam o melhor performance em relação ao custo. Sendo 46 % mais em contas em comparação com a 5 geração.

- Suporta muitos OS (Linux, AML 2)

- Não disponível para Windows.

- EC2 vCPU

- Uma CPU, seria um core de um processador, pode conter várias threads.

- Uma vCPU seria cada uma dessas threads.

- É possível especificar qual a configuração de vCPU você precisa, por exemplo para uma aplicação node que é single thead pode se definir 1 vCPU.

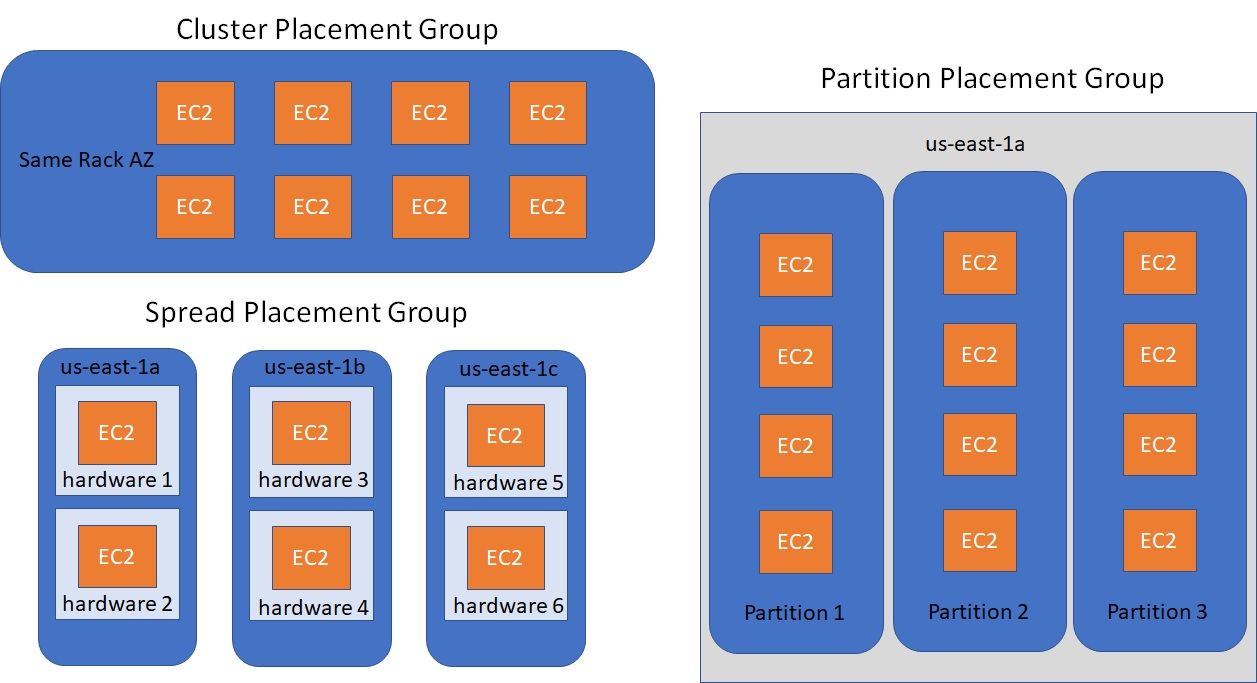

- Placement Groups - Grupos de Posicionamento

- Permite decide a estratégia posicionamento das instâncias EC2. ou seja onde vai ficar as instâncias de vai ser:

- Cluster - Todas ais instâncias ficam juntas, tem baixa latência, mas ficam numa única AZ. (alta performance, mas tem um alto risco).

- Boa escolha quando se tem instâncias com rede otimizada (enhanced Networking).

- Usados para jobs de processamento rápido de BigData e aplicação que precisam de baixa latência de rede

- Spread - (espalhadas) As instâncias ficar espalhadas em servidores em diferentes AZ, com no máximo de 7 instâncias por grupo por AZ. Usados em aplicações criticas.

- Baixo risco que indisponibilidade.

- Partition - Similar ao Spread, mas as instâncias ficam espalhadas em diferentes partições (conjunto de Racks) numa AZ. Pode escalar para centenas de instâncias por grupo, usadas com o Hadoop, Kafka, Cassandra.

- Cluster - Todas ais instâncias ficam juntas, tem baixa latência, mas ficam numa única AZ. (alta performance, mas tem um alto risco).

- Permite decide a estratégia posicionamento das instâncias EC2. ou seja onde vai ficar as instâncias de vai ser:

- É possível mover uma instância de um placement group. Para isso é necessário:

- Parar a instância e usando o CLI mudar ela de placement group e depois inicia-la novamente.

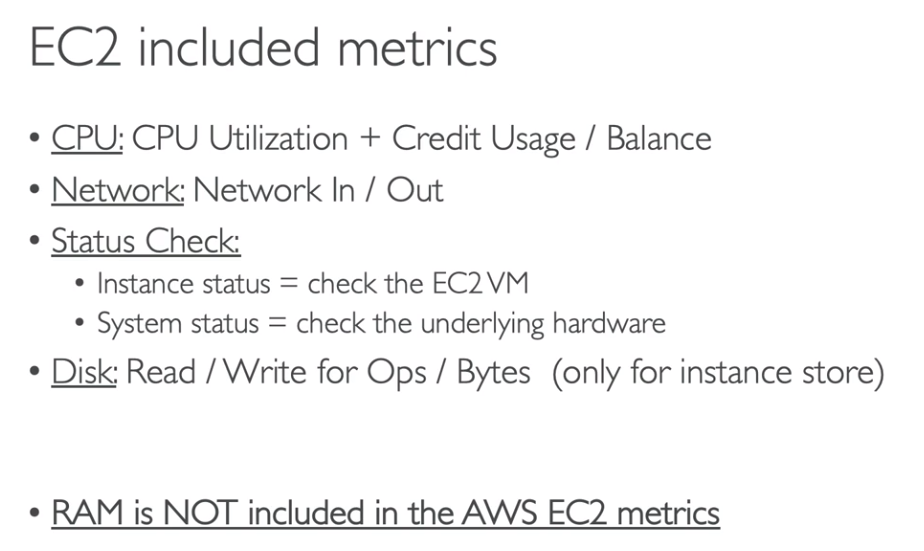

- Metricas

- Instance recovery

- O CloudWatch monitora a instância, caso a instância e problema é possível recupera-la usando uma alarme, criando uma nova com o mesmo IP na mesma rede, com os mesmos metadados e o mesmo placement group.

- Além disso é possível alerta vias SNS a equipe.

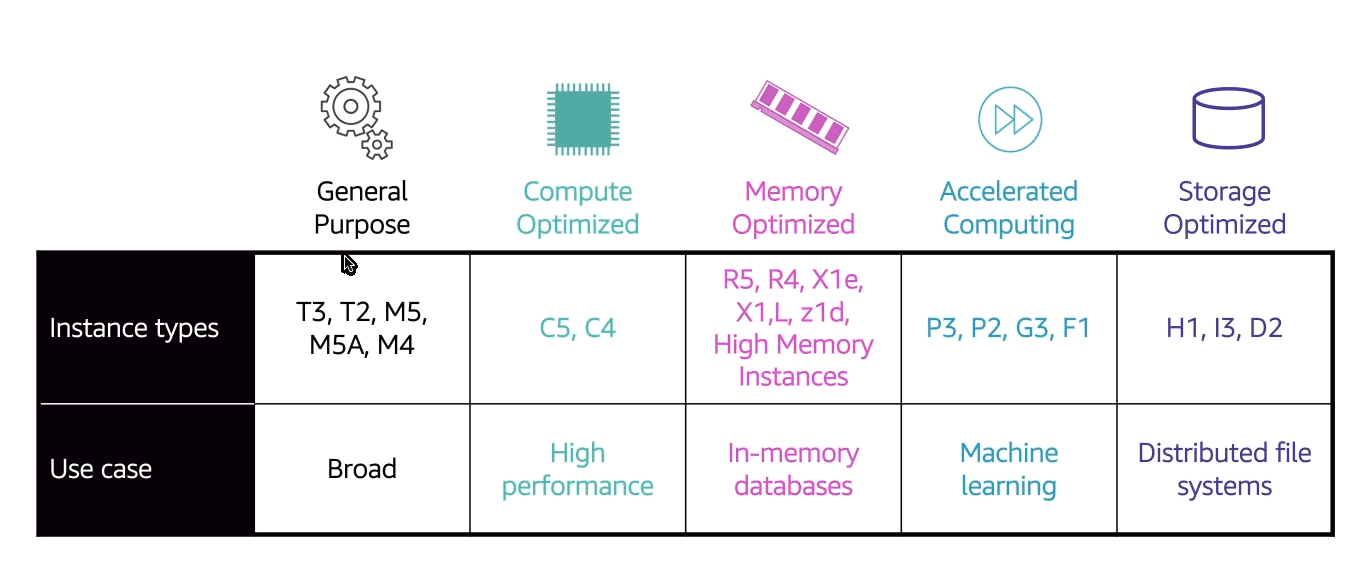

Tipos de instâncias

Nomenclatura dos tipos de instâncias:

exemplo: m5.2xlarge

- m -> classe da instância.

- 5 -> geração das maquinas.

- 2xlarge -> Tamanho das instâncias

Precificação

- Todas são pagas por horas ativas.

- on-demand

- Não necessário contrato, só rodar quando necessário.

- Recomendado para cargas de trabalho curtas, (dura 3 meses, ou 1 mês).

- reserved Instances

- Se faz um contrato de 1 a 3 anos, se reduz o custo em até 75%.

- Recomendado para longas cargas de trabalho, exemplo banco de dados.

- Pode ser compartilhado entre as contas de uma organização.

- Tipos de reservas

- reserved instances - onde se reserva um instância de um determinado tipo.

- convertible reserved instance - onde se reserva um instância e é possível alterar o tipo depois, e pode ter até 54% de desconto.

- scheduled reserved instance - exemplo - toda terça entre 20 a 22 horas.

- Tipos de pagamento

- NURI - no upfront payments - Nenhum pagamento adiantado - redução em até 32%.

- PURI - partial up-front - Adiantado parcial - redução em até 42% .

- AURI - all up-front - Tudo adiantado - redução em até 43%.

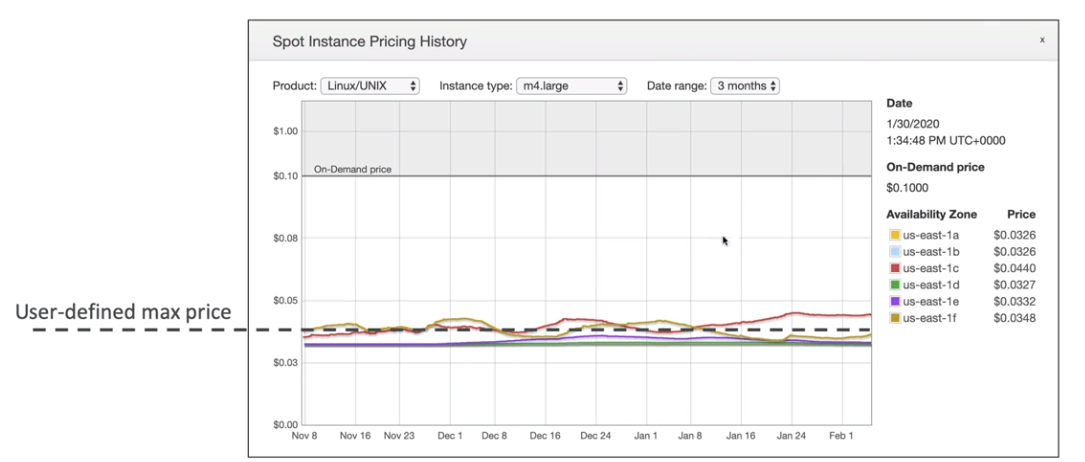

- spot instances

- Usado para aplicação serveless, que podem ser paradas a qualquer momento, são maquinas que estão paradas na AWS, poder chegar até 90% mais baratas. a desvantagens e que ela pode parar a qualquer momento, quando quiser.

- Não são recomendadas para aplicações que precisam de disponibilidades.

- AWS pode interromper com uma notificação de 2 minutos.

- spot fleets

- Conjuntos de spot instance de diferentes tipos de maquinas e opcionalmente pode haver instâncias on-demand pra chavear (pool de tipo da maquina e em diferentes regiões), a fim de ter maior economia para executar as carga de trabalho. São configuradas para manter a capacidade alvo, iniciando instâncias de substituição após as Instâncias Spot na frota serem encerradas

- Usados para aproveitar spot instances com baixo custo, pois o spot fleets pode automaticamente selecionar o conjunto mais barato para executar sua carga de trabalho.

- Nele se define o preço máximo a pagar pelas instâncias spot e o AWS seleciona um conjunto de instância que esteja abaixo desse preço para executar a carga de trabalho.

- Caso as instâncias estejam caras ele encerra e passa o processamento para instâncias sob demandas.

- soft limits

- Tem uma limitação de 10 mil instâncias por frota (Fleet) seja ec2 ou Spot.

- Tem uma limitação de 1000,000 instâncias por região.

- Estratégia de alocação de instâncias

- Menor preço - bom para carga de trabalhos curtas

- Diversificada - Distribuída, bom para carga de trabalho que precisa está disponível e que tenha longo tempo de execução.

- Capacidade otimizada - bom para cargas pesadas

- spot fleets

- dedicate instance

- Alugar se uma instância que só será sua, outro usuários não terão acesso a hardware.

- dedicate host

- Aluga-se um servidor físico, para demandas de compliance principalmente.

- Aluga-se por até 3 anos.

- Mas caro tipo de instância.

- salving plan

- Modelo de economia baseado no compromisso de uma quantidade de uso medido em horas num período de 1 ou 3 anos.

- Economia de até 66%, é flexível e não precisa se preocupar em gerenciar o custo por instância, apenas com a quantidade de horas usados nas cargas de trabalho

- EC2 Instance Savings plan - Economia de até 72 %, seleciona os tipos de instâncias e as regiões onde ela vai operar. Pode se alterar entre os tipos de instâncias selecionadas e os SO.

- Compute Savings plan - Economia de até 66 %, tem se maior flexibilidade na conversão do tipo de instância e na movimentação entre regiões. Além de poder adicionar Lambdas e Spots.

- SageMaker Savings plan - Economia de até 64 %, para carga de trabalhos do SageMaker.

- capacity reservation

- Permite reserva instâncias por um período “curto de tempo”, sem precisar se comprometer com um plano de 1 ou 3 anos.

- Usando por exemplo para reservar maquinas para a black friday.

- Pode ser combinado com o salving plan.

HPC - Alta performance computacional

- Serviços que ajudam ter alta performance na AWS:

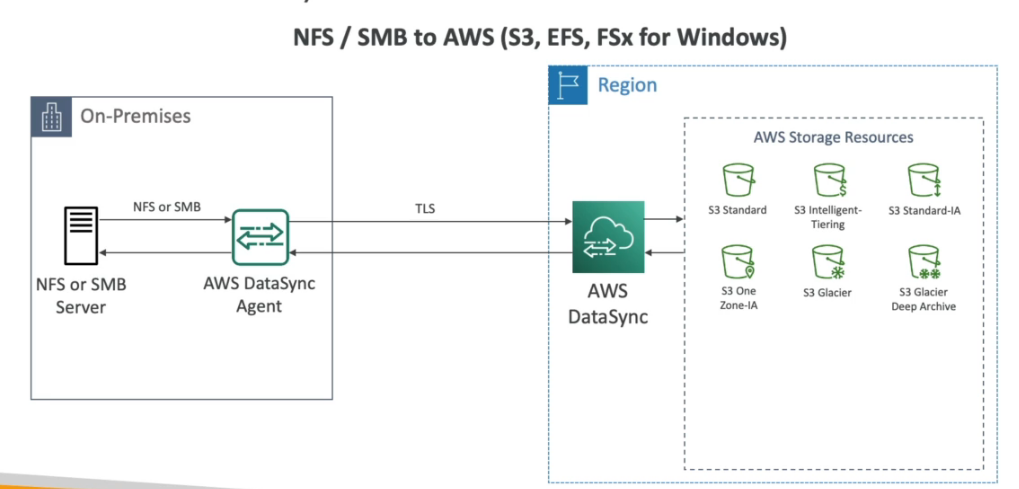

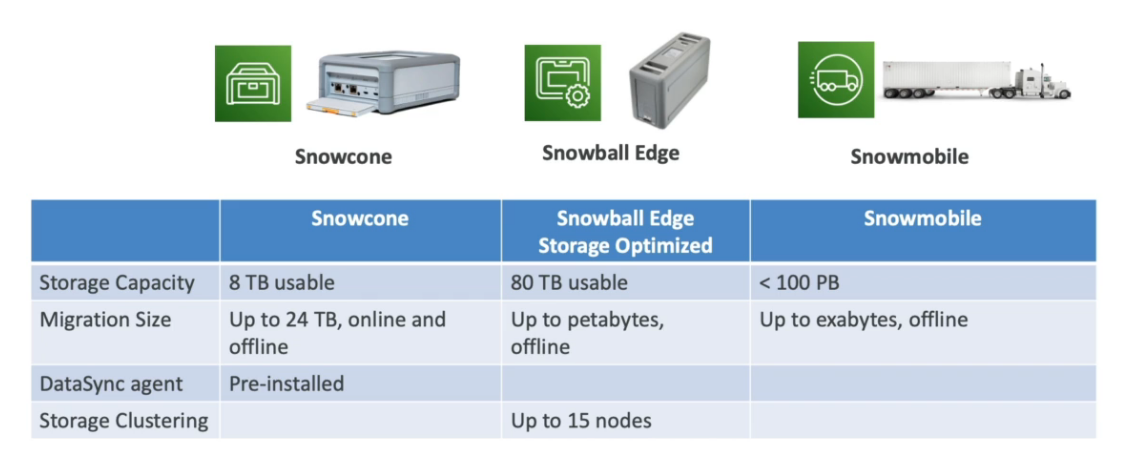

- Transferência de dados

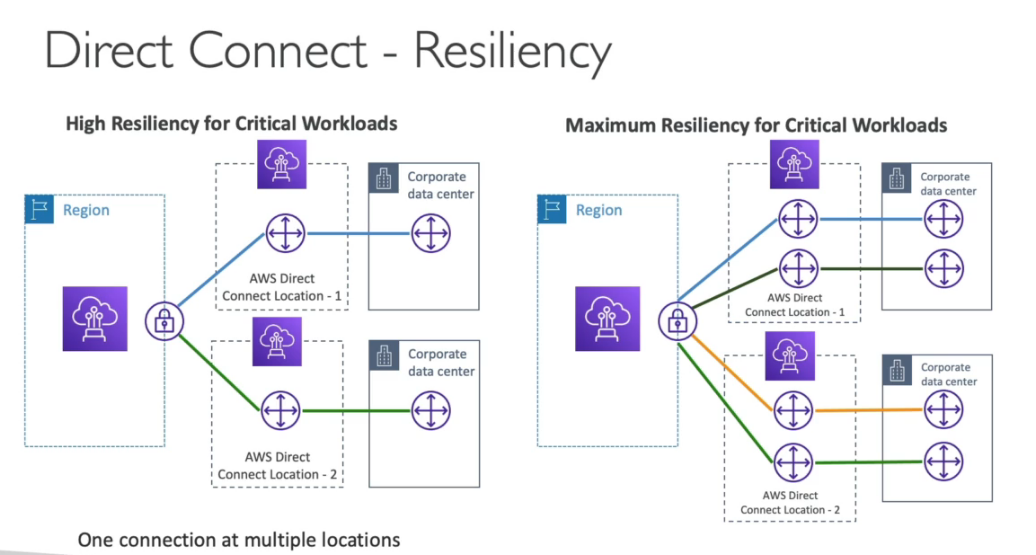

- AWS Direct Conect - Permite mover GBs de dados para a cloud.

- SnowBall e SnowMobile - Pemite mover PB de dados para a cloud.

- AWS DataSync - Permite mover grandes quantidade de dados do on-primeses para cloud .(usando S3, EFx, Fxs for Windows)

- Computação

- Instâncias EC2

- Com CPU otimizada ou GPU otimizada.

- spot instances / Spot Fleets para economia + auto scaling.

- EC2 Placentament Groups - Permite usar um conjunto de maquinas (cluster) num mesmo rack ou região o que diminui a latência..

- EC2 Enhanced Networking SR-IOV (Rede aprimorada para EC2)

- Interface de rede para HPC.

- Alta banda, Alto PPS (pacotes por segundos), baixa latência.

- Opção 1: Elastic Network Adapter (ENA) aumenta a capacidade para 100Gbps.

- Opção 2: Intel 82599 VF para 10 GBs - Antiga não usado mais

- Elastic Fabric Adapter (EFA)

- Interface de rede usada para HPC no Linux com foco.

- Melhora a ENA para Alta HPC, apenas para linux.

- EC2 Enhanced Networking SR-IOV (Rede aprimorada para EC2)

- Instâncias EC2

- Armazenamento

- Ligado na instância

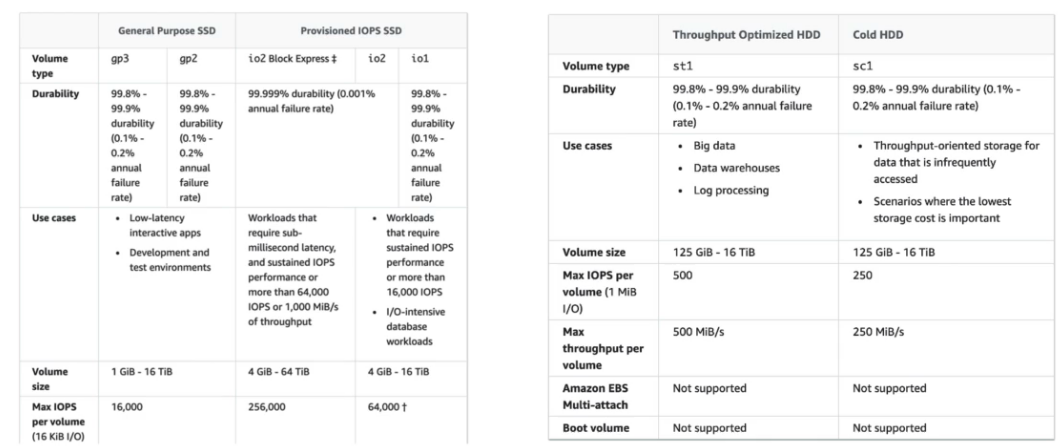

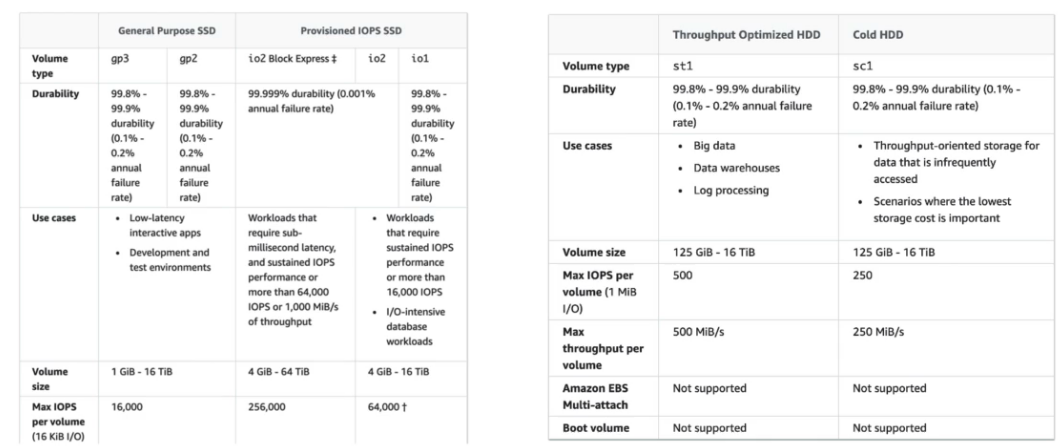

- EBS - Escala até 256,000 IOPS with io2 Block express.

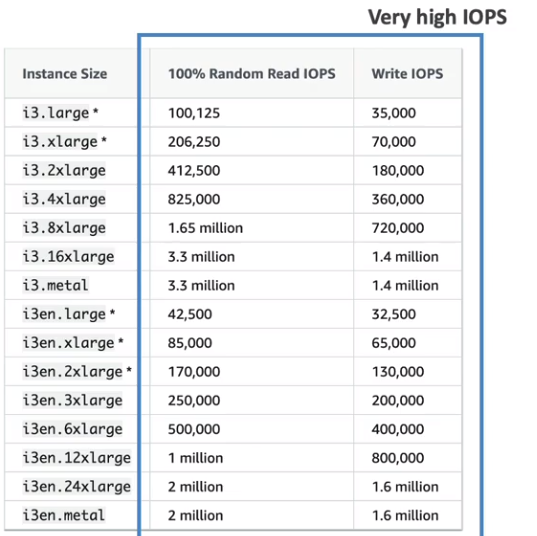

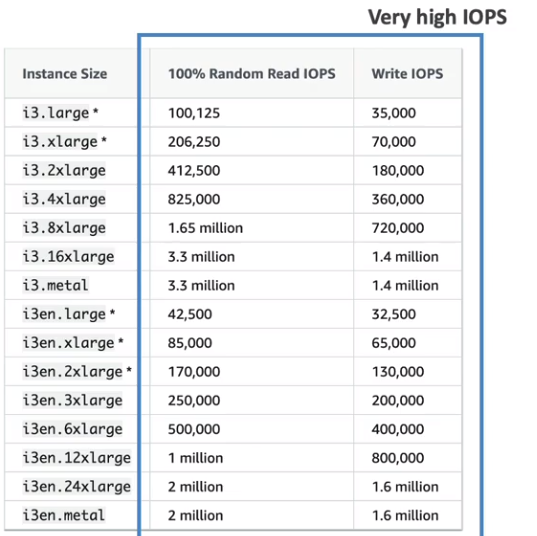

- Instance store - escala para milhões de IOPS, mas é perdido quando a instância desliga.

- Na rede

- S3 - Armazenamento de objetos.

- EFS - Escala IOPS baseado no tamanho total, ou IOPS provisionado .

- FSx for Lustre - FileSystem otimizado para HPC usando linux.

- Ligado na instância

- Automação e Orquestração

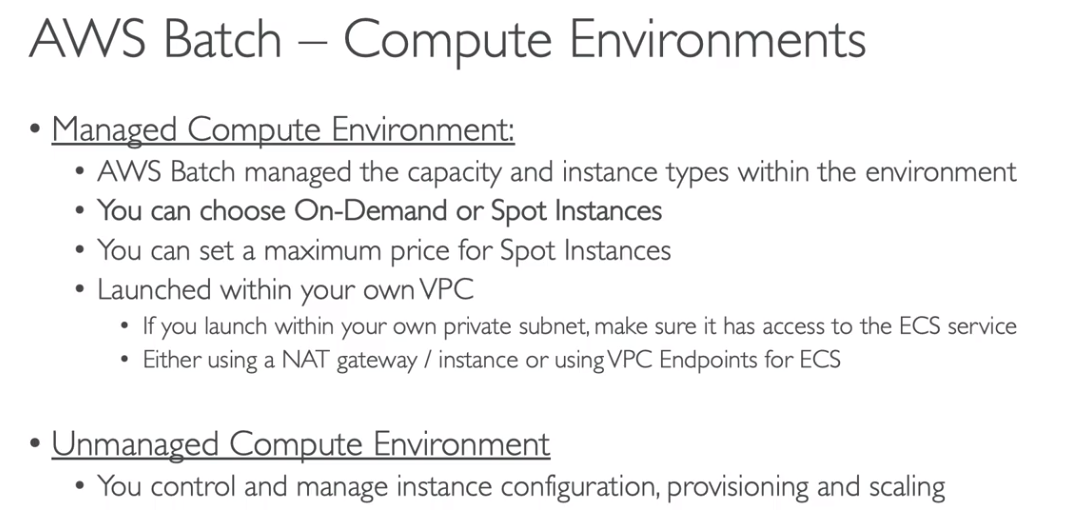

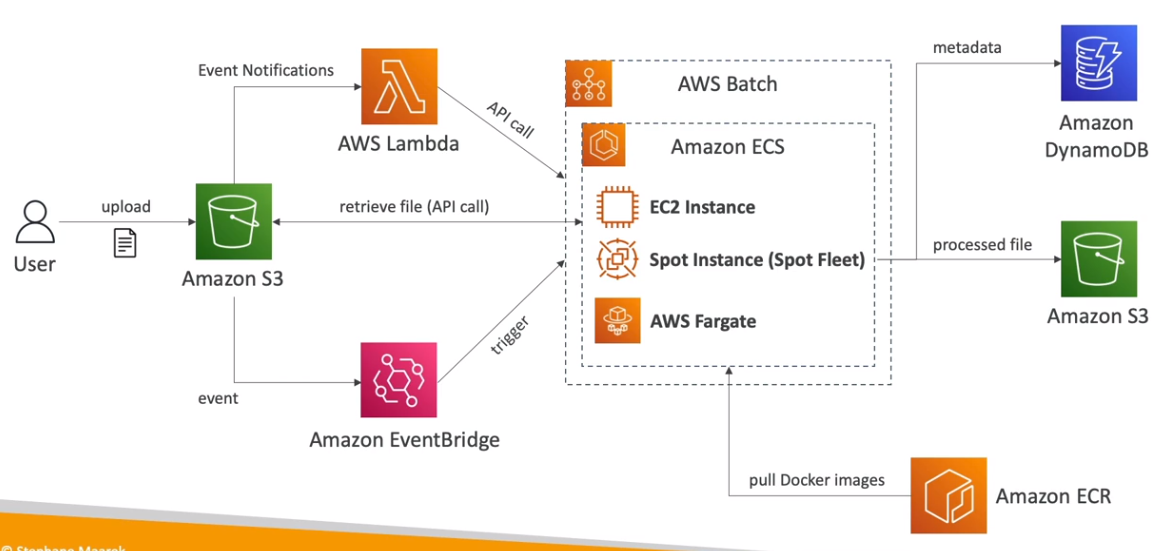

- AWS Batch - para trabalhar com jobs e agendamentos.

- AWS ParallelCluster

- Ferramenta Open Source para deploy e gerenciamento de cluster HPC.

- Transferência de dados

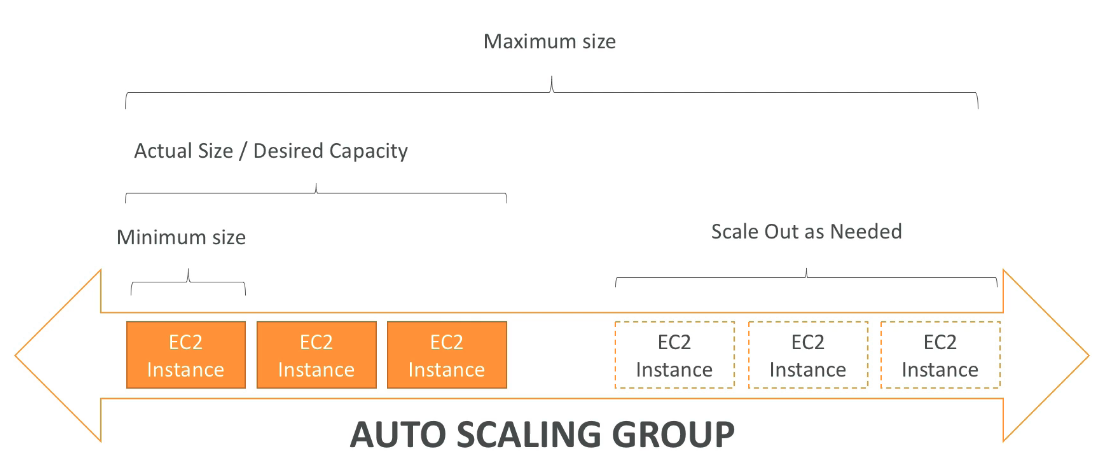

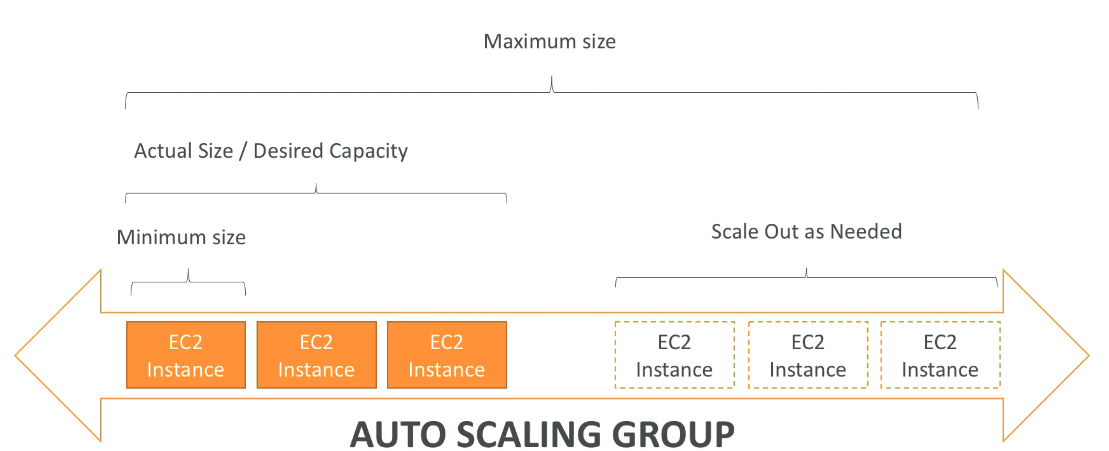

Auto Scaling group

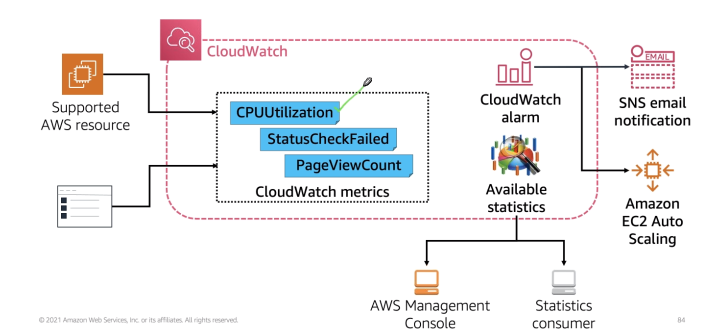

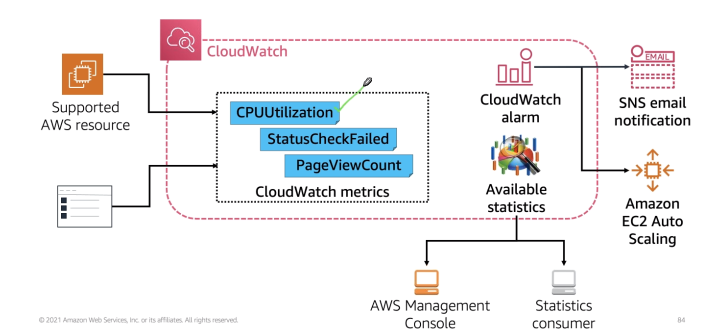

- Permite aumentar a quantidade de EC2 de acordo com a demanda, ou alarmes gerados pelo CloudWatch com base nas métricas ou eventos.

- Não a cobrança, você só e cobrando pelas recursos (ec2, ebs ..) que são usados.

- Composto pelo atributos

- Uma configuração \ templates de lançamento (define o tipo de maquina/ armazenamento / Security Group / SSH key pair / User Data que será usada nas instância que serám criadas) .

- Seta as capacidade mínimas e máximas (quantidade de instâncias).

- Rede onde irá criar as instâncias.

- Informações sobre o Load balance onde esta linkado.

- Política de escalabilidade, que define quando irá escalar.

- Scaling polices

- Política de escalabilidade, que define quando irá escalar.

- Dynamic scaling police

- É possível usar métricas geradas pelo CloudWatch para definir as políticas (como media de consumo de CPU, ou quantidade de requisição).

- Metricas boas para auto scaling:

- CPUUtilização , RequestCountPerTarget

- Average Networtk In | Out - para aplicação que usam rede para transferência ….

- Custom metricas

- Sheduled scaling police

- É possível agendar para uma determinado período (horário comercial).

- Preditive scaling police

- É possível usa marchine learning (analise do uso anteriores) para criar uma previsão de escalabilidade.

- Dynamic scaling police

- Política de escalabilidade, que define quando irá escalar.

- Scaling cooldowns - tempo que deve ser esperado após ser lançada uma instância para validar se as métricas delas estão valida, ou se é preciso escalar.

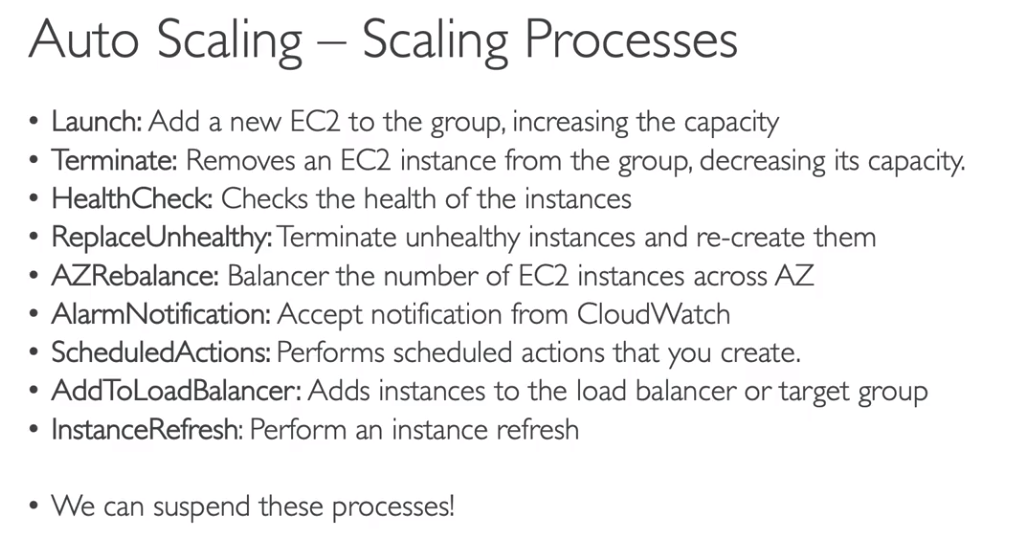

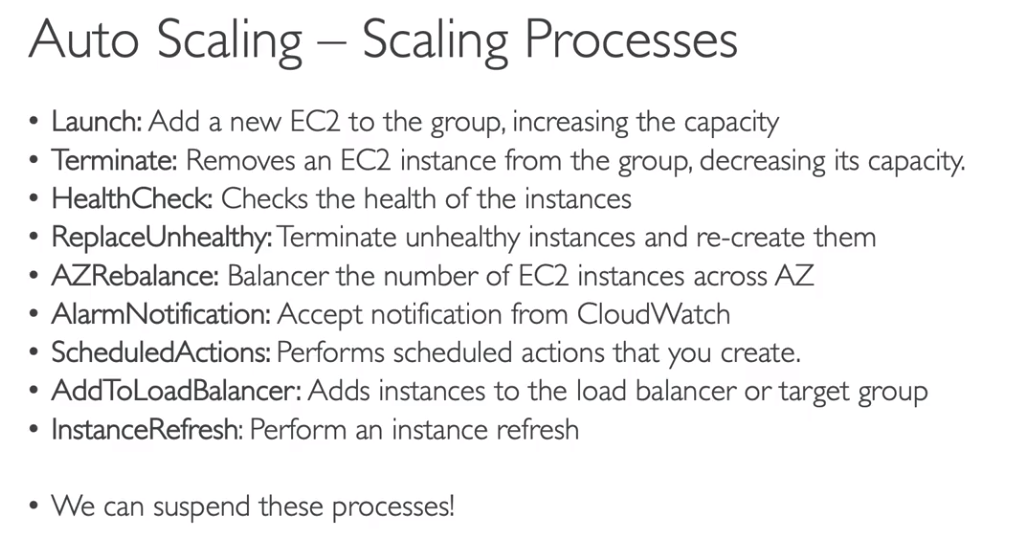

Processos executados pelo auto scaling

Para a prova

- Existe uma política de encerramento no auto scaling group:

- 1 . Encontra a AZ com maior numero de instâncias.

- 2 . Termina a que tiver o configuração de inicialização mais antiga.

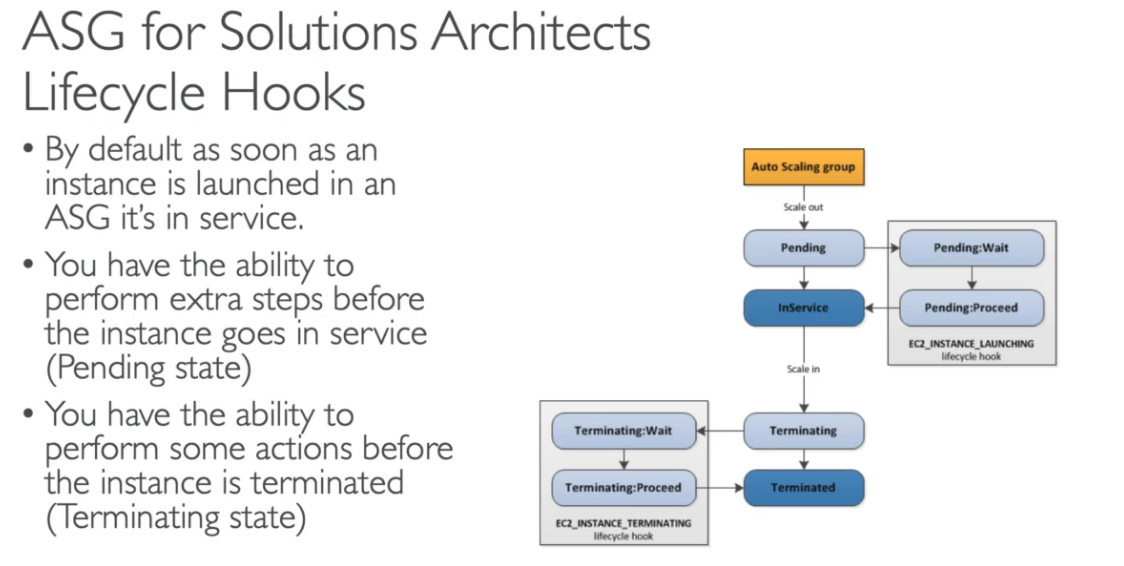

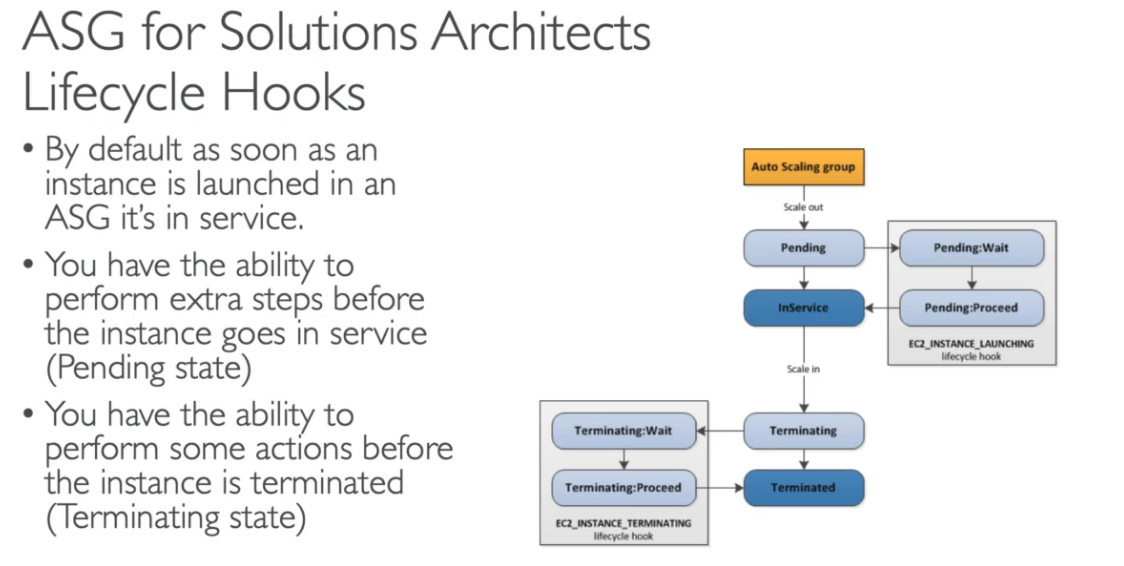

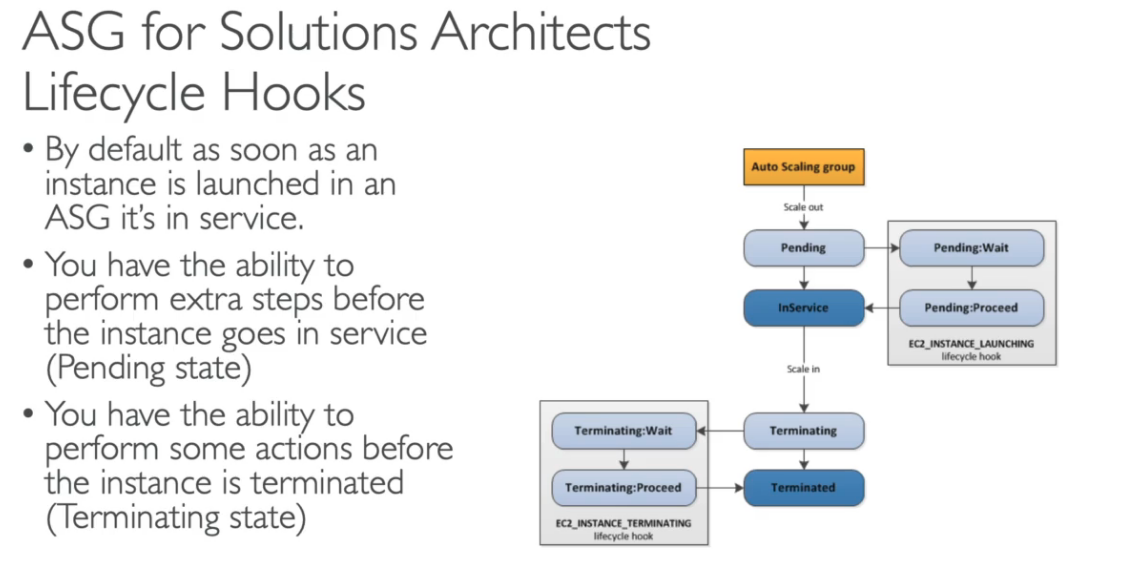

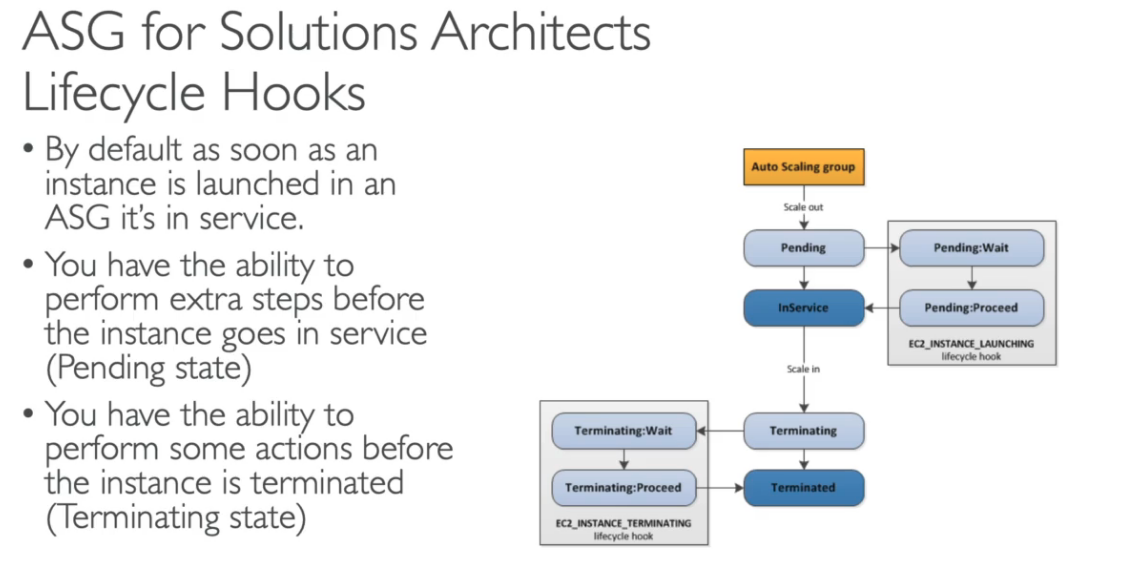

- Ciclo de vida de uma instancia com o ASG

- Diferença entre Configuração de lançamento (Launch configuration) e templates de lançamento (Launch tempalte)

- Launch configuration é legado, devem ser recriado toda vez que se alterar algum atributo

- Launch tempalte é nova e:

- Tem versionamento, que resolve o problema anterior.

- Pode se cria subconjuntos de configurações que podem ser herdados por outros templates

- Permite provisionar instâncias on-demand / spot instances ou um mix de ambos.

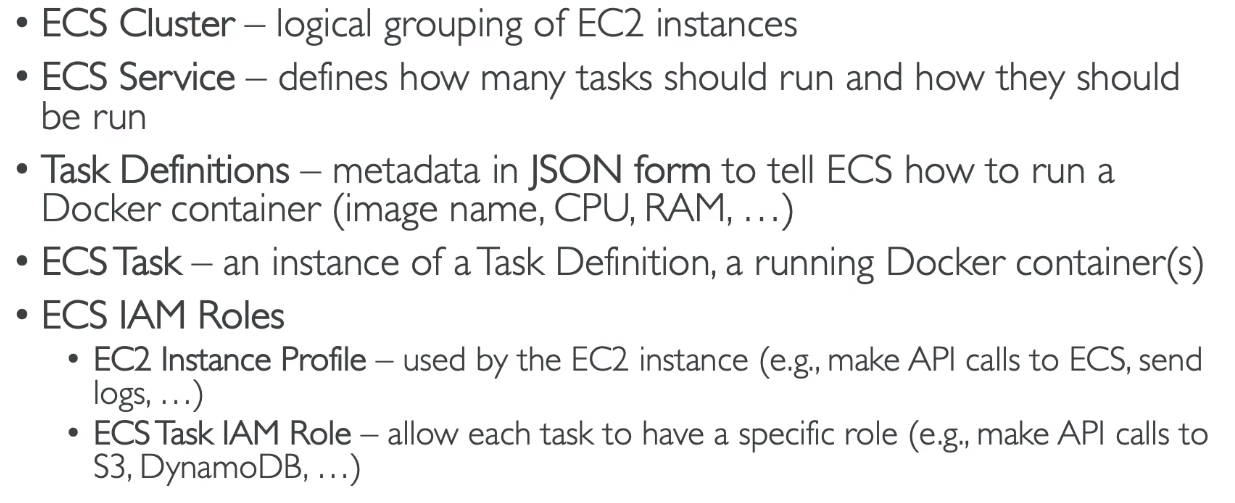

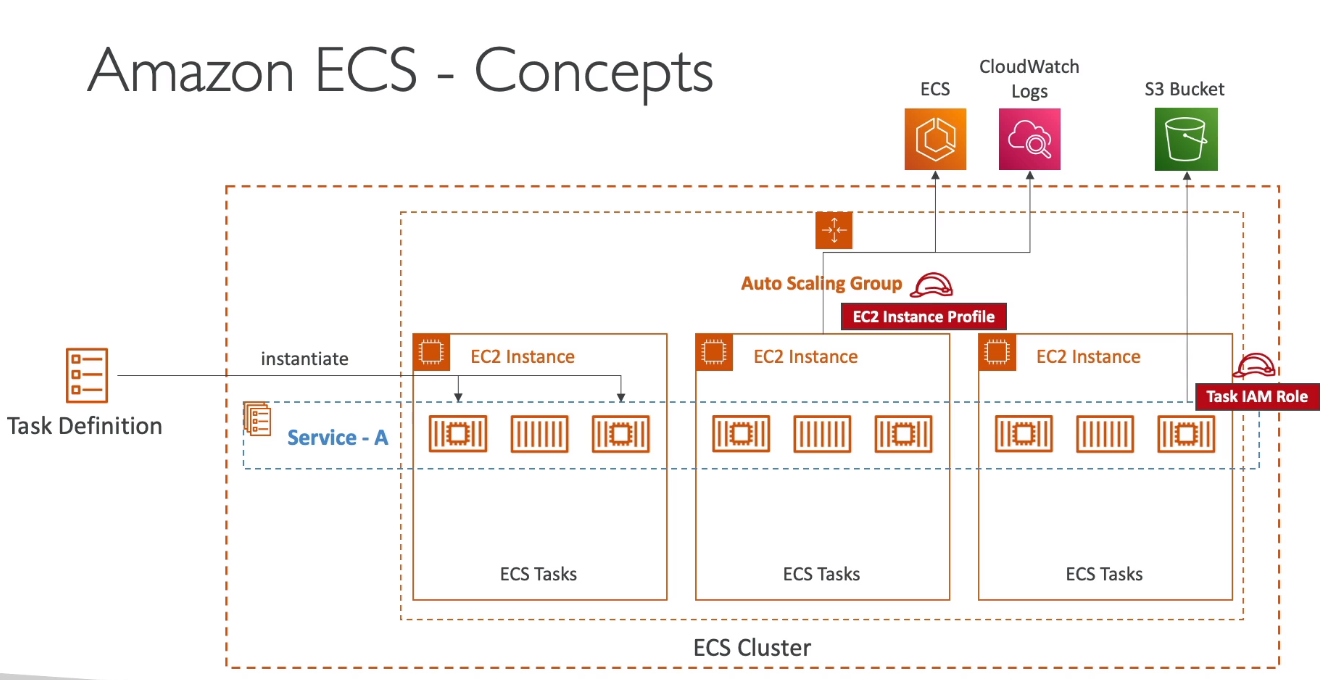

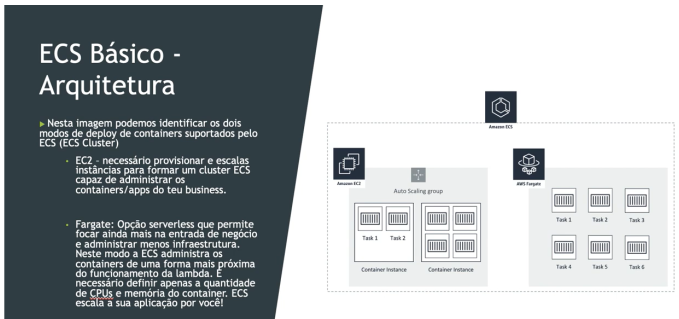

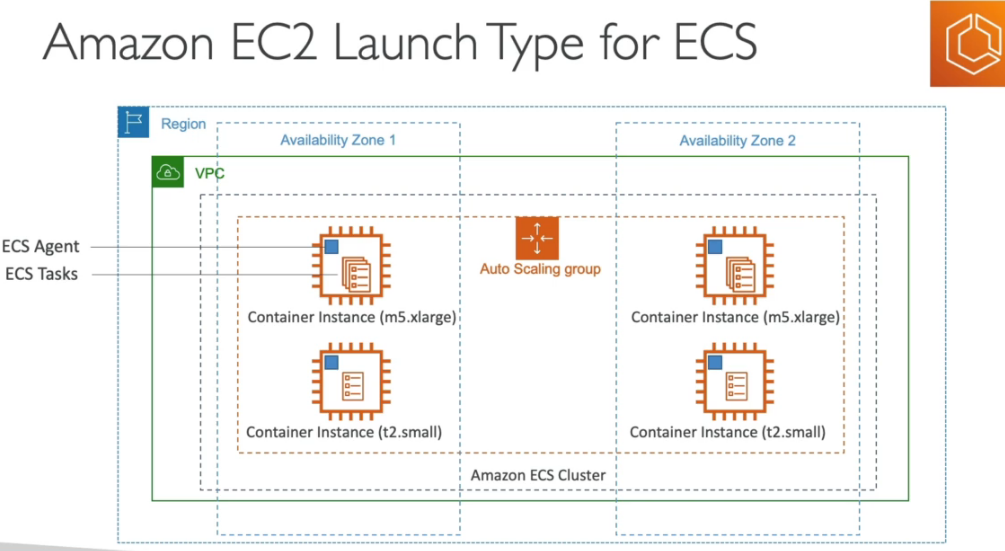

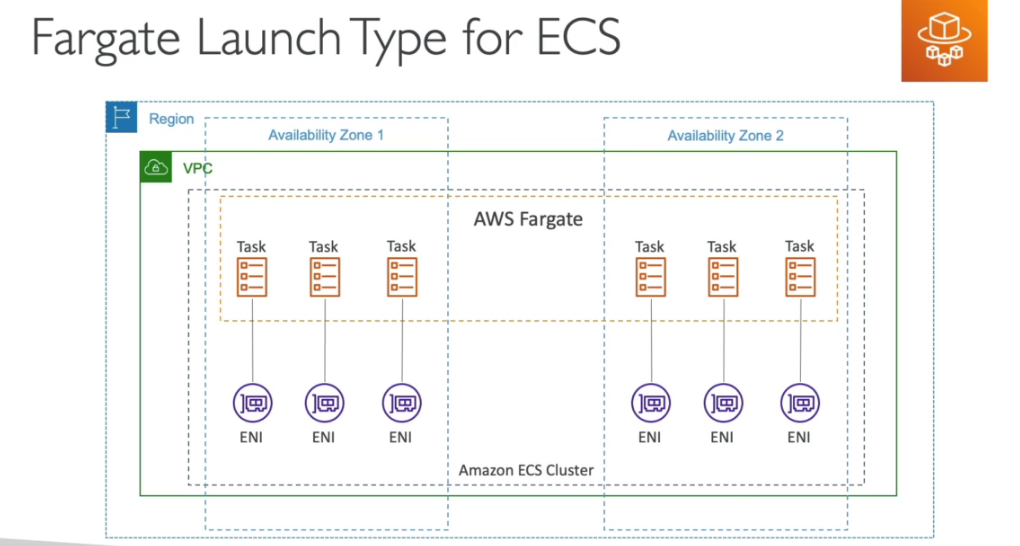

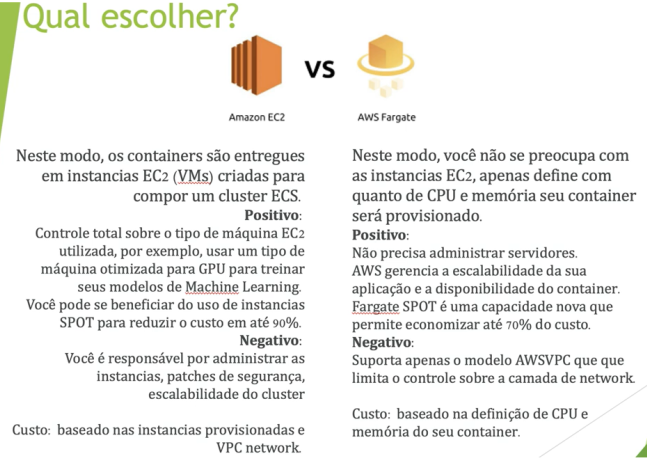

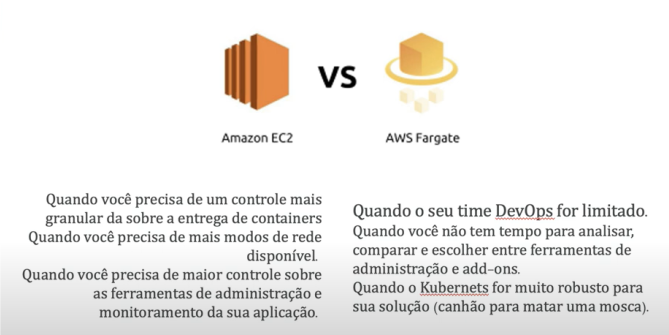

Amazon ECS

- Elastic Container Service - Serviço de container proprietário da AWS.

- Você deve prover e manter a infraestrutura (instâncias EC2). Ou usa o Fargate que abstrai esse gerenciamento.

- Não te tem custo, só paga as maquinas usadas (EC2, EBS …).

- Para se subir container, primeiro é necessário configurar uma ECS Task, ele descreve com será construido o container, seria algo semelhante como um arquivo docker-compose. E na Task que se define as políticas de acesso a recursos que a aplicação vai usar além de rede e grupo de segurança.

- As Task podem ser disparadas pelo Event Brigde, isso dispara a execução do ECS.

- Tem integração direta como o Application Load Balancer e o Network Load balancer.

- Conceitos

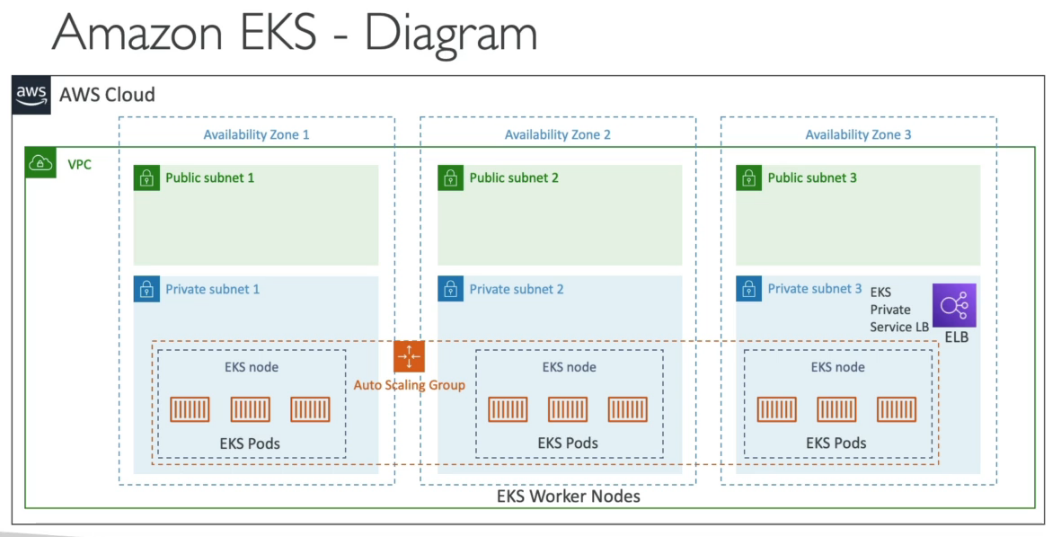

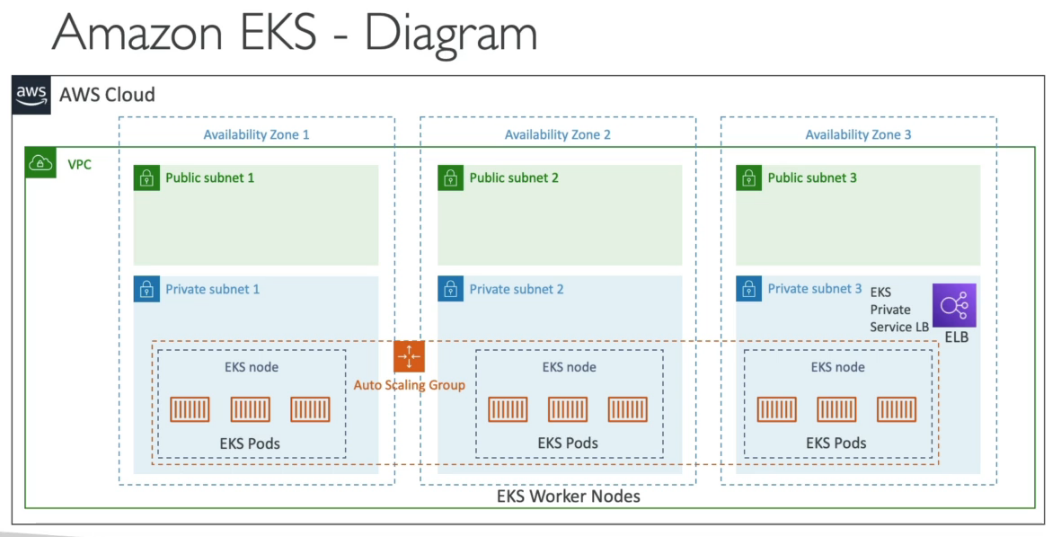

Amazon EKS

- Amazon Elastic Kubernetes Service.

- Serviço de kubernetes totalmente gerenciado pela AWS.

- Custo de $0,1 por hora por cluster kubernets ($75 por mês) mais os recurso (EC2, EBS).

- Deploy complexo, requer uma pessoa que manja.

- É Open source assim caso migre de nuvem terá mais facilidade no processo.

- Usa o ECR para armazenar as imagens.

- Tipos dos nodes

- Gerenciados pela AWS

- Gerenciado pelo cliente

- AWS Fargate

- Volumes

- Quando se cria o node se espeficica o classe de armazenamendo.

- Usa se o CSI (Container storage interface)

- Suporta:

- EBS

- EFS (quando usando Fargate)

- FSx for Lustre

- Fsx for NetApp ONTAP.

- É possível rodar o EKS no On-primeses usando o EKS AnyWhere.

- Pode se usar uma imagem da Amazon customizada do Kubernets (AMI), rodando localmente.

- Pode se conectar o EKS do On-primeses a AWS usando EKS conector.

- Usado quando se quer diminuirá a latência, ou por demanda regularizaria. exemplo os dados governamentais do Chile deve ficar no Chile, Roda em um datacenter conectado a AWS.

AWS ECR

- AWS Container registry, pode conter repositórios públicos e privados.

- Tem um boa integração com ECS e EKS.

- Acessos controlados pelo IAM.

- Permite replicação em várias regiões e em várias contas.

- Scaneia as imagem para por seguranças, podendo ser manual ao a realizar um push.

- Base scanning -> CVE , caso encontre algum erro ele notifica via EventBridge.

- Scan profundo - Usa o Amazon Inspector para procurar vulnerabilidade caso encontre algum erro ele notifica via EventBridge.

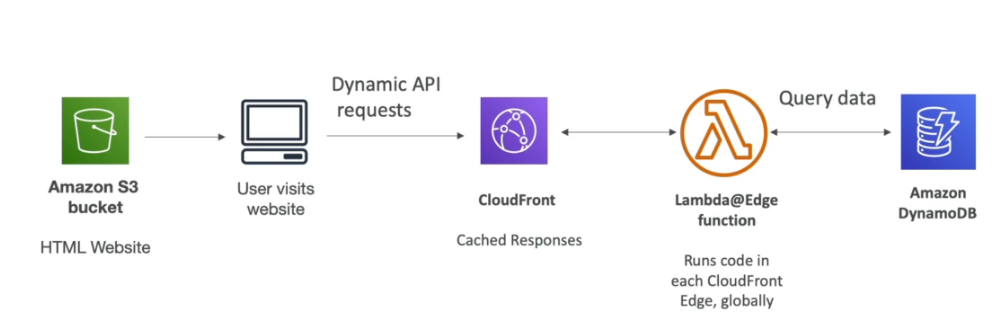

AWS Lambda

- Trabalha com eventos.

- Tem de 128 MB até 10 GB de memória que pode ser usado.

- Tem escopo regional.

- Pague por milissegundo usado para executar o código.

- Serveless (não tem servidor para se preocupar).

- Se preocupe apenas com a aplicação não com a infraestrutura.

- Necessário monitorar bem, pois toda a infraestrutura e liberada após o uso.

- Provisiona servidores de acordo com as chamadas.

- Altamente disponível e totalmente tolerante a falha.

- Tempo de execução de até 15 minutos.

- Cobrado de 100 em 100 milissegundos de uso.

- Faz escalonamento horizontal e pode ter ate 999 execução simultâneas.

- Triggers

- API Gateway.

- Kinesis

- DynamoDB Data Streams

- S3 events

- CloudFront

- EventBridge

- SNS, SQS

- Cloud Watch Logs

- AWS Cognito

- Limitações

- Execução

- Alocação de memória - 128MB - 10GB.

- CPU - Linkado a memória ram (Não é possivel alterar)

- 2vCPU - 1,719 MB de RAM

- 6vCPU - 10,240 MB de RAM

- Tempo de execução - até 15 minutos.

- Variáveis de ambiente - até 4KB.

- Espaço em disco (no container do Lambda /tmp) - 10 MB.

- Execuções simultâneas da mesma Lambda - 1000 (Pode ser alterado com solicitação).

- Tamanho do paylod 6MB (Sync) / 256 KB (async)

- Deploy

- Tamanho do pacote zippado com a função Lambda - 50MB.

- Tamanho do pacote com a função Lambda - 250MB.

- Tamanho da imagem - 10 GB

- Execução

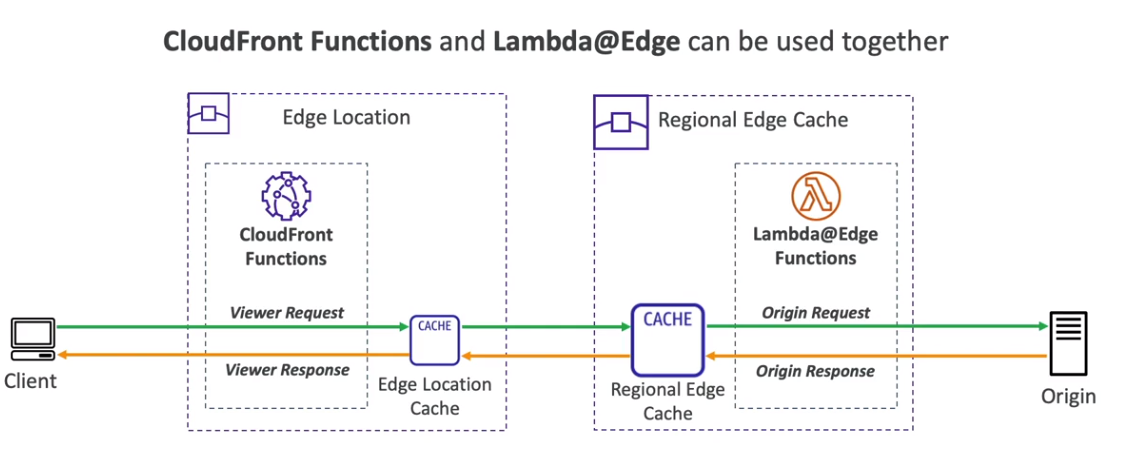

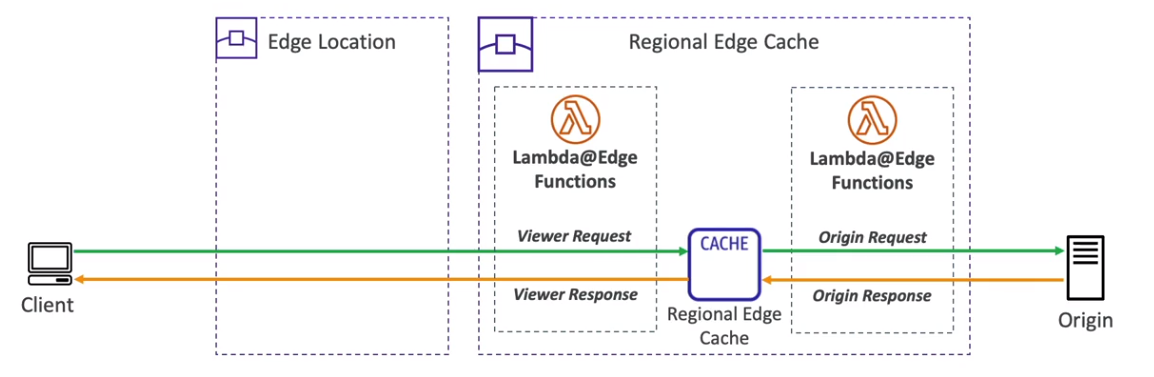

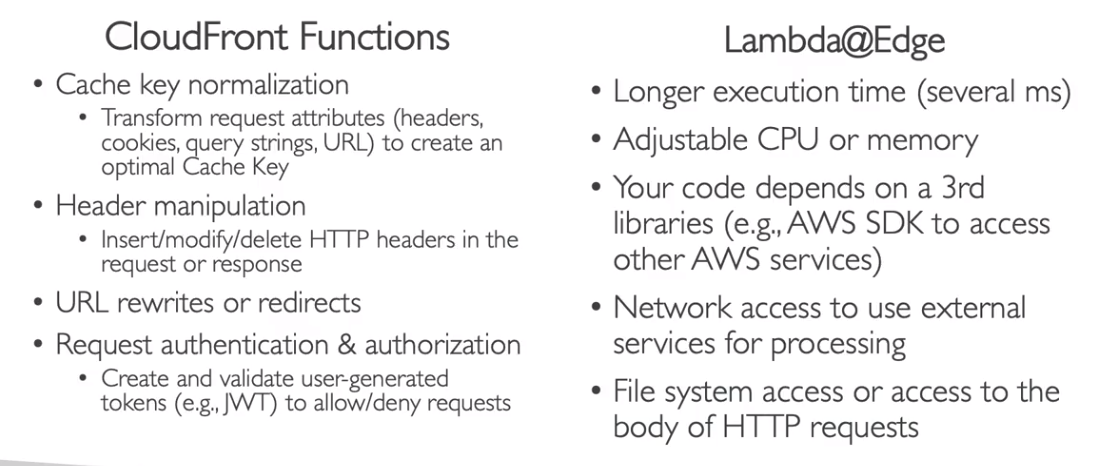

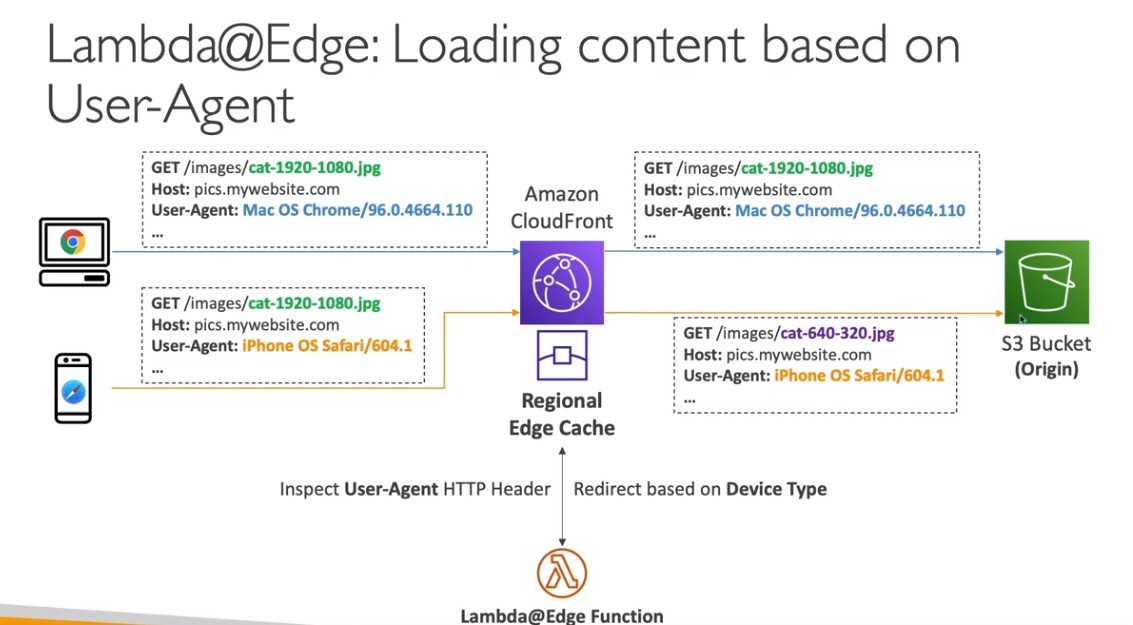

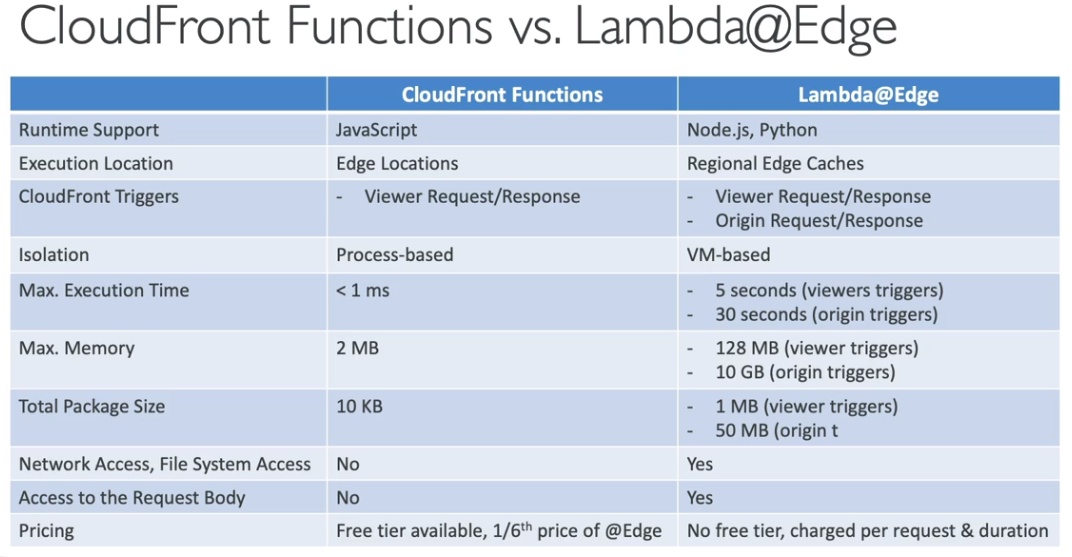

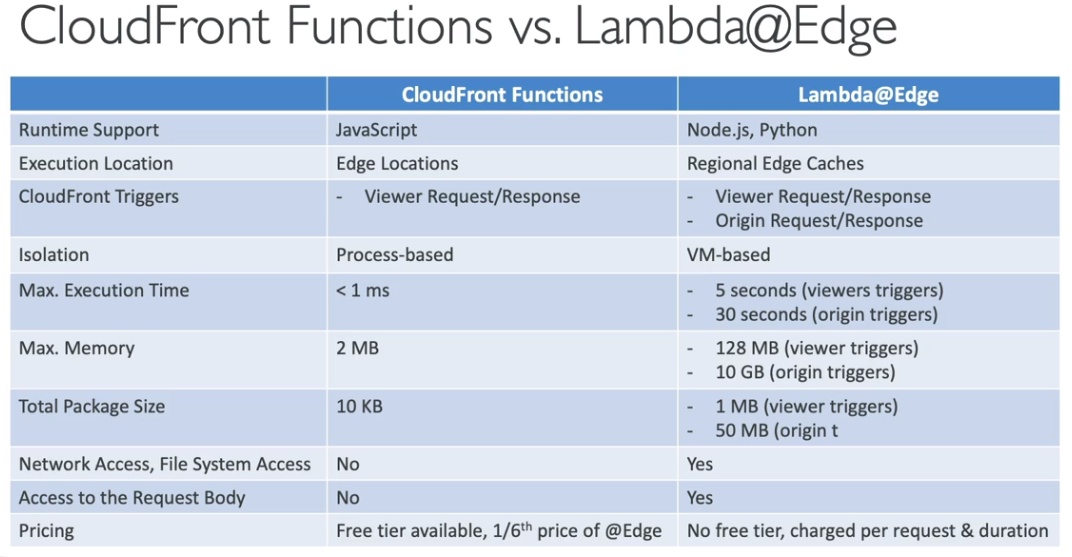

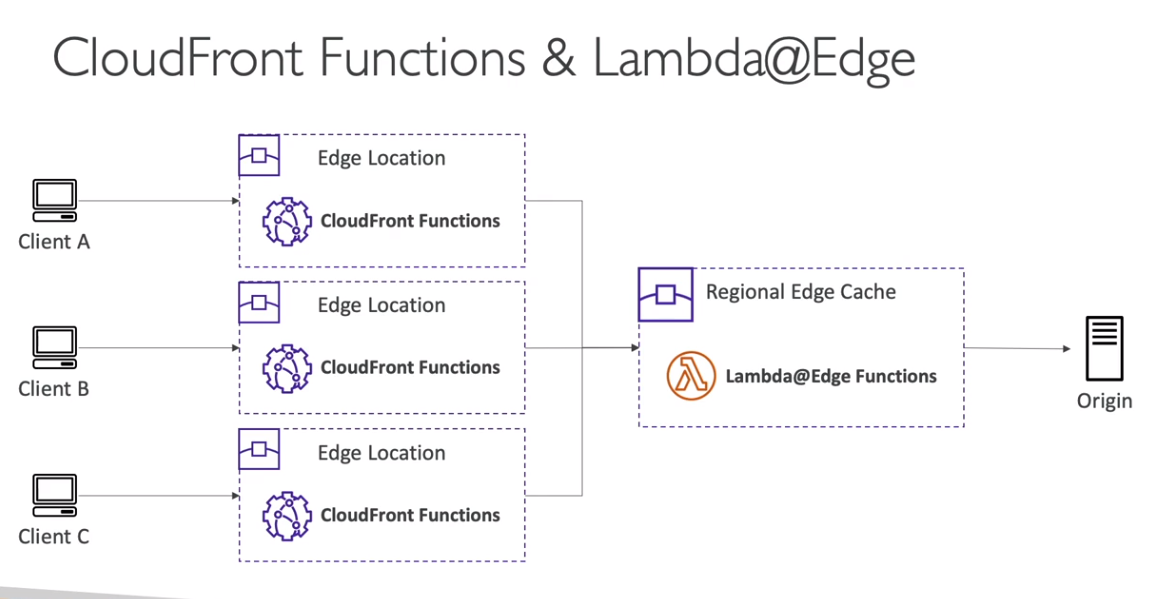

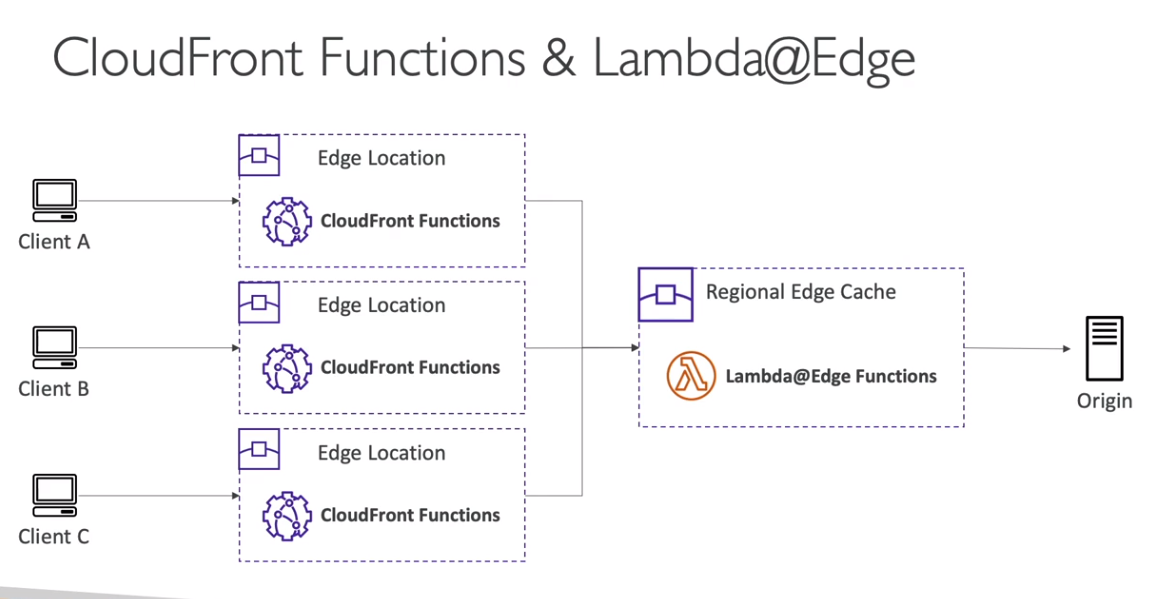

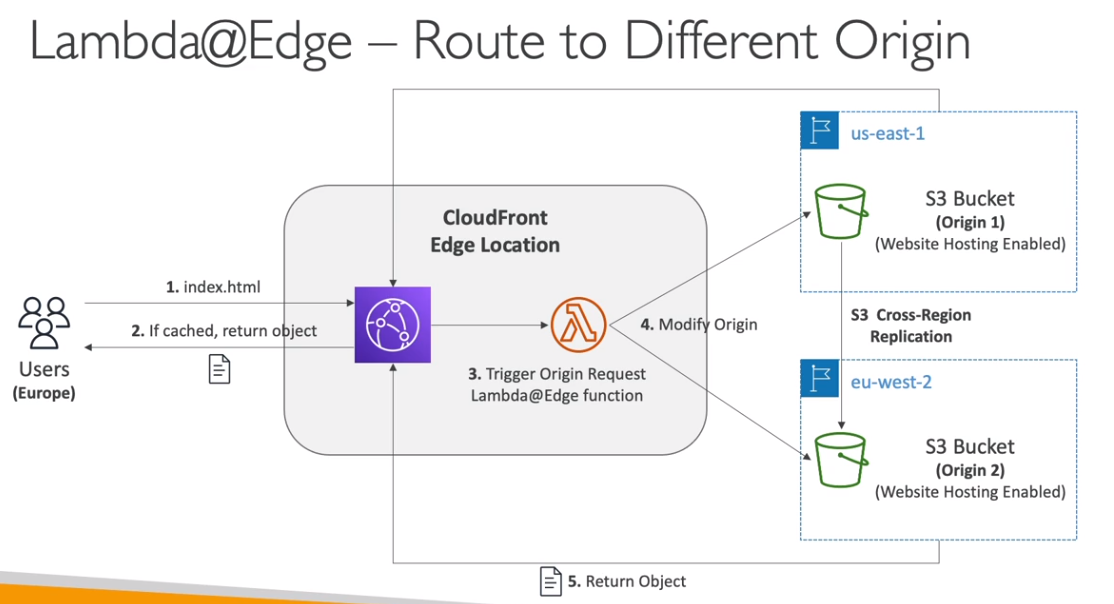

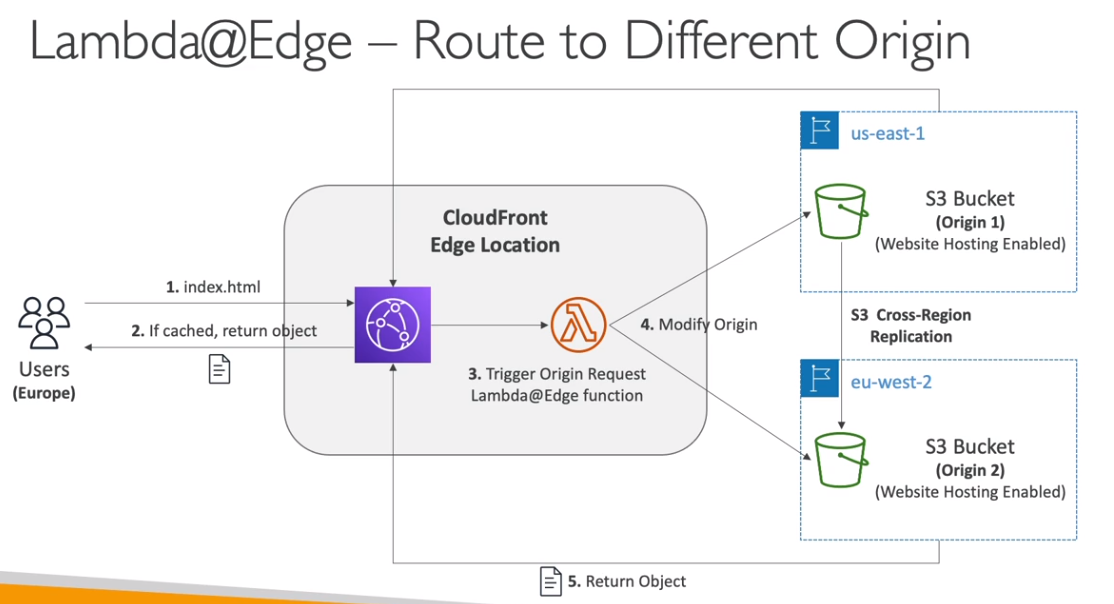

- Lambdas@Edge

- CloudFront Functions

- Saiba mais em Edge Funtions

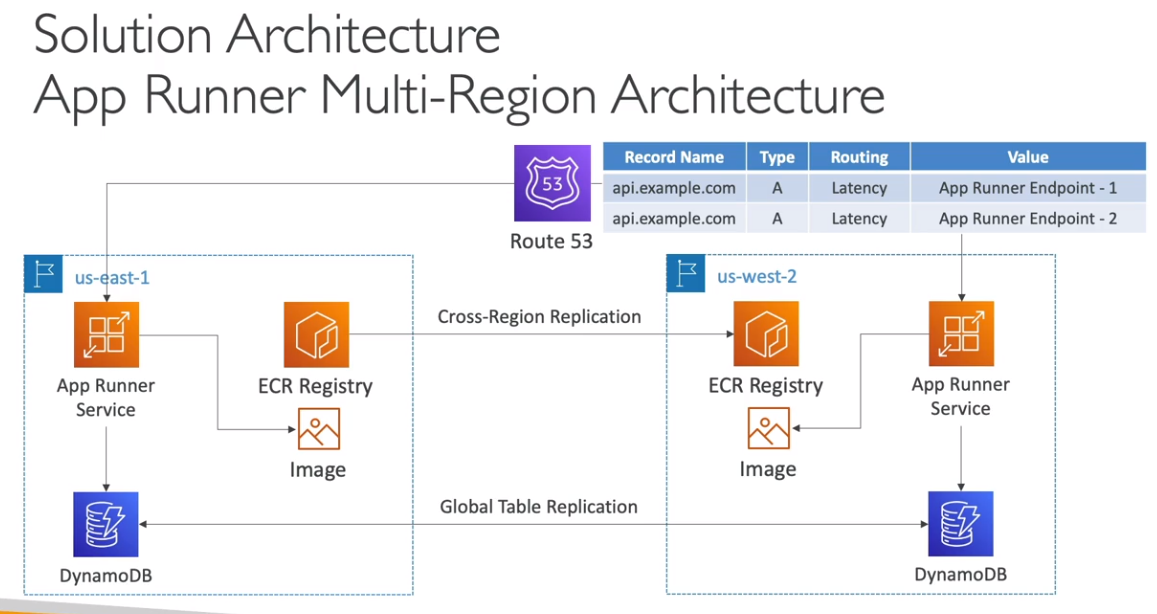

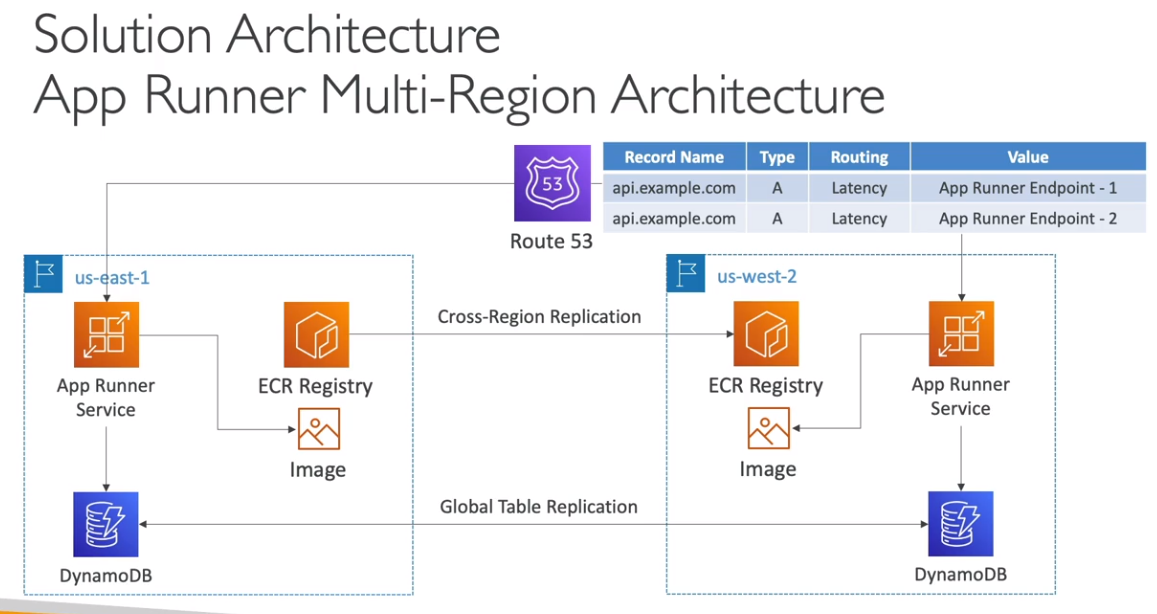

AWS App Runner

- Serviço gerenciado pela AWS que facilita o deploy de aplicações web ou API em escala.

- Não necessita conhecimento de infraestrutura para usar.

- Pode se iniciar apenas com o source code ou a imagem do container.

- Automaticamente compila e deploya a aplicação.

- Automaticamente escala e configura alta disponibilidade e load balancer e criptografia.

- Tem suporte a acesso a VPC.

- Permite uso de banco de dados, cache e mensageria.

- Semenhante a idea do heroku.

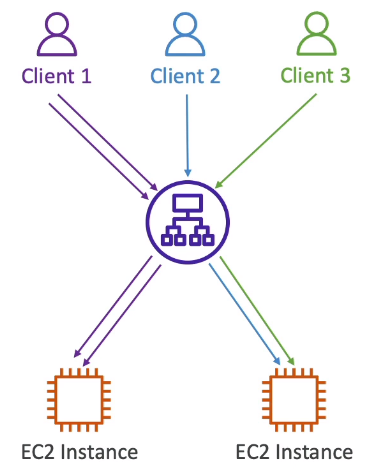

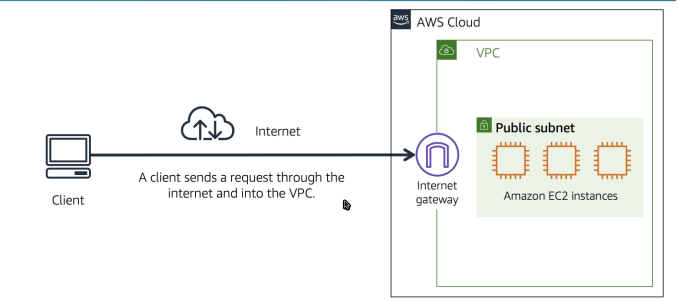

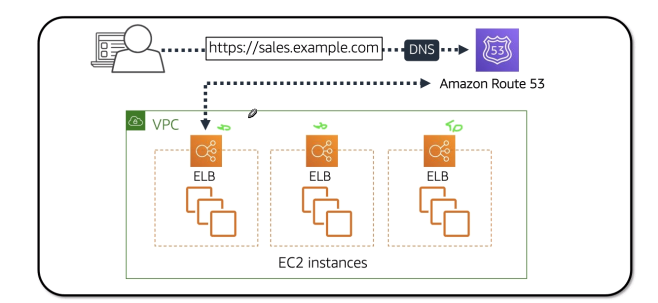

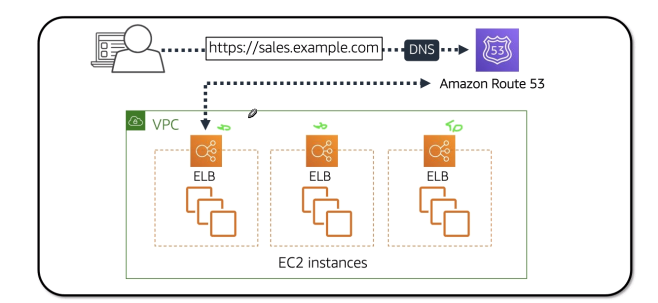

Elastic Load Balancing

- Distribui o tráfego entre as instâncias de EC2.

- Usa o healh check para verificar o status da instâncias.

- Cria um endpoint, para ser a única entrada de requisições.

- Não gerencia sessões por padrão, existe uma feature chamada Stick session, que realiza isso, porém não é recomendado o uso, pois que controla o dados da sessão é a aplicação.

- Serviço gerenciado pela AWS.

- Pode ser configurado com privado ou publico.

- Envia métricas para o CloudWatch.

- Há 4 tipos de ELB:

- classic load balancer CLB -(v1 - old generation - 2009)

- http, https e tcp.

- Checa a saúde via endpoint da aplicação (http ou TCP).

- Necessário adicionar instâncias manualmente.

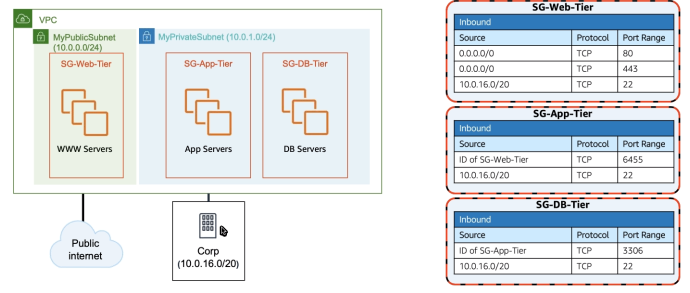

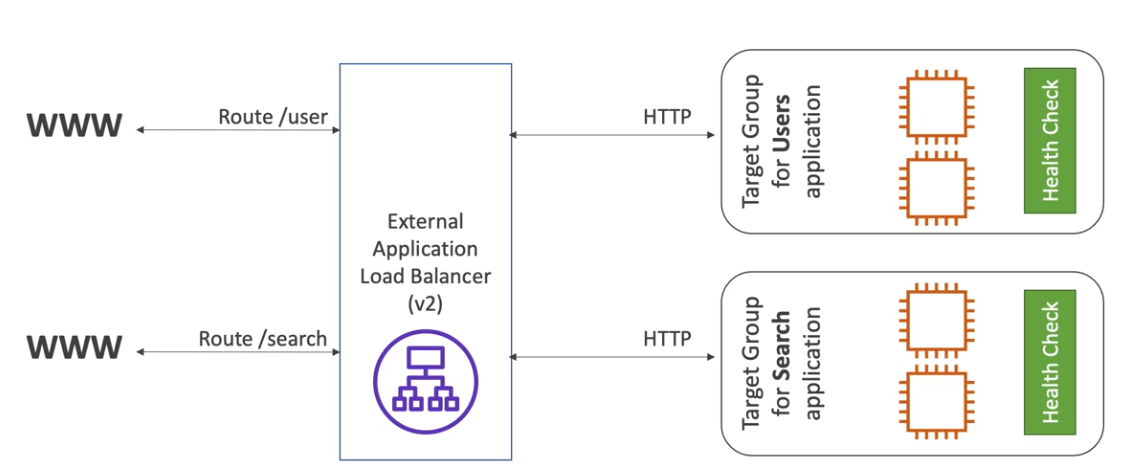

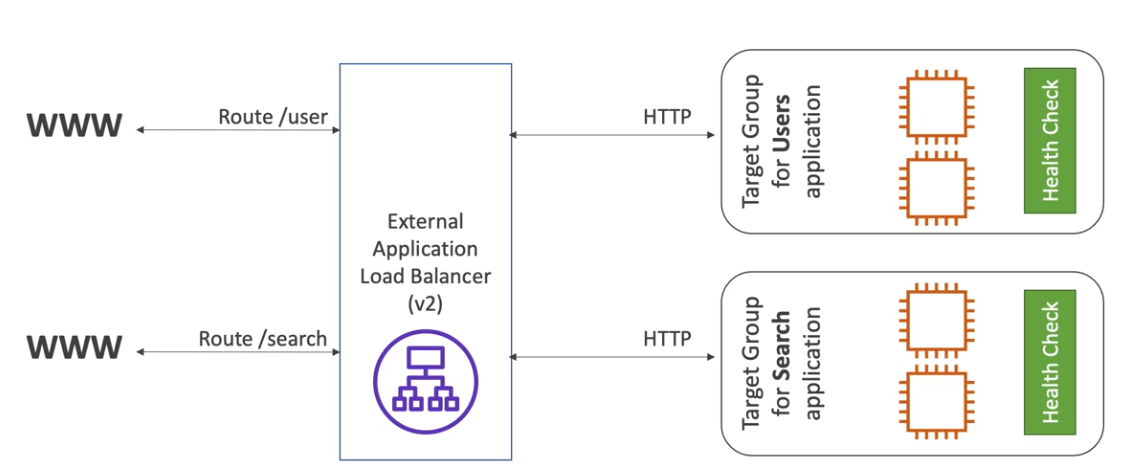

- Application load balancer ALB (v2 - new generation - 2016)

- http, https e webSocket e http/2.

- Usa target group para agrupar as instâncias.

- Tem suporte a routinhg baseado em (listeners) sendo:

- Path ex:(uni.com/post & uni.com/users).

- hostmane url (curriculo.uni.com e fotos.uni.com).

- query string (uni.com?id=123&order=123).

- Usados bastante numa arquitetura de microserviços

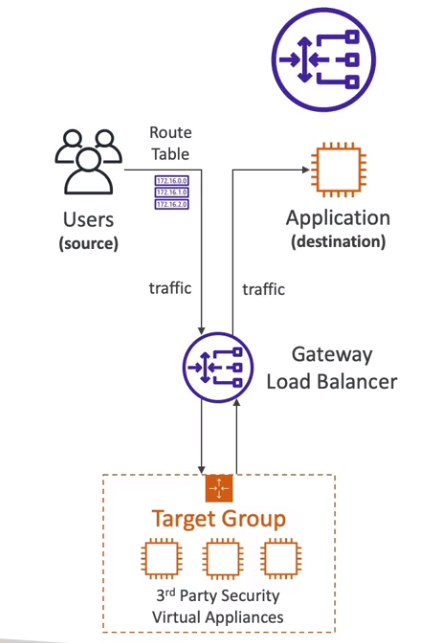

- Gateway load balance GWLB - (v2 - 2020)

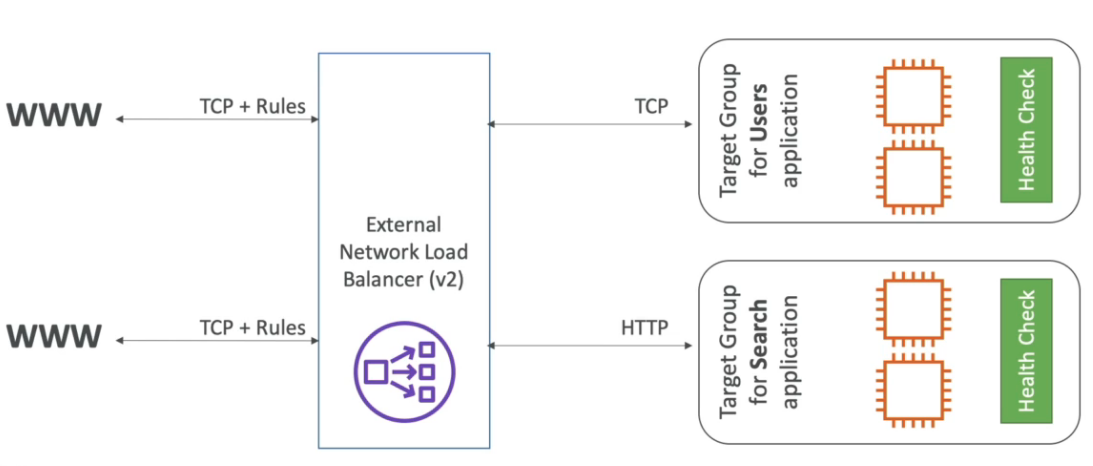

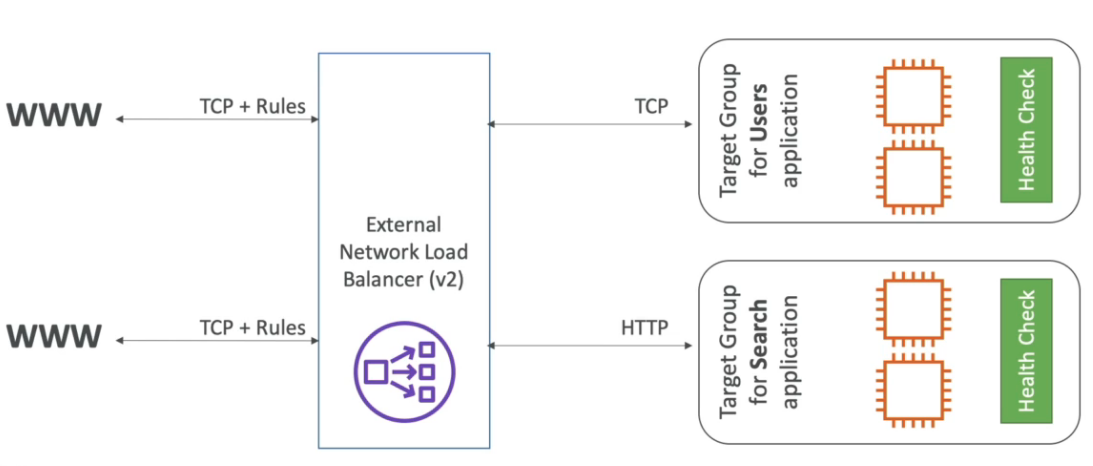

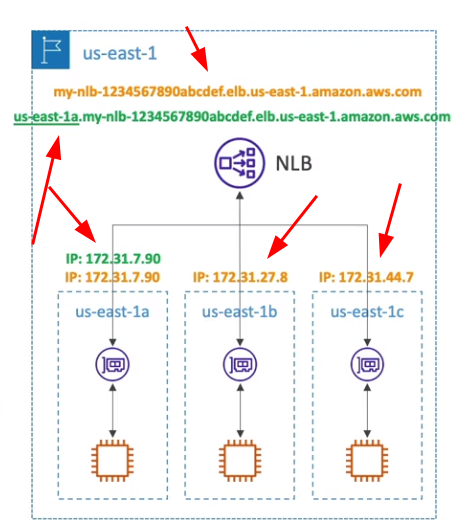

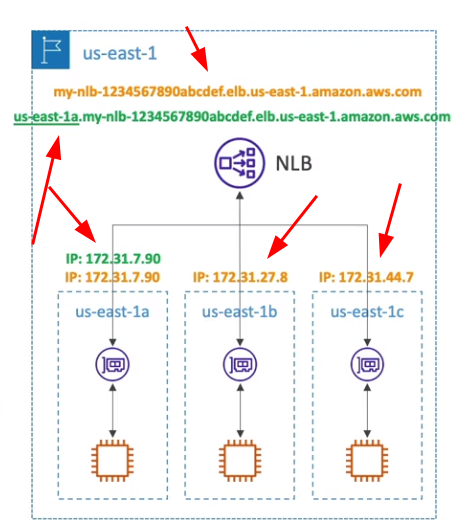

- Network load balancer NLB -(v2 - new generation - 2017)

- tcp, tls (secure tcp) e udp.

- Tem uma latência menor que o ALB ~ 100ms vs (400 ms do ALB).

- Tem um IP estatico por AZ, é possível usar um Elastic IP.

- Zonal DNS Name

- Como cada AZ tem um IP estático, quando acionado DNS ele retorna todos os IPs de todas as AZ relacionado ao NLB.

- Caso precise retornar apenas um é só adicionar a Região mais AZ no DNS.

- Caso de uso, vc tem duas aplicação instaladas em 3 AZ, e elas conversam entre si.

- Caso a APP A chame a B em diferente regiões você vai pagar pelo tráfego de transferência de região. nesse caso pode se criar uma lógica para que a aplicação A recupere o o IP da aplicação B da região onde ela esta assim não tendo que pagar pelo tráfego Cross Region.

- classic load balancer CLB -(v1 - old generation - 2009)

Target groups

- Agrupa as “maquinas” para onde o tráfego será redirecionado.

- Essas “Maquinas” podem ser instâncias EC2, servidores on-premisses linkados via IP e Lambdas.

- Agrupa

- As instâncias EC2.

- As Tasks do ECS.

- Lambdas Funtions - a requisição é traduzida para um evento.

- É responsável por checar a saúde das instâncias.

Stick session

- Permite que as requisições enviada as instâncias que já atenderam aquele cliente a fim de não perder os dados de sessão.

- Tipos cookies que podem ser usados

- aplication-based cookies

- Custom cookie

- Gerado pelo target.

- Pode incluir diversos atributos.

- Pode ter um nome individual por target group.

- Não use os nomes AWSALB, AWSALBAPP, AWSALBBTG, pois são reservados.

- application cookie

- Gerados pelo load balancer.

- Cookie name AWSALBAPP.

- Custom cookie

- duration-based cookies

- Cookie gerados pelo load balance.

- Tem uma duração especificada.

- Tem os nomes AWSALB para ALB, AWSALBBTG para CLB.

- aplication-based cookies

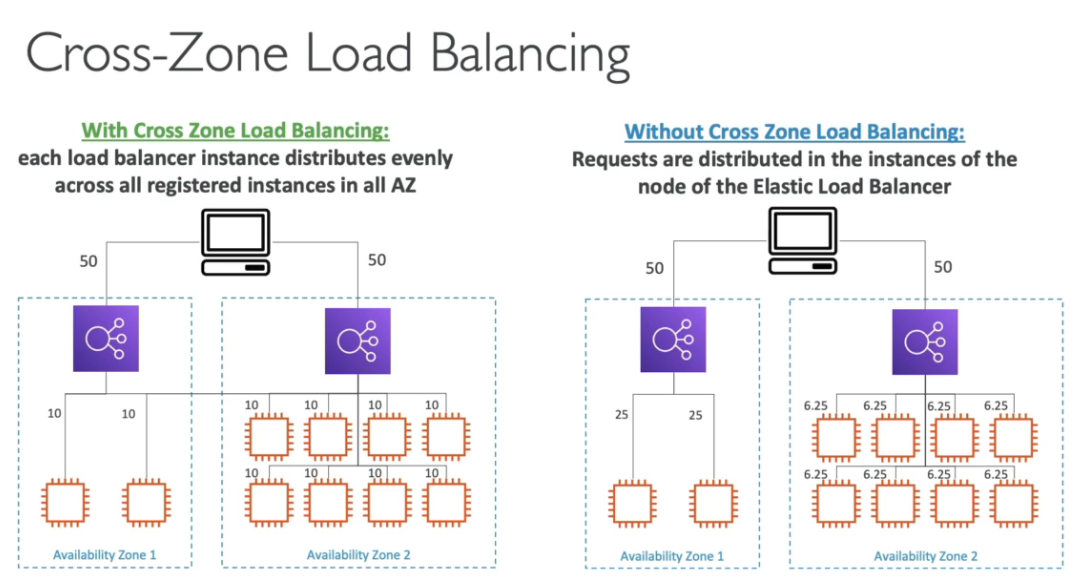

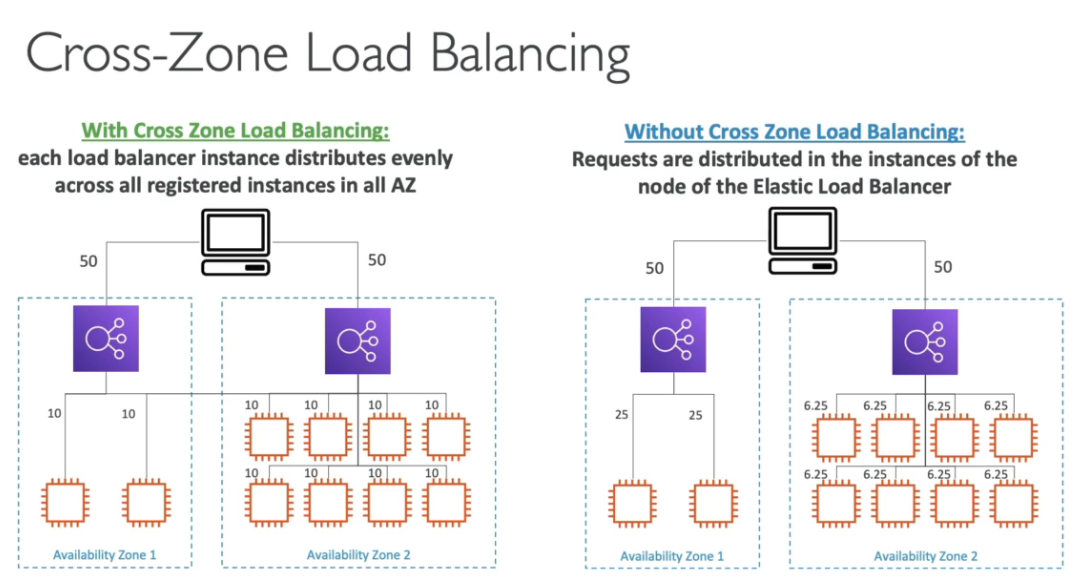

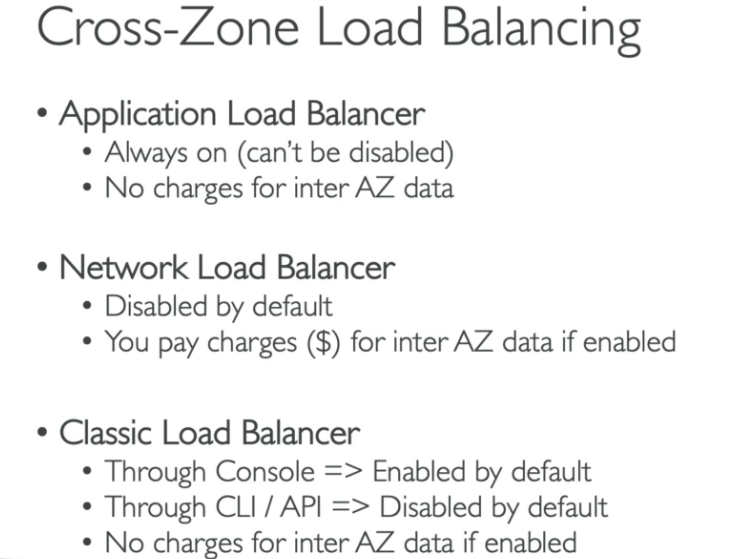

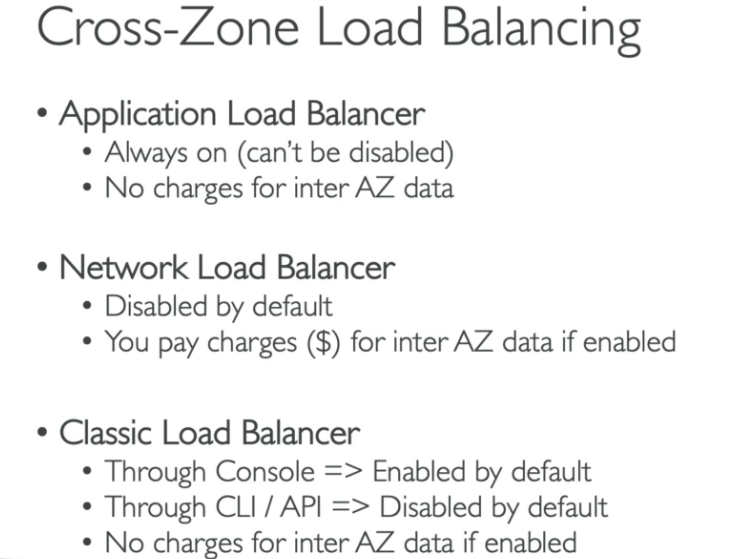

Cross-Zone load balance

- Essa funcionalidade distribui o acesso igualmente pela quantidade de instâncias, independente de que zona ela esta, caso não habilitada será distribuído o tráfego igualmente pela zonas de disponibilidade, e cada instância pode receber quantidade de tráfego diferente.

- Configurações de disponibilidade

Request Routing Algoritimo

Request Routing Algoritimo - Least Outstanding Request - Solicitação menos pendente

- Redireciona para estância que tiver o menor numero de requisições pendentes. Ou seja para instância menos ocupada.

- Funciona com ALB (HTTP) e CLB (HTTP).

- Round Robin - Sequência circular

- Funciona com ALB e CLB.

- Redireciona em sequencia 1, 2, 3, e reinicia pelo 1 , 2, 3 independente da quantidade de requisições pendente.

- Flow Hash

- Seleciona o Destino baseado no protocolo, o IP e a porta de origem e destino, e a numero sequencial do TCP.

- Cada coneção UDP/TCP e roteado para um único destino durante toda a conexão.

- Funciona com o NLB

SSL Certificates

- Permite criptografar tráfego entre cliente o load balance (in-flight encryption).

- Hoje temos o SSL e o TLS (este é mais seguro que o SSL).

- CLB - apenas uma aplicação e apenas um certificado.

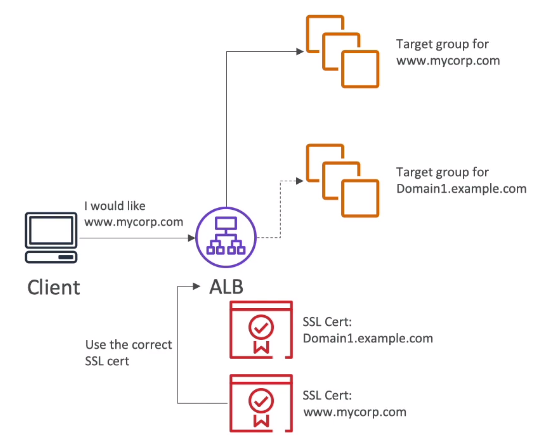

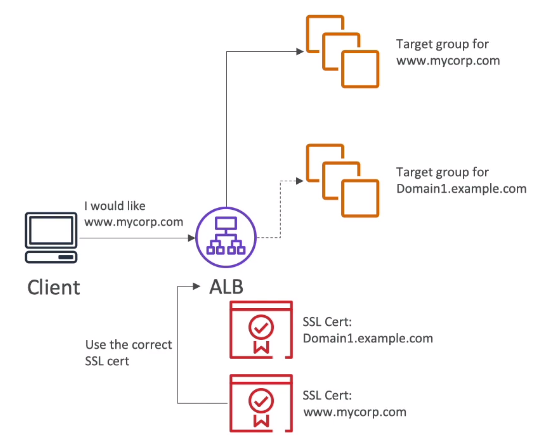

- ALB - suporta múltiplos listeners (entenda como app diferente) e múltiplos certificados e usa SNI (server name indication) para isso.

- NLB - suporta múltiplos listeners (entenda como app diferente) e múltiplos certificados usa SNI para isso.

Auto Scaling group ALG

- Permite aumentar a quantidade de EC2 de acordo com a demanda, ou alarmes gerados pelo CloudWatch com base nas métricas ou eventos.

- Não a cobrança, você só e cobrando pelas recursos (ec2, ebs ..) que são usados.

- Composto pelo atributos

- Uma configuração \ templates de lançamento (define o tipo de maquina/ armazenamento / Security Group / SSH key pair / User Data que será usada nas instância que serám criadas) .

- Seta as capacidade mínimas e máximas (quantidade de instâncias).

- Rede onde irá criar as instâncias.

- Informações sobre o Load balance onde esta linkado.

- Política de escalabilidade, que define quando irá escalar para cima ou para baixo.

- Scaling polices

- Política de escalabilidade, que define quando irá escalar para cima ou para baixo.

- Dynamic scaling police

- É possível usar métricas geradas pelo CloudWatch para definir as políticas (como media de consume de CPU, ou quantidade de requisição).

- Sheduled scaling police

- É possível agendar para uma determinado período.

- Preditive scaling police

- É possível usa marchine learning (analise do uso anteriores) para criar uma previsão de escalabilidade.

- Dynamic scaling police

- Política de escalabilidade, que define quando irá escalar para cima ou para baixo.

- Scaling cooldowns - tempo que deve ser esperado após ser lançada uma instância para validar se as métricas delas estão valida, ou se é preciso escalar.

Para a prova

- Existe uma política de encerramento no auto scaling group:

- Encontra a AZ com maior numero de instâncias.

- 2 . Termina a que tiver o configuração de inicialização mais antiga.

- Ciclo de vida de uma instancia com o ASG

- Diferença entre Configuração de lançamento (Launch configuration) e templates de lançamento (Launch tempalte)

- Launch configuration é legado, devem ser recriado toda vez que se alterar algum atributo

- Launch tempalte é nova e:

- Tem versionamento, que resolve o problema anterior.

- Pode se cria subconjuntos de configurações que podem ser herdados por outros templates

- Permite provisionar instâncias on-demand / spot instances ou um mix de ambos.

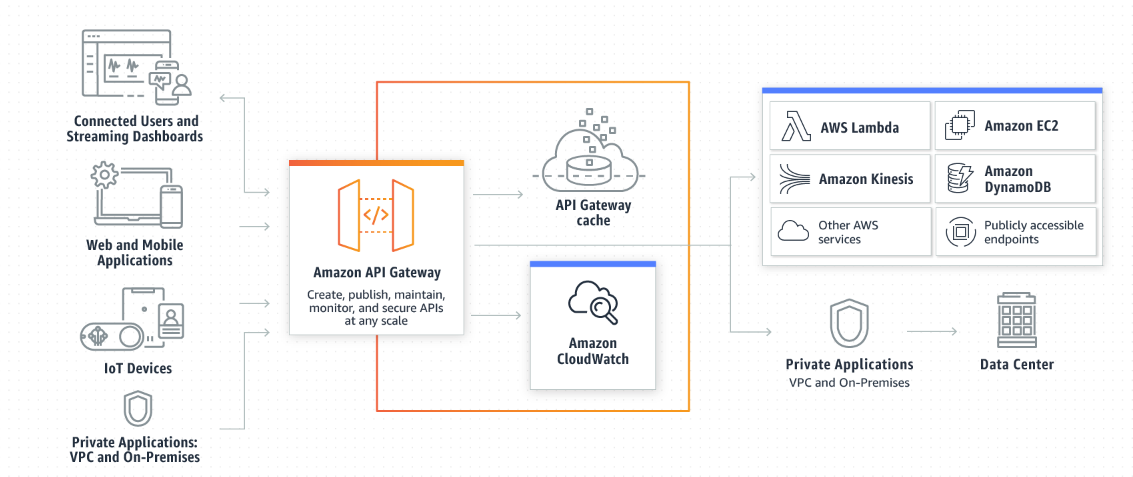

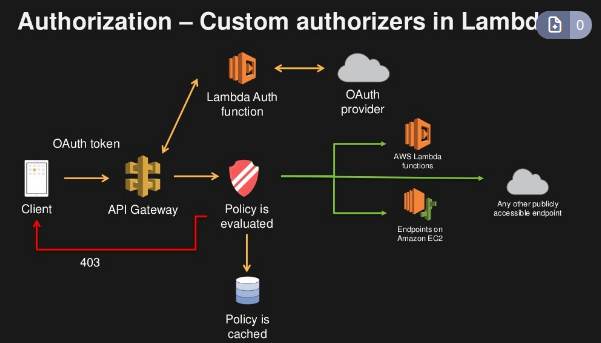

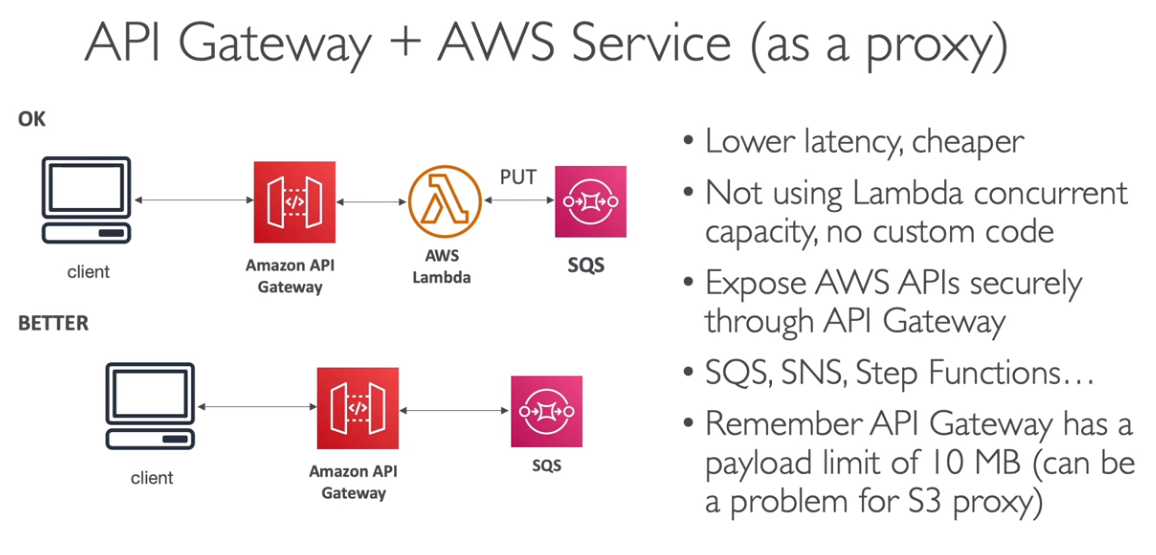

Amazon API Gateway

- Serveless, usado para criar APIs Rest.

- Possível conectar a serviços de login para validar token ou coisa do tipo.

- Tipos de API

- APIs RESTful - Para servidores Http ou Lambdas.

- APIs WEBSOCKET - Para aplicações bidirecionais com webSocket.

- Usado pra chats, games ou aplicações que precisa manter conexão abertas.

- AWS Service - Para expor APIs de serviços AWS, (post a message on SQS, ou iniciar um step function, S3)

- Recursos:

- Versionamento de APIs.

- Gerenciamento de tráfego (API keys e Throttles)

- Limitações

- Timeout de 29 segundos.

- Tamanho do payload de no máximo 10 MB.

- Deployment stages

- Permite criar vários estágios de deploy e através dele é possível fazer rollback.

- Além de controlar o direcionamento do tráfego.

- LOGs

- Possivel enviar os logs para o Cloud Watch com os niveis ERRO e INFO

- Pode logar o request e response completos.

- Pode enviar os logs de acessos de forma customizada

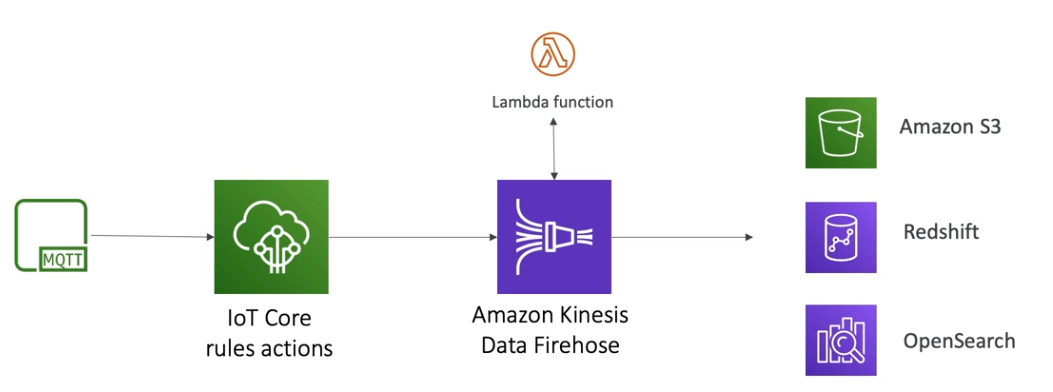

- Pode ser enviados diretamente para o Kinesis Data FireWhose como alternativa.

- Metricas

- São envidas com base nos stages, há possibilidade de envio de métricas detalhadas.

- X-Ray

- Pode se habilitar o tracing para recuperar informações sobre as requisições.

- Pode se cria um desenho da requisição até o destinário.

- Tipos de endpoints

- Edge-Optimized (default) - Para clientes Globais (melhora a latencia).

- Regional - Para apenas uma região.

- Private - Acesso apenas pela maquinas dentro de uma VPC.

- Caching

- Permite o uso de caching para reduzir a quantidade de chamadas ao Backend.

- Por padrão tem um TTL de 300 segundo, mas pode ser configurado até 0 a 3600 segundos.

- Definidos por Stages, mas é possível aplicar para cada métodos (endpoint).

- O cliente pode invalidar o cache enviando o header Cache-Control:max-age=0 (precisa de uma IAM que autorize).

- Pode ser criptografado.

- Tem um tamanho que varia de 0.5GB a 237GB.

- Plano de uso

- Defini quem pode usar o API Gateway. o quão rápido pode se usar.

- Pode se configurar limites de Throttling (TPS por segundo) e cotas (quantidade máxima de requests) para clientes individualmente.

- API Keys

- Identifica um cliente no API Gateway, usado para aplicar as configurações acima.

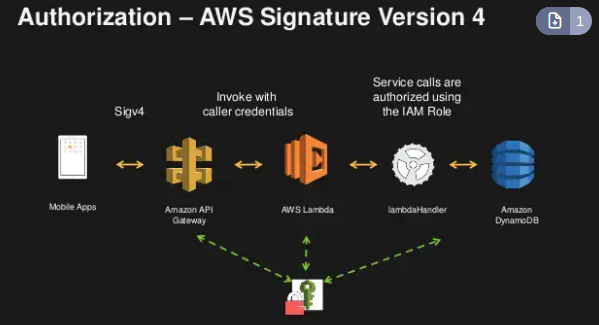

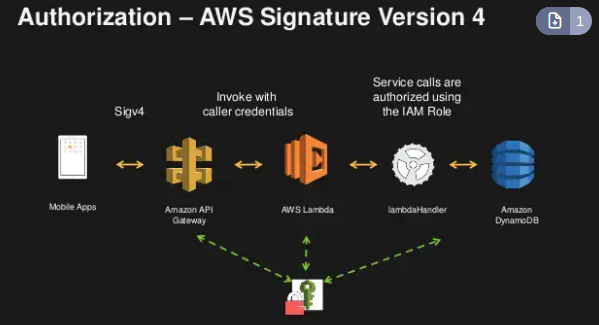

- IAM Permissions

- Há duas coisa pra se ter acesso:

- Autenticação -> Diz que o usuário está logado. -> feito com IAM.

- Autorization -> diz que o usuário tem permissão. -> feito com IAM Policy.

- O API Gateway usa uma política para verificar quem tem acesso as APIs para “usuarios” da sua organização AWS, as credencias são enviadas no Header com Sig 4.

- Há duas coisa pra se ter acesso:

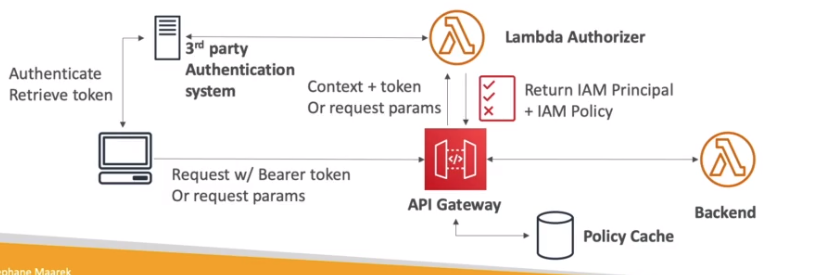

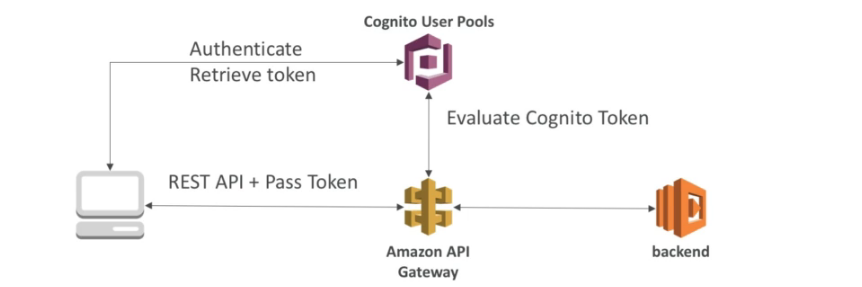

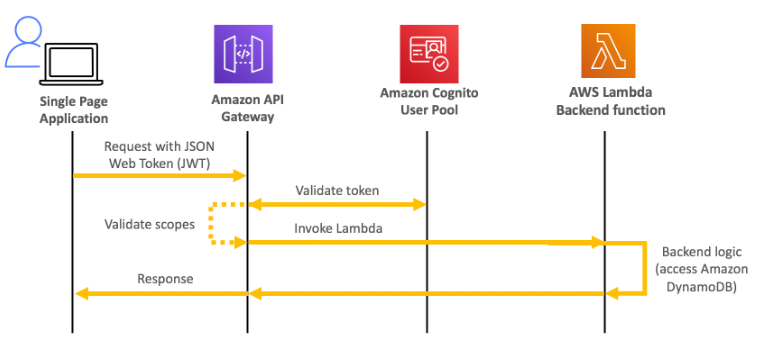

- Lamdba Authorizer

- Cognito user pools

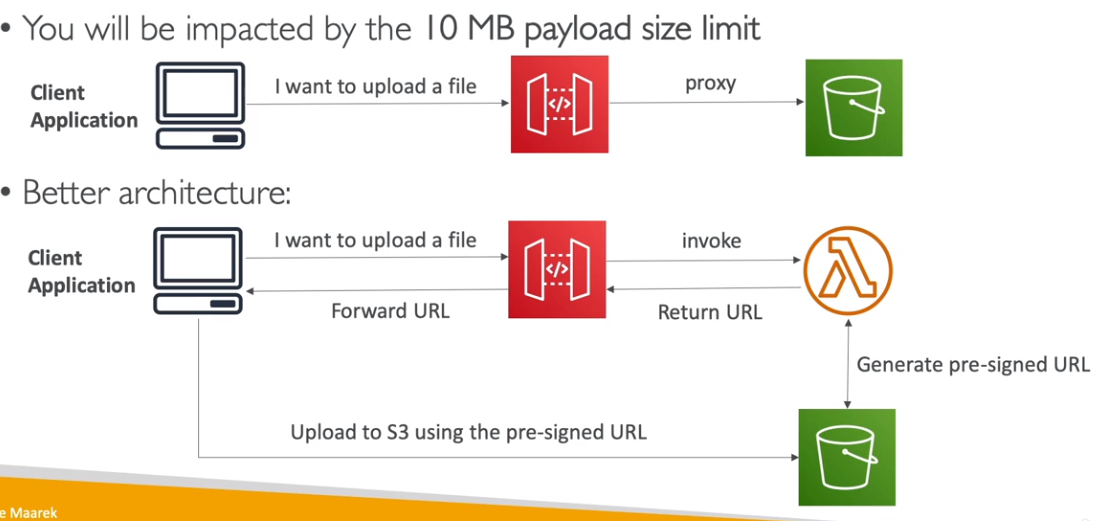

Discução de arquiteturas com o API Gateway

- Subindo arquivos em um bucket S3.

Comparando soluções com o API Gateway

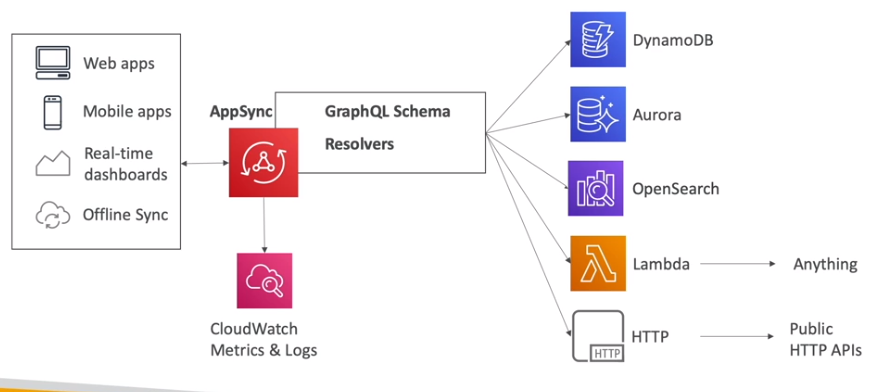

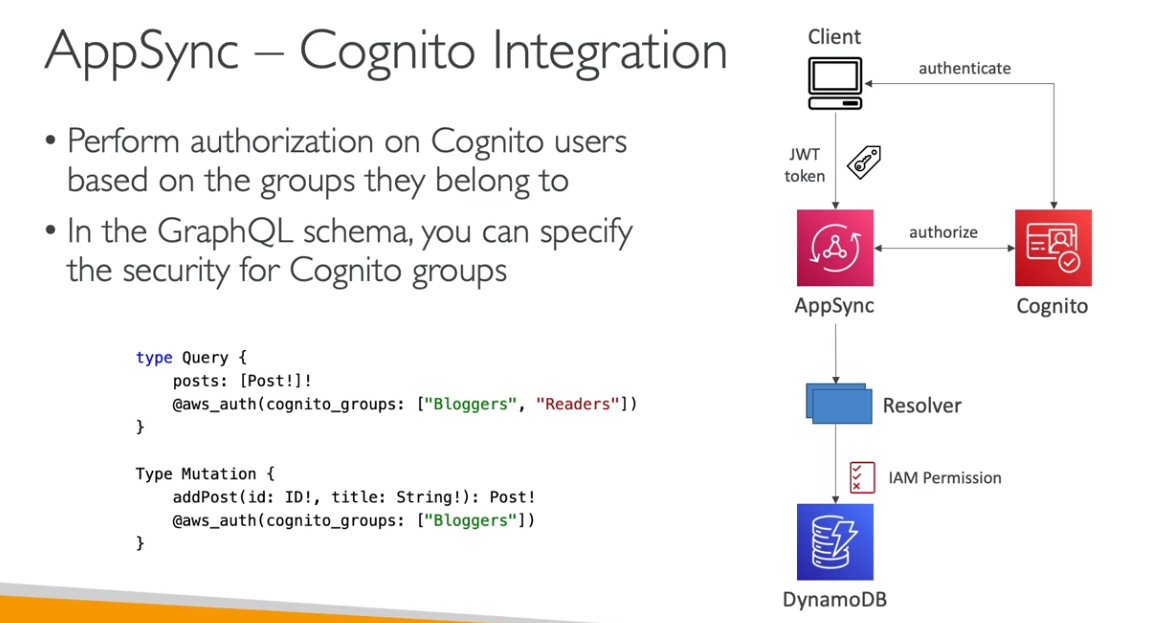

AppSync

- Gerenciado pela AWS, Usa GraphQL.

- Pode recuperar dados de varios lugares (configurados previamente) como Banco de dados, DynamoDB e APIs.

- Permite recuperar os dados em tempo real usando WebSocket or MQTT on WebSocket

- Para Aplicativos mobile:

- Pode ser usado com o Cognito para recuperar autorização (permissões) baseados em grupos de usuários.

Amazon Route 53

- Serviço gerenciado de DNS.

- Serviço pago, $0.50 por zona configurada.

- Gerencia Roteamento da aplicação para regiões de acordo com alguns critérios muito usado como recuperação de desastre, pois identifica falhas e redireciona o tráfego para outros lugares .

- Dentro do serviço também é possível comprar domínios com no registro.br .

- Pode se setar TTL nos Records para controlar o tempo de vida. Ele é obrigatório para todos os tipos de records exceto para o tipo Alias.

Common Records

- A Record (IPV4) -> www.google.com -> 12.34.56.78

- AAAA Record (IPV6) -> www.google.com -> 2001::od:b8::7337

- CNAME -> hostname to hostname -> www.search.google.com -> www.google.com

- É pago

- Não funciona para registro to tipo root ex: -> www.google.com -> www.search.google.com

- ALIAS -> hostname to aws resource -> www.exemplo.com -> (S3, RDS, ELB, CloudFront …)

- Na AWS é grátis.

- Checa a saúde do recurso.

- Funciona para registo to tipo root ex: -> www.google.com -> www.search.google.com

- Não precisa setar TTL, pois que senta é o Route 53, no resource.

- Usado com ELB, Cloud Front, API gateway, Beanstalk, s3 web sites, vpc interface enpoints, global accelerator e Route 53 (na mesma zona).

- Não é possível setar para um DNS name de uma instância EC2.

- NS -> Name Server - serve para apontar para outro DNS resolver.

# para verificar use o comando para verificar os valores retornado pelos dns

nslookup <url>

dig <url> Routing police

São políticas de redirecionamento que é possível configurar no route 53.

- Simple routing police (política de roteamento simples).

- A se chamar um domínio ele devolve o IP do servidor.

- Não tem health checks.

- Se cria um recorde e pode se retornar um ou vários valores e o browser decide qual é o melhor para ele.

- Caso use alias só é possível retornar um item.

- Weighted routing police (política de roteamento com pesos).

- É dado um peso para cada servidor, que define a percentagem de requisição que será redirecionado de acordo com o peso.

- Se cria vários record com o mesmo nome, com retornos diferentes e pesos diferente.

- Latency routing police (política de roteamento baseado na latência)

- Redireciona para o servidor de acordo com a menor latência.

- Se cria vários record com o mesmo nome, com retornos diferentes para cada região.

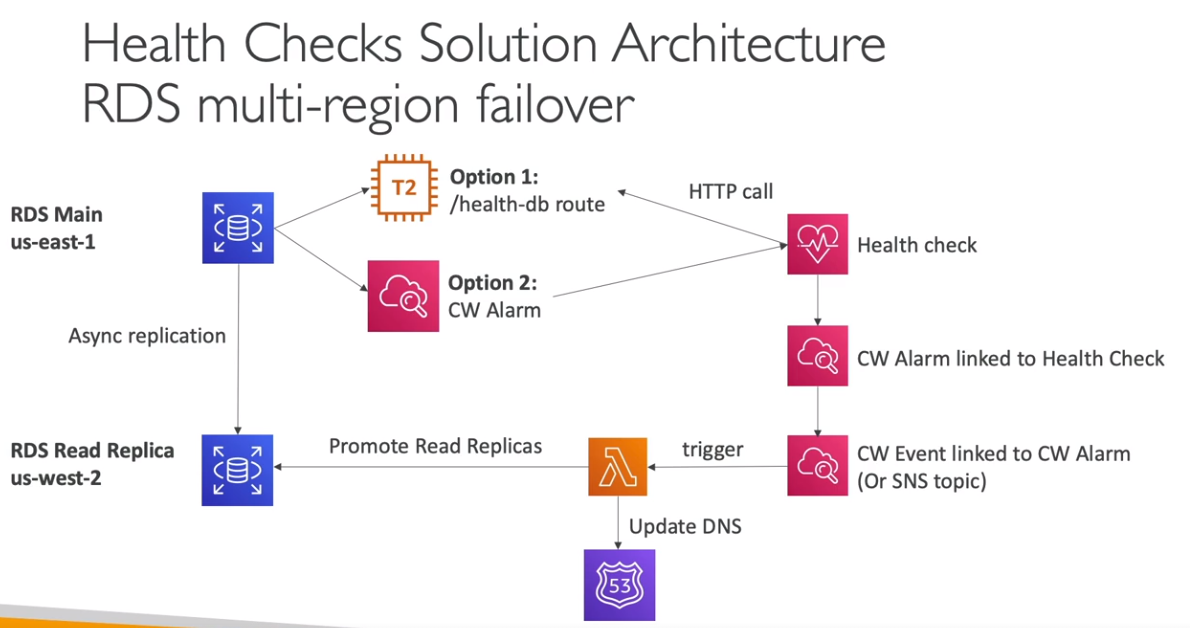

- Failover routing police (política de roteamento de falhas)

- Se defini servidores primários e de failover, caso o primário de algum problema será redirecionado o tráfego automaticamente. Usa health checks.

- Se cria vários record com o mesmo nome, com retornos diferentes cada um com seu health check e se define quem vai ser o primário e o segundario.

- Geolocation routing police (política baseada em Geo localização)

- Redireciona a requisição de acordo com a localização do usuário.

- Bom para direcionar tráficos para aplicações especificas para países.

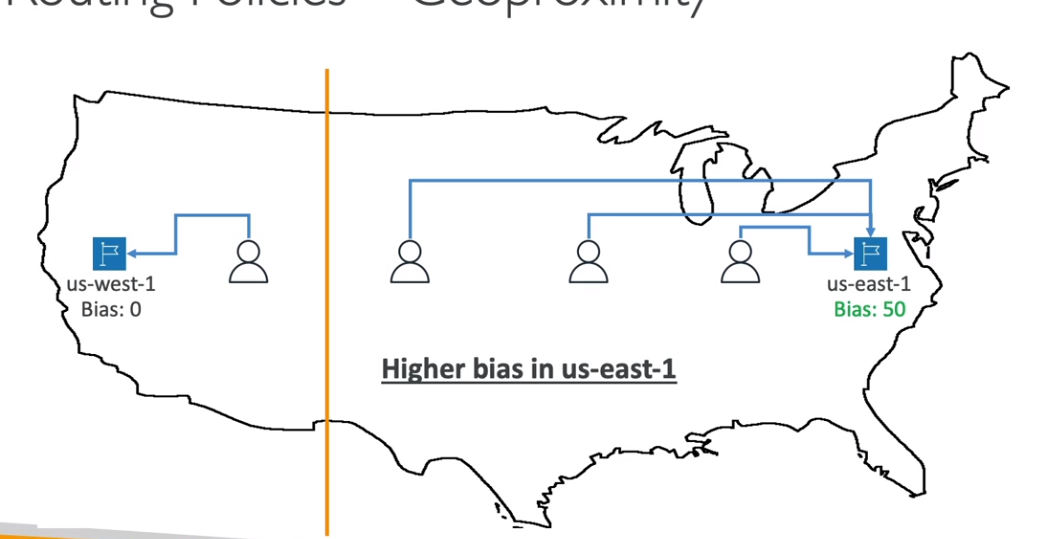

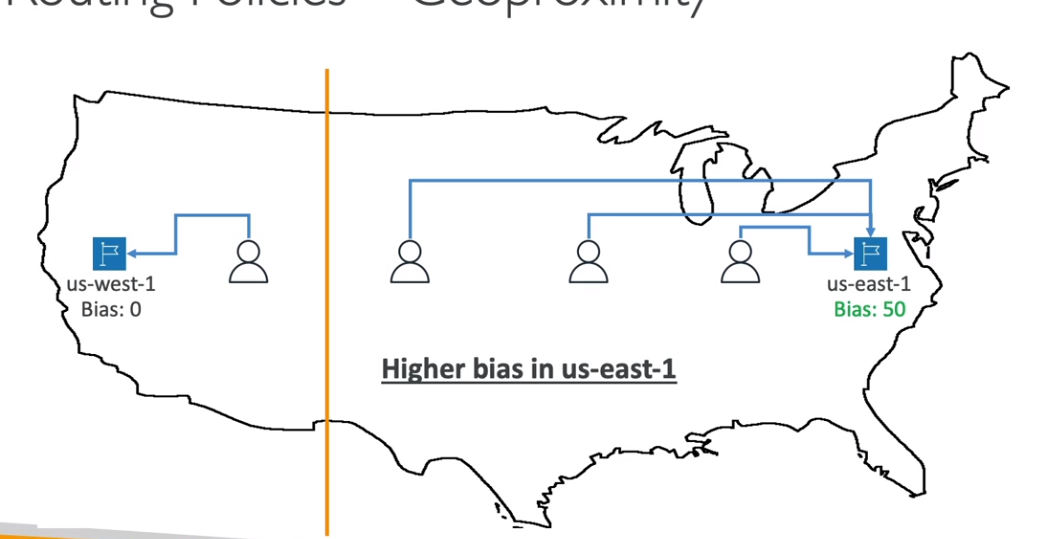

- Geoproximity routing police (política de roteamento por proximidade)

- Redireciona o usuário para o recurso mais próximo da localização do mesmo.

- Diferencia se do anterior, pois ele é usado para países enquanto esse seria para locais dentro do pais.

- Usa o Bias para manipular a proximidade, com ele é possível dizer o quando quer redirecionar do traffico. Como se fosse uma preferência maior.

- Traffic Flow

- Simplifica a criação de record grandes e com configurações complexas.

- Tem um editor visual para se montar árvores de roteamento.

- Suporta versionamento.

- Multi Value routing police (Política de rateamento de multi valores)

- Usado para devolver vários retorno e se um dele falhar, se terá outras para redirecionar, se a necessidade de consultar o DNS novamente.

- Se cria vários record com o mesmo nome, com retornos diferentes cada um. Quanto o browser consulta é devolvido todos os retornos e o browser escolhe o que melhor lhe atende.

- Pode retornar até 8 record saudável e validados

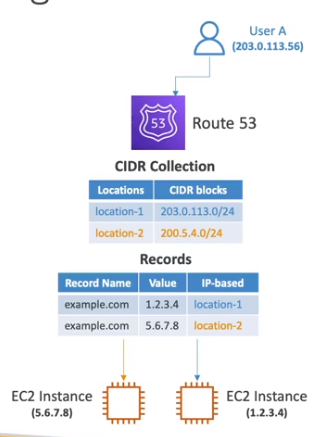

- IP-based routing police (Política de rateamento baseado no bloco de ips)

- Pode se criar um redirecionamento de acordo como bloco de IP que esta chamando (cidr).

- Usado para diminuir custos de rede.

- exemplo tudo que for da rede 10.10.10.0/24 vai para o target 1.2.3.4 e tudo que for da rede 19.14.15.0/24 vai para o target 2.8.6.9.

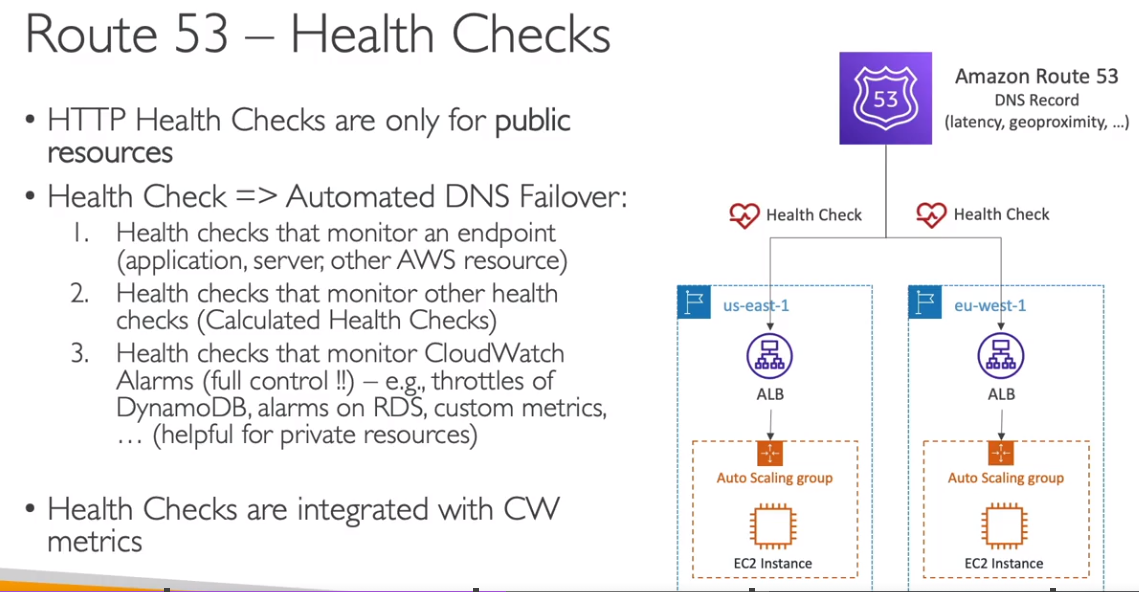

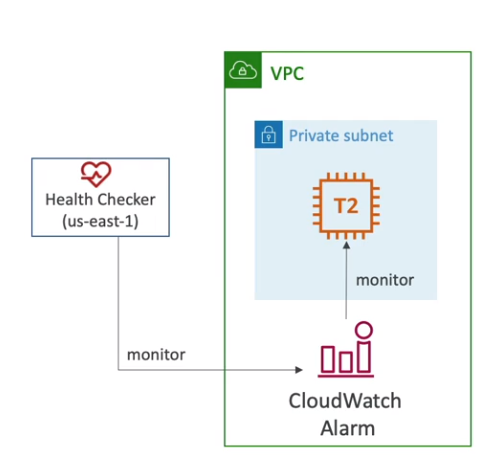

Health check

Pode se configurar health checks para monitora a disponibilidade e a saúde da aplicação.

- São pagos $ 0.50 para endpoints AWS - $ 0.70 para outros endpoints.

- Há custos adicionais de outras features (String matching, https, latency measurament).

- Pode se usar http, https, tcp para se configurar como será a verificação.

- Disponibiliza 15 diferentes hosts para checagem (em várias regiões)

- há o modelo de health check calculado, usado para validar o outros health checks e em cima de cada verificação se calcula um valor que diz se esta estável ou não.

- E possível passar dados customizados (text) no retorno do health check nos primeiros 5120 bytes e com isso configurar para passar ou falhar na verificação.

- Para verificar a saúde de uma maquina numa subnet privado, pode se criar métricas que são envidas para o cloudwatch e dali é possível checa-las com o health check.

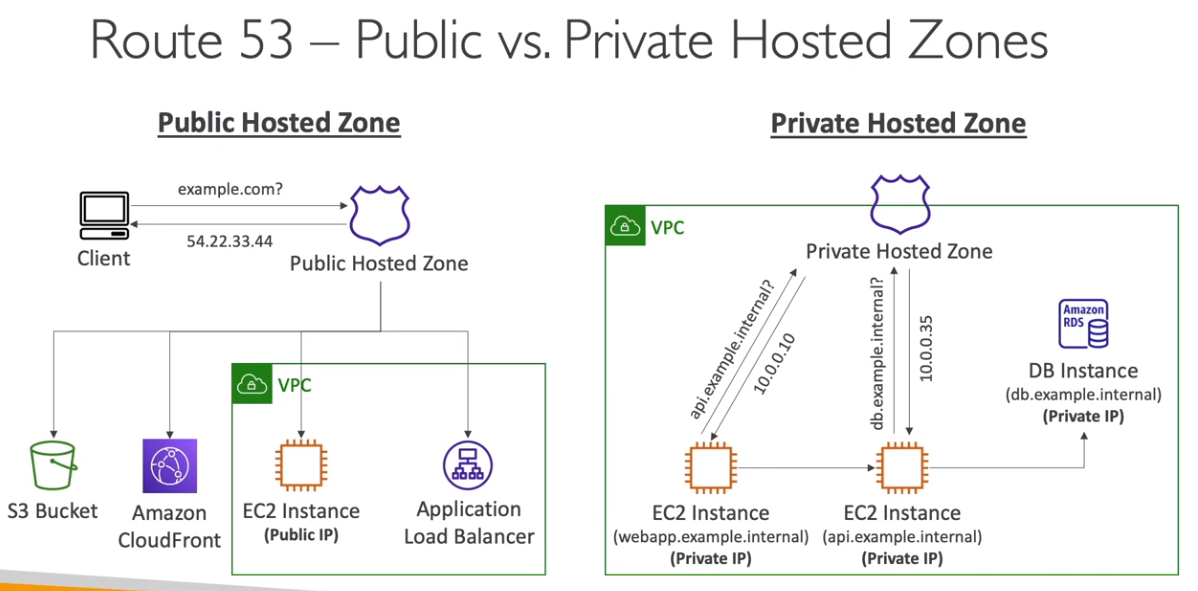

Hosted Zones

- É um container de registros para definir como rotear o tráfego para um domínio e seus subdomínios.

- Tem um custo de 0.50 por zona criada.

- Podem ser

Exemplo de uso para soluções resilientes

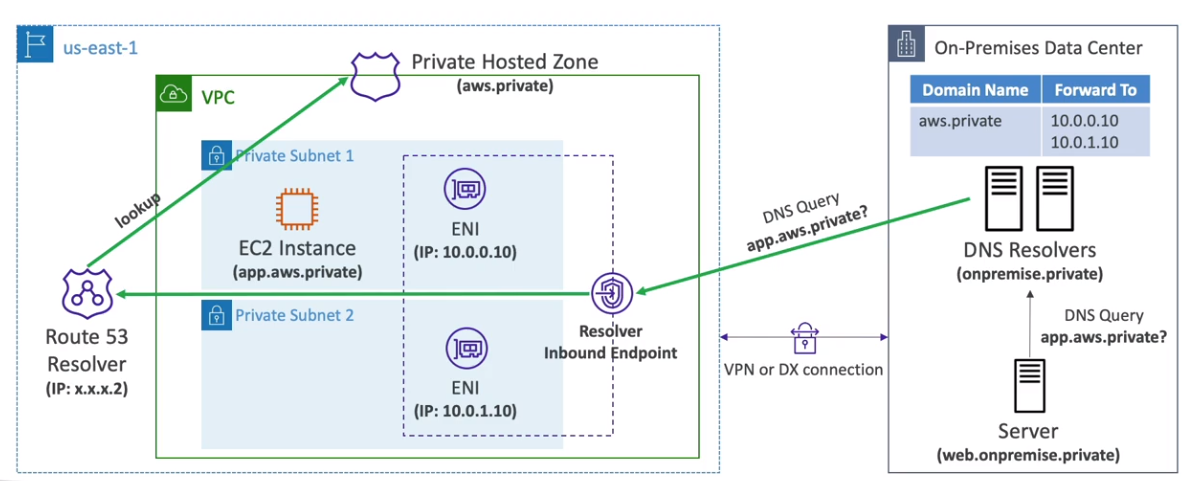

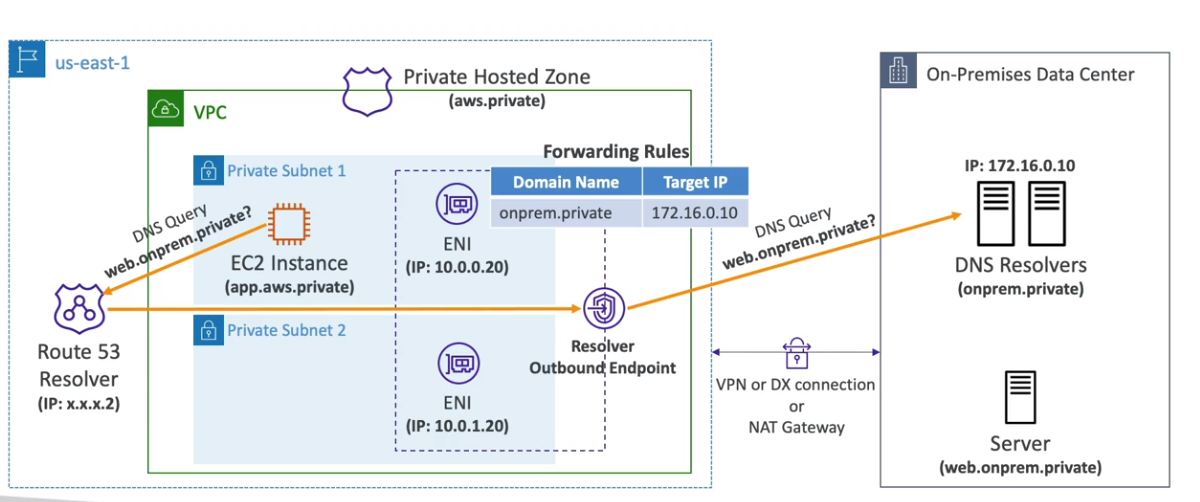

Hybrid DNS e Resolvers

- Hybrid DNS

- Permite que se use Outros DNS em conjunto com o Route 53, O Route 53 fica como root DNS resolver e ele pode delegar a resolução de nomes para os outros Servidores de DNS.

- Usado quando se tem uma rede local em on-premises (ou em redes privadas Peered VPC) que já tem um servidor de DNS e se precisa conectar ao AWS, para resolver os nomes entre as redes.

- Resolvers

- O Resolver endpoint é um ponto de extremidade em sua Virtual Private Cloud (VPC) da AWS que permite que os recursos em sua VPC resolvam nomes de domínio em outros VPCs.

- Podem ser associados a uma ou mais VPC na mesma região.

- Pode se criar em duas AZ para ter alta disponibilidade.

- Cada endpoint suporta até 10000 queries por segundos por IP.

- São divididos em :

- Inbound endpoint

- Outbound endpoint

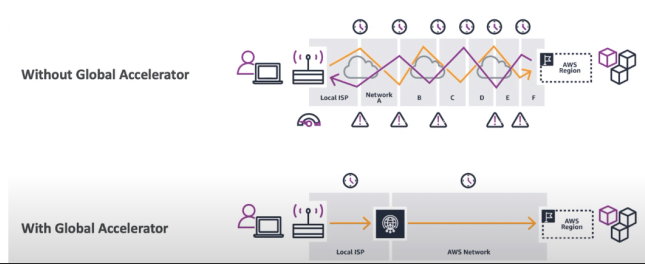

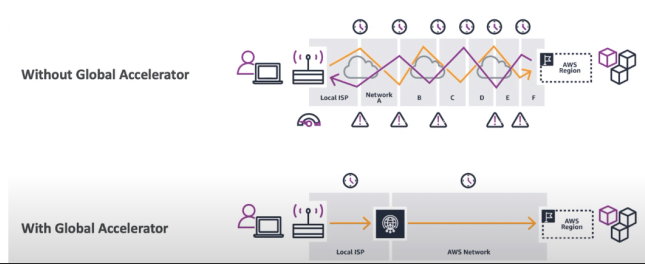

AWS Global Accelerator

Serviço que melhora a disponibilidade de um serviço usando os ponto de presença, melhora a disponibilidade em cerca de 60%.

- 2 Anycast IP são criado para redirecionar o tráfego para os pontos de presença.

- É usado como proxy para as aplicações do AWS.

- Recomendado para servidores http, com conteúdo não estático.

- Funciona com Elastic IP, ALB, NLB, EC2 Instances

- Suporta preservação do IP do cliente, exceto para NLBs e Elastic IPs

- Diferença entre CloudFront e Global Accelerator

- Ambos usam a rede Global da AWS e pontos de presença.

- Ambos tem integração com AWS Shield para proteção contra DDOS.

- CloudFront

- Usado para conteúdo estático que precisa ser cacheado.

- Guarda o conteúdo estático no ponto de presença.

- Global Accelerator

- Melhora o desempenho de aplicações que usam TCP e UDP. Tipo chats, games, VoiP ….

- Mais adequado para aplicativos em tempo real e serviços que exigem comunicação bidirecional, como jogos online e aplicativos de negócios.

- Faz proxy dos pacote entre os pontos de presenças em uma ou mais regiões.

- Bom para aplicações que usam IP estático.

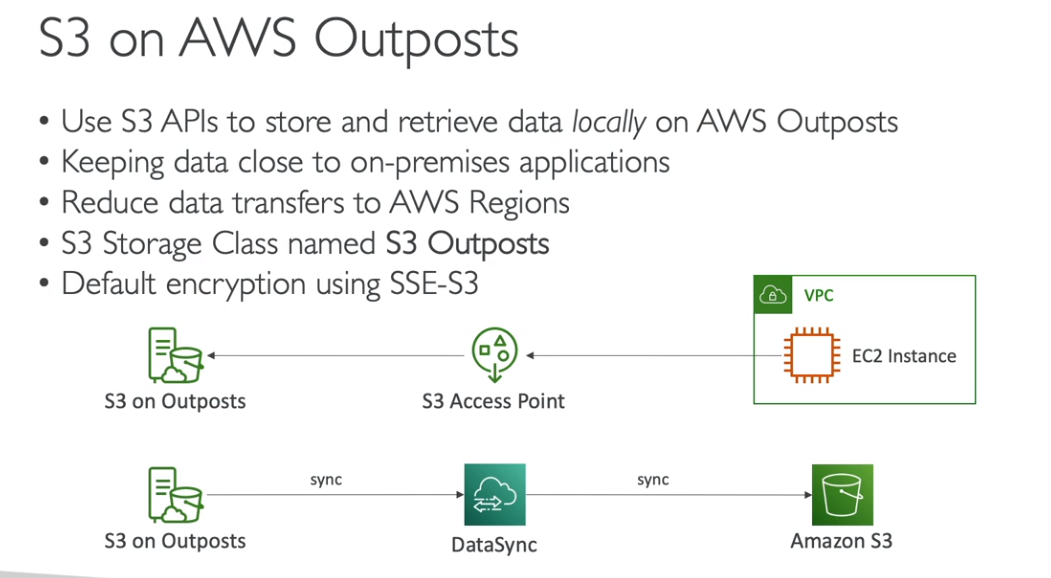

AWS Outposts

- Permite implementar o que se chama de cloud hibrida.

- Ou seja, permite executar a AWS nos servidores on-premises.

- A AWS disponibiliza racks de servidores para executar no datacenter da empresa.

- Agora a empresa é responsável pela segurança física do rack disponibilizados.

- Vantagens:

- Baixa latência.

- Residência dos dados, ou seja fica no datacenter da empresa.

- Com isso reduz a transferência de dados entre regiões.

- Ou por questão de governança.

- Executa

AWS WaveLength

- Oferece baixa latência e alto desempenho para aplicativos móveis e de Internet das coisas (IoT) por meio da integração com as redes de 5G das operadoras de telecomunicações.

- Pode se implantar e executar aplicativos e serviços em instâncias de computação nos pontos de presença.

- O que reduz o tempo de resposta e aumenta a qualidade do serviço.

- Para entender imagine que a AWS disponibilize nos datacenter da VIVO (ISP) racks outposts que conseguem executar AWS próximo ao cliente para requisições envolvendo 5G.

- Serviços que podem ser implantados:

- EC3, EBS, VPC …

- Uso:

- COneção de veiculos inteligentes, Lives interativas, AR/VR, games e tempo real.

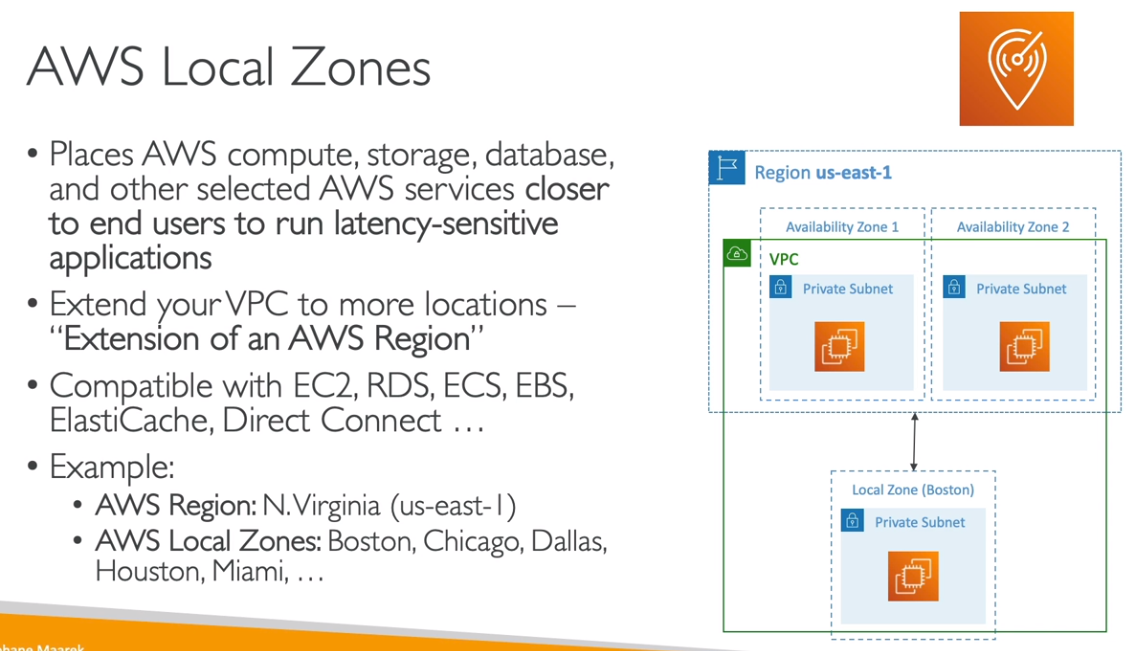

AWS Local Zones

- Permite executar alguns serviços AWS, mais próximos do clientes, diminuindo assim a latência.

- EC2, EBS, RDS, Elastic Cache , Direct Connect.

- Imagine que local zones seria datacenter onde a AWS disponibiliza racks Outposts com parceiros para oferecer esses serviços mais proximo ao cliente.

Storage

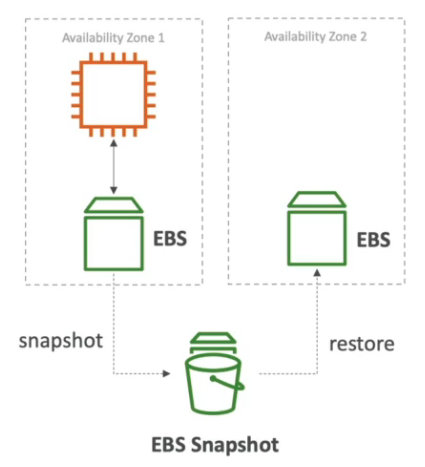

EBS - Elastic block storage

- Serviço de armazenamento de instâncias EC2.

- Nativamente replicado dentro da Zona de disponibilidade.

- Backup e feito usando snapshot.

- Pode ser feito de forma incremental.

- Consome I|O, por isso é recomendado ser feito quando há baixo uso.

- Não é necessário parar o volume para fazer o backup mas é recomendado.

- É armazenado no S3. Pode se copiar-los entre regiões (uso Recuperação de disastre).

- Pode se criar AMI com os Snapshot.

- E possível criar uma novo volume com o snapshot criado.

- Possível encriptar, dados em repouso em transporte e snapshots.

- Volume pode ser aumentado ou reduzido.

- O processo de encriptação é transparente ao usuário.

- Para se encriptar um volume já criado sem encriptação e necessário criar um snapshot e depois criar uma copia desse snapshot e marcar a opção de encriptação e depois criar um volume a partir desse novo snapshot e conecta-lo na instância.

- É possível usar o EBS com RAID (apenas o Raid 0 e o Raid 1) sendo:

- RAID 0 - os dados são dividos entre os discos (melhora o desempenho).

- RAID 1 - os dados são espelhados entre os discos (tolerante a falha).

- Precisa ser feito dentro do SO, não há ferramentas dentro do console para isso

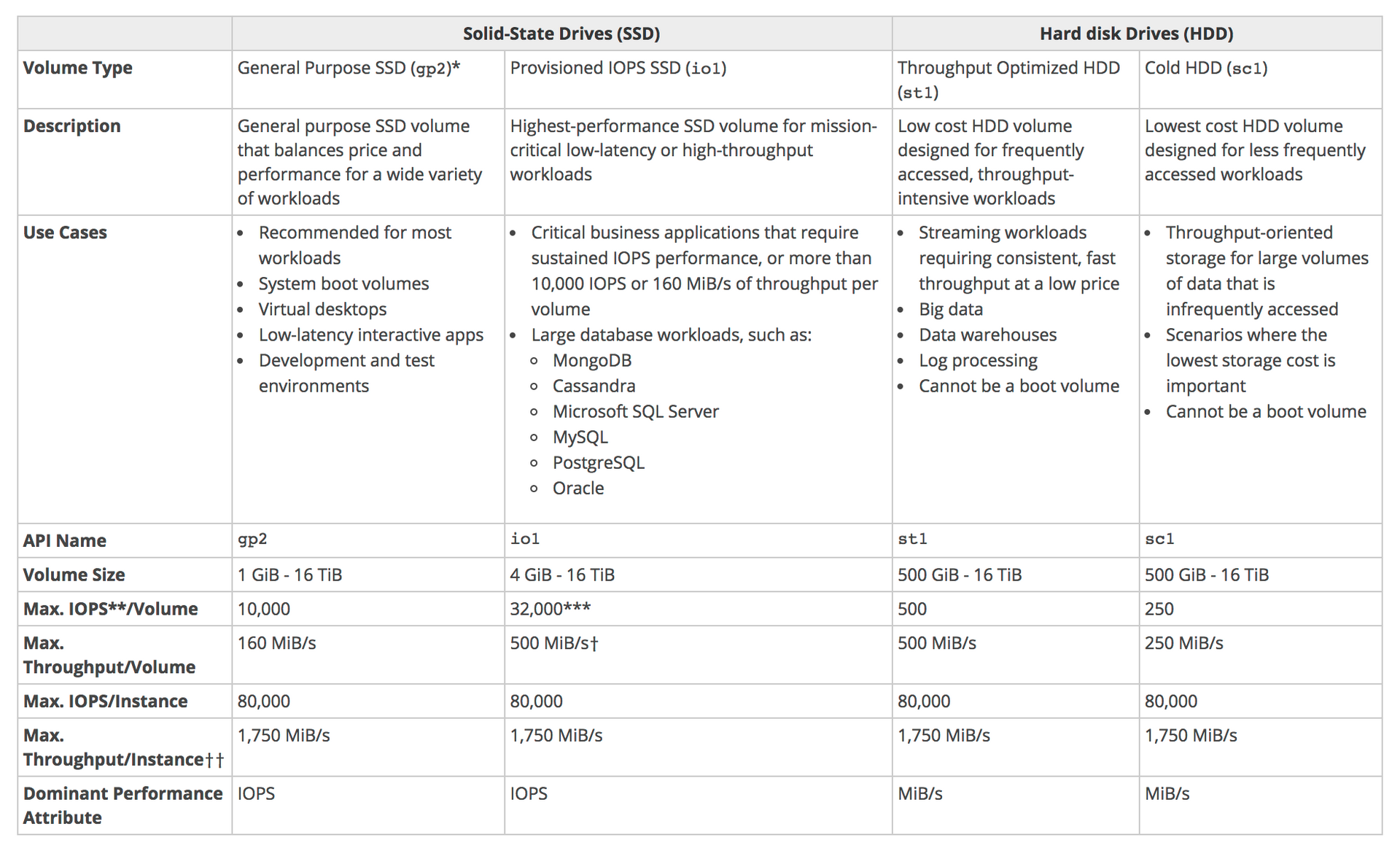

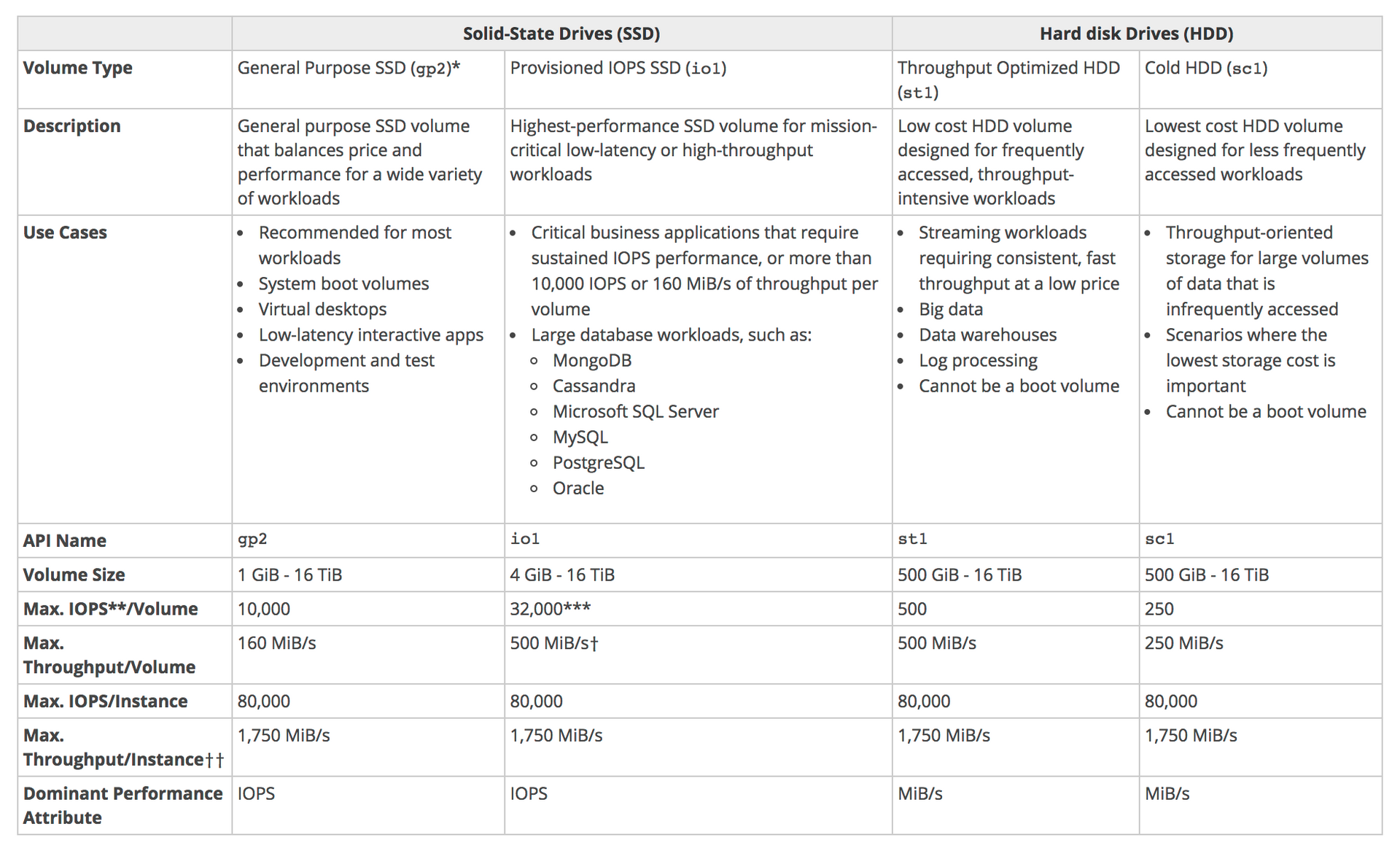

- Tipos

os tipos io1 / io2 permitem conectar o mesmo em mais de uma instância, isso é usado em aplicação de alta disponibilidade, ex Cassandra …

os tipos io1 / io2 permitem conectar o mesmo em mais de uma instância, isso é usado em aplicação de alta disponibilidade, ex Cassandra …

Exemplo de restore snapshot

Data Lifecycle Manager

- Automatiza a criação, retenção e deleção de snapshot EBS e AMIs.

- Permite agendar backups, snapshots de outras regiões, e delete dados antigos.

- Permite usar tags para identificar os recursos ao qual se aplicará ação. (EBS e ECS).

- Não gerência snapshots/AMI criados fora do DLM (Data Lifecycle Manager).

- Não pode ser usado para gerência armazenamento de instâncias, apenas EBS e AMI.

- Qual a diferença dele para o AWS Backup.

- O AWS Backup permeite gerenciar o Backups de todos os serviços incluindo o EBS num unico lugar.

- Enquanto o DLM só permite gerenciar o Backup de EBS e AMIs.

Instance store

- O Instance Store são os volumes em bloco armazenados diretamente no host físico, dentro do servidor físico na AWS onde está rodando sua instância EC2.

- Diferente do EBS, que fica fora do servidor, mas ainda assim dentro do Datacenter.

- Não permite o aumento ou redução do

- Algumas instâncias EC2 podem ter discos diretamente conectado ao servidor onde são virtualizadas.

- Armazenamento com melhor I/O.

- Dados guardados dentro da instância, e perdido ao se parar a instância

- Excelente para guardar cache / dados temporários.

- Existe um recurso de hibernação que preserva os dados.

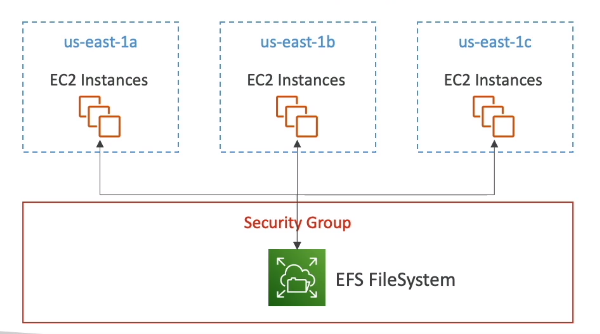

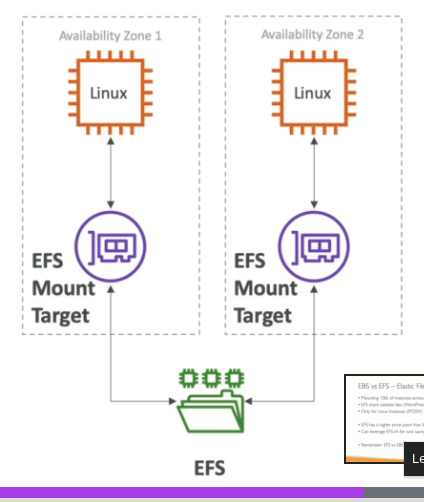

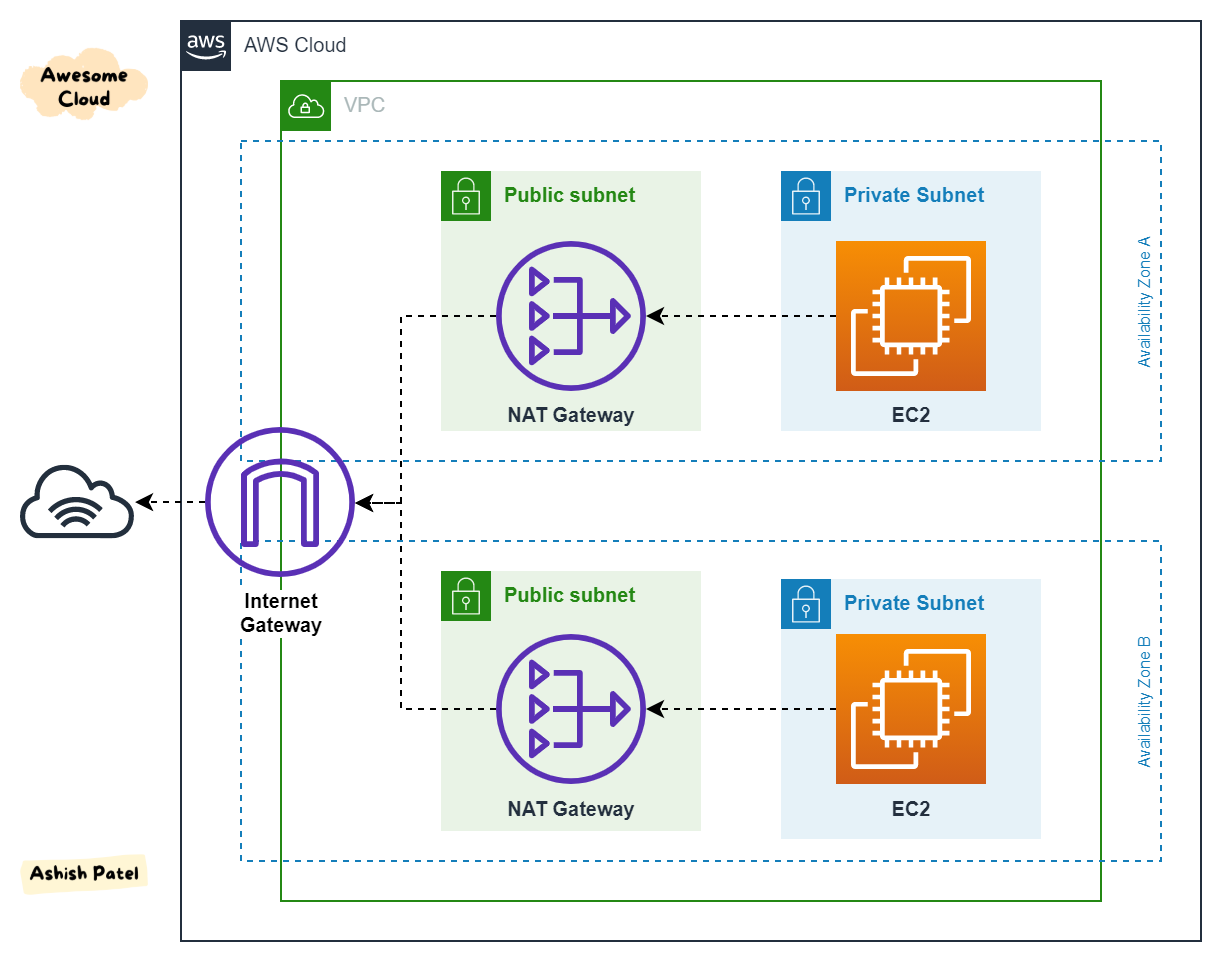

EFS - Elastic file system

- NFS (network file system) que pode ser montado num EC2. (usa o protocolo NFSv4.1)

- Diferente do EBS que só pode sem usado em apenas uma AZ, o EFS pode ser montado e AZs diferentes

- Pague por uso.

- Usa um security group para se linkar as instâncias.

- Usados quando se quer compartilhar arquivos com várias instâncias ex. arquivos wordpress.

- Usados apenas com Linux (AMI), não compatível com Windows.

- Pode ser encriptado usando KMS.

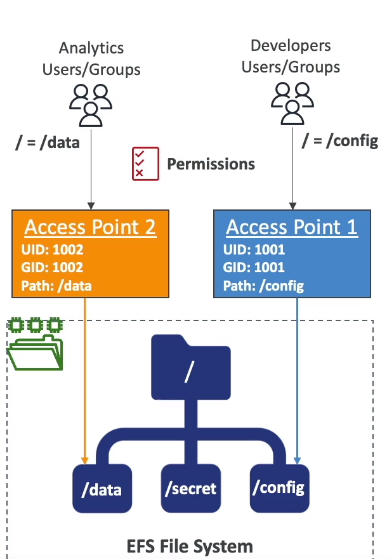

- Pode se usar o AWS Access Point para restringir o acesso aos usuários.

- Suporta milhares de clientes, e pode ter até 10gb+ de thoughput .

- Permite realizar a replicação cross region.

- O tipo de performance pode ser definido na criação podendo ser:

- General purpose (default) - (web server - cms, etc…)

- Max I/O - Big data, processamento de vídeo.

- Throughput mode

- Bursting - Inicia com 1 TB = 50MiB/s e pode ter um bust de até 100MiB/s;

- Provisioned - Possível definir um nível.

- Elastic - Escala de acordo com carga de trabalho.

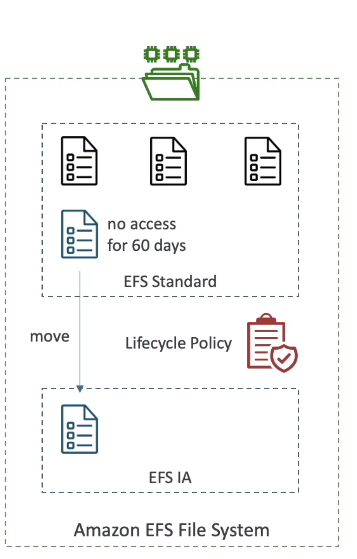

- Storages Ties (lifecycle management feature - Move os arquivos após 30 dias)

Uso

Amazon FSx

- Semelhante ao EFS (usado para Linux).

- Permite configurar sistema de arquivos de terceiros como:

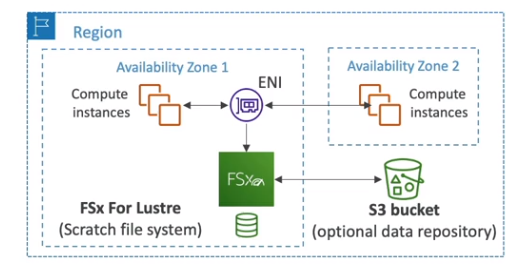

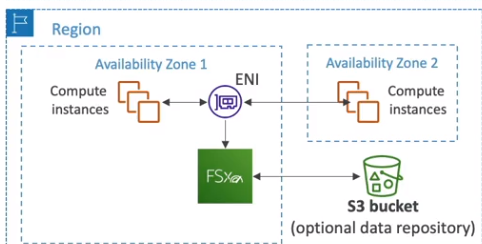

- FSx For Lustre

- Lustre (linux + cluster) é um sistema de arquivo distribuído e paralelo para computação em escala.

- Usado em marchine learning e Computação de alta performace (HPC)

- Usado para sistema de arquivos distribuidos, para computação de alta performace e escala.

- Permite ler e escrever no S3 através dele.

- Possivel usar uma funcionalidade de carregamento preguiço, que so irá carregar os dados do S3, quando for solicitados evitando gasto carregando milhares de dados.

- Tipos de sistemas de arquivos

- Fsx for Windows File System.

- Tem suporte para os protocolos SMB e NTFS.

- Tem suporte para o Active Directory da Microsoft.

- Suporta o sistema de arquivos distribuido do Windows DFS.

- Permite agrupar Filesystem utilizando o DFS Namespaces.

- FSx NetApp ONTAP

- Permite criar sistema de arquivo do tipo NetApp ONTAP. (sistema compativel com linux, mac e linux)

- Compativel com os protocolos NFS, SMB,ISCSI

- FSx for OpenZFS

- Compativel com NFS (V3, v4, v4.1, v4.2)

- Usado para rodar sustema de arquivo ZFS na AWS.

- FSx For Lustre

- Gerenciado pela AWS.

- Na criação se diz se vai ser single AZ ou Multi AZ.

- Não é possivel converter de um para outro

- Caso precise migrar de single para multi AZ, é necessário criar um Multi AZ e usar um AWS DataSync.

- Tambem é possivel realizar um backup da Single e restorar no Multi, seria mais rapido que usando o AWS DataSyng.

- Não é possivel reduzir o tamanho de um file system, apenas aumentar, caso precisa o remcomendado e criar um novo e usar o AWS DataSync para copiar os dados.

Amazon S3

- Serviço regional com visibilidade global.

- E totalmente gerenciado pela AWS.

- Tem que ter o nome único em todo mundo para o nome do bucket. Pois será usado na URL do arquivo armazenado. De 3 a 63 letras, sem caracteres especiais.

- Repica os dado em 3 AZ.

- Tem uma durabilidade de 99,999… (11 noves).

- E possível definir as permissões de acesso.

- É possível subir qualquer arquivo de até 0 bytes até 5 terasbytes de tamanho.

- Multi Part é o processo de subir um arquivo em vários pedaços menores paralelamente.

- O upload de Multi Part também é recomendado assim que o arquivo tiver mais de 100 MB

- E possivel remover partes de imcompletas via lifecycle police, no caso de uploads cancelados.

- Pode ser recuperar o objetos utilizando a recuperação em paralela, onde o arquivo e quebrado em partes e pode ser recuperado em paralelo.

- Tambem é possivel só recuperar o caberçario do arquivo, o que evitaria gastar banda.

- É armazenado como Object level storage.

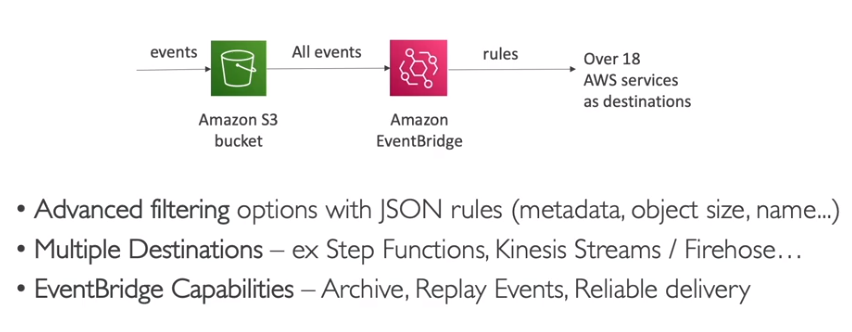

- As ações dentro do S3 geram eventos.

- Como segurança tem ACL (acess control list), referece a regras de acesso ao bucket, para dar acesso aos arquivo e preciso torna-lo publico

- Como segurança tem o Bucket police, onde é possível definir as regras de acesso

- Caso de uso mais comuns

- Backup and storage.

- Application hosting (site estático).

- Media Hosting.

- software delivery.

- Glacier Vault Lock - Permite configurar para que arquivos nunca seja deletados, usado em complience.

- S3 Object Lock - Semelhante ao anterior, mas permite configurar a retenção do objeto, por exemplo o arquivo não pode ser modificado por 30 dias, o a nota fiscal não pode ser apagada por 5 anos

- S3 events integra apenas com SNS, SQS e Lambda.

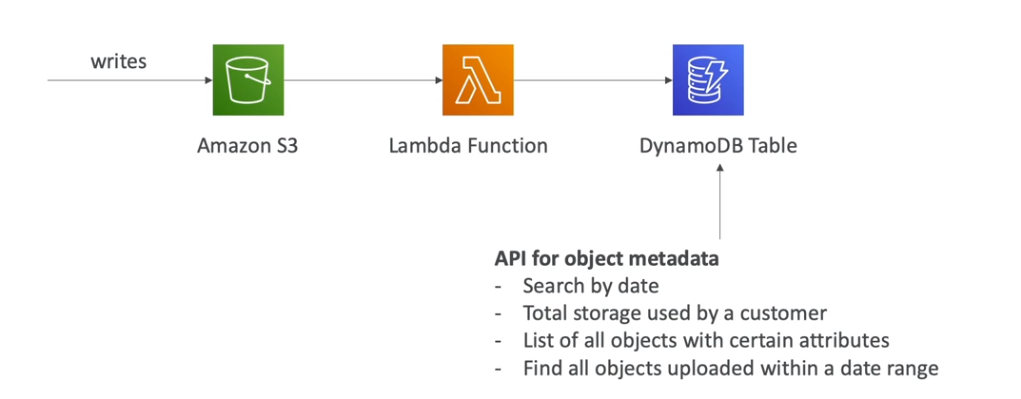

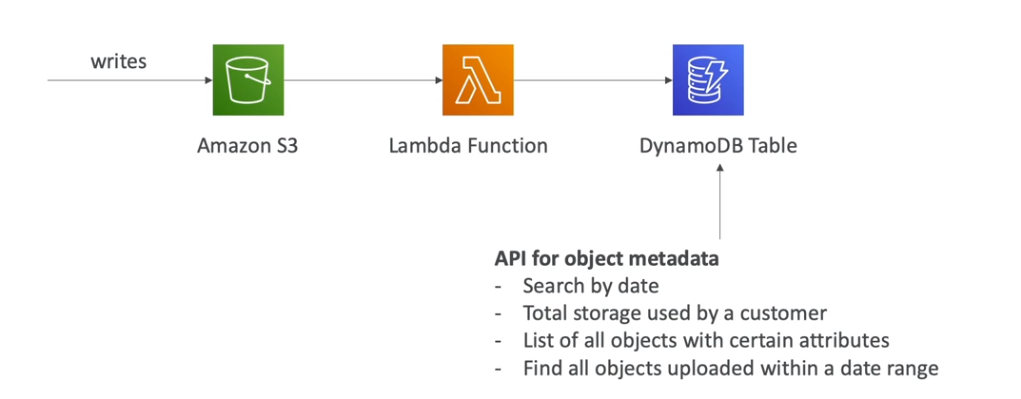

- Contém metadados e tags, porém não é possível buscar objetos por eles, caso preciso é necessário colocar esses metadados no DynamoDB e usa-lo para criar filtros.

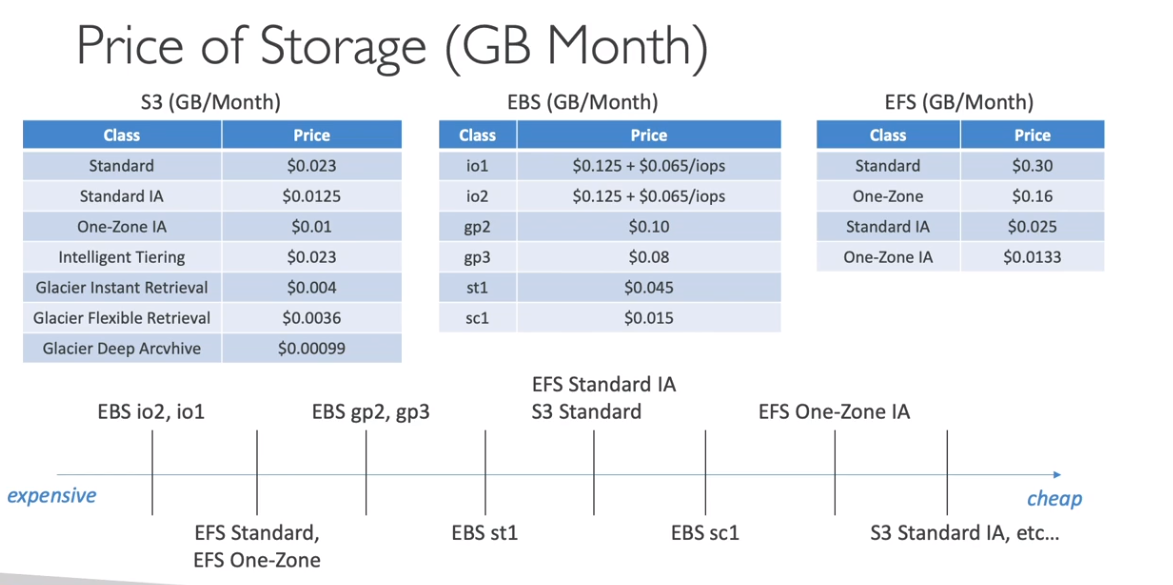

Precificação

- GBs por mês.

- Transferência para fora da região do bucket.

- Requisições via api (put, get, copy,list, post).

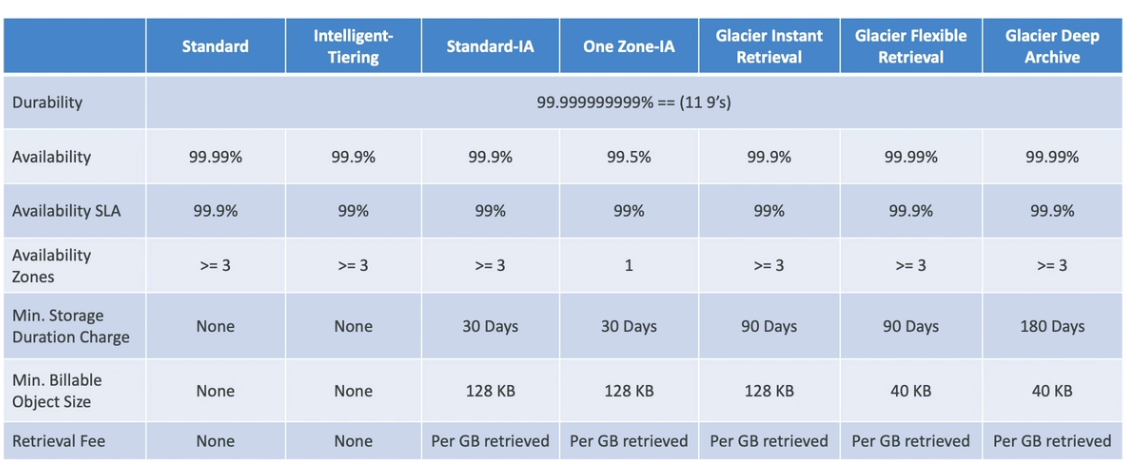

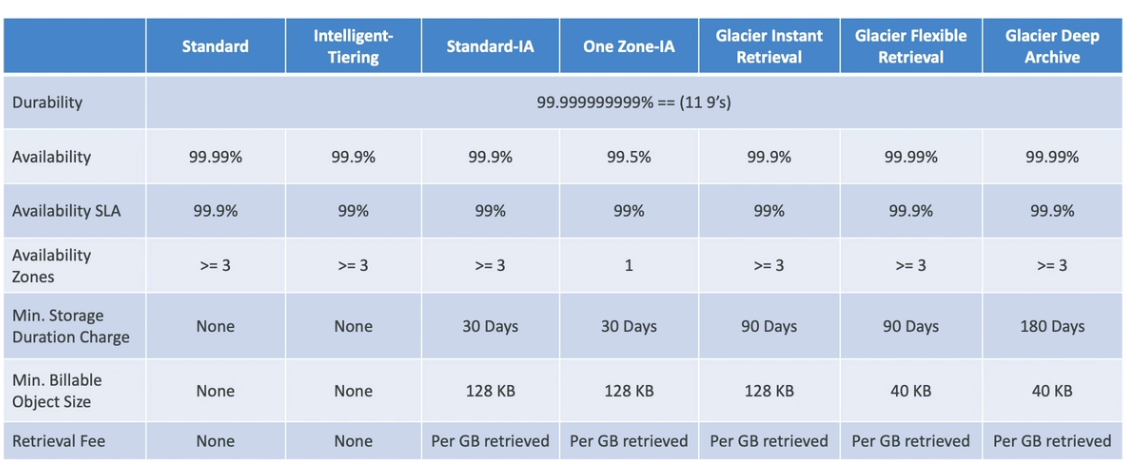

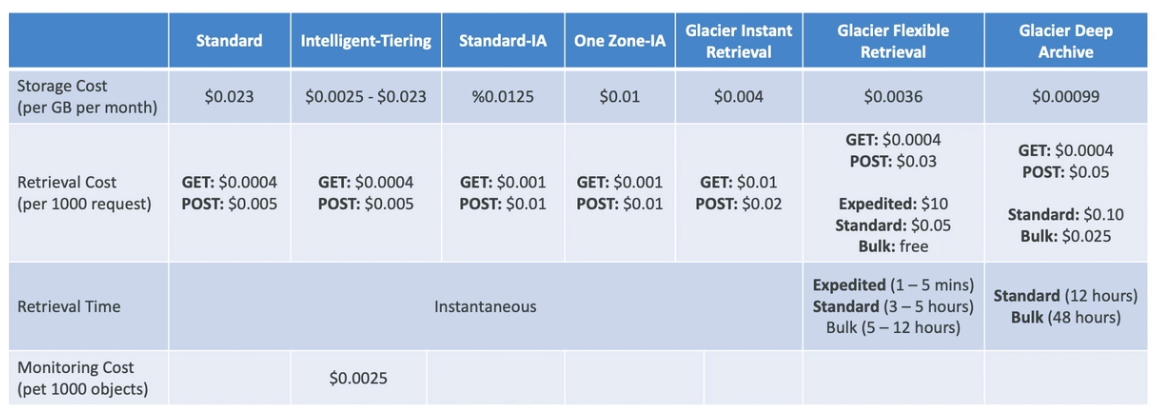

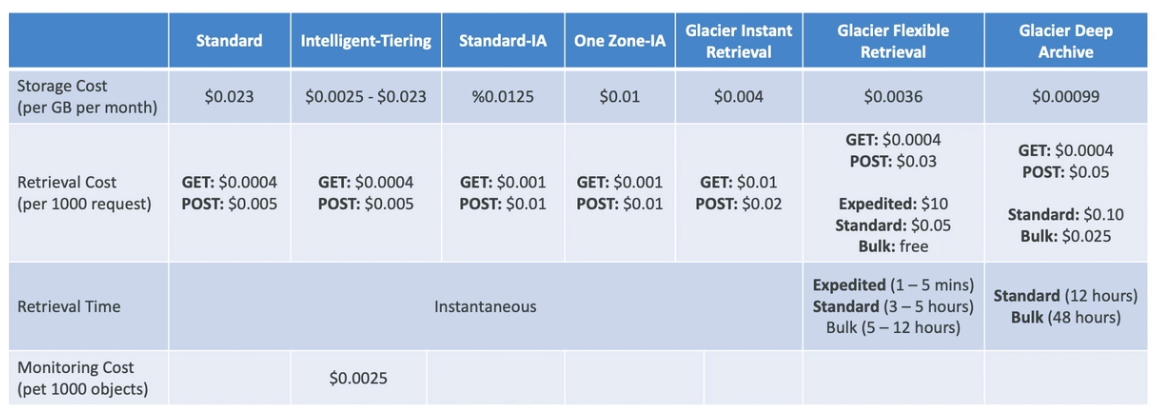

Classes de S3

- Standard S3: o Standard S3 é uma plataforma de armazenamento de objetos de uso geral projetada para dados de aplicativos que devem estar disponíveis instantânea e constantemente.

- Intelligent-Tiering: Muitos aplicativos têm grandes conjuntos de dados com uma variedade de padrões de acesso. Esses padrões dependem de fatores como o tipo de dados, mudanças sazonais e necessidades internas de negócios. O Intelligent-Tiering identifica e move automaticamente os dados acessados com pouca frequência - dados que não foram acessados por 30 dias - para uma infraestrutura de baixo custo. Quando um objeto na camada não frequente é acessado, ele é automaticamente movido de volta para a camada de alto desempenho e o relógio de 30 dias é reiniciado.

- Standard-Infrequent Access (IA): alguns dados raramente são acessados, mas exigem desempenho rápido quando os usuários precisam. A camada Standard-IA visa esse cenário e oferece desempenho semelhante ao S3 padrão, mas com menos disponibilidade.

- One Zone-IA: Ao contrário do Standard-IA, esta camada não distribui dados automaticamente em pelo menos três AZs. No entanto, os dois níveis de IA fornecem a mesma latência de milissegundos para os dados que o S3 padrão.

- Glacier Instant Retrieval:

- Recupera os dados em milissegundos, bom para dados acessados uma vez ou outra.

- A duração mínima de armazenamento é de 90 dias.

- Glacier Flexible Retrieval:

- Aqui cada arquivo é chamado de Archive e são armazenados em vaults que é a mesma coisa que buckets.

- Formas de recuperar os arquivos

- Expedited - (1 a 5 minutos) - custa $10

- Standard - (3 a 5 horas) - custa $0.05

- Bulk - (5 a 12 horas) - free

- A duração mínima de armazenamento é de 90 dias.

- Glacier Deep Archive: Deep Archive é projetado para arquivamento de longo prazo - pense em anos - com acesso raro e lento aos dados em 12 horas.

- Formas de recuperar os arquivos

- Standard - (12 horas) - custa $0.10

- Bulk - (48 horas) - custa $ 0.025

- A duração minima de armazenamento é de 180 dias.

E possivel usar o S3 - Intelligent - Tiering , mover os dados para os outro niveis de classe do s3

Recomendação de leitura: Analise as classes de armazenamento do Amazon S3, do padrão ao Glacier

Recomendação de leitura: Analise as classes de armazenamento do Amazon S3, do padrão ao Glacier

- Formas de recuperar os arquivos

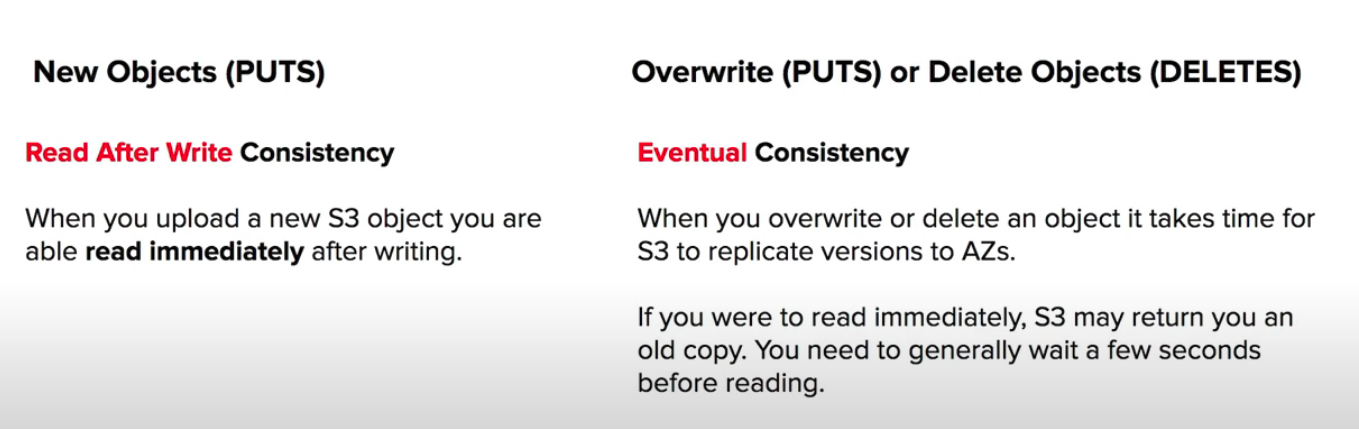

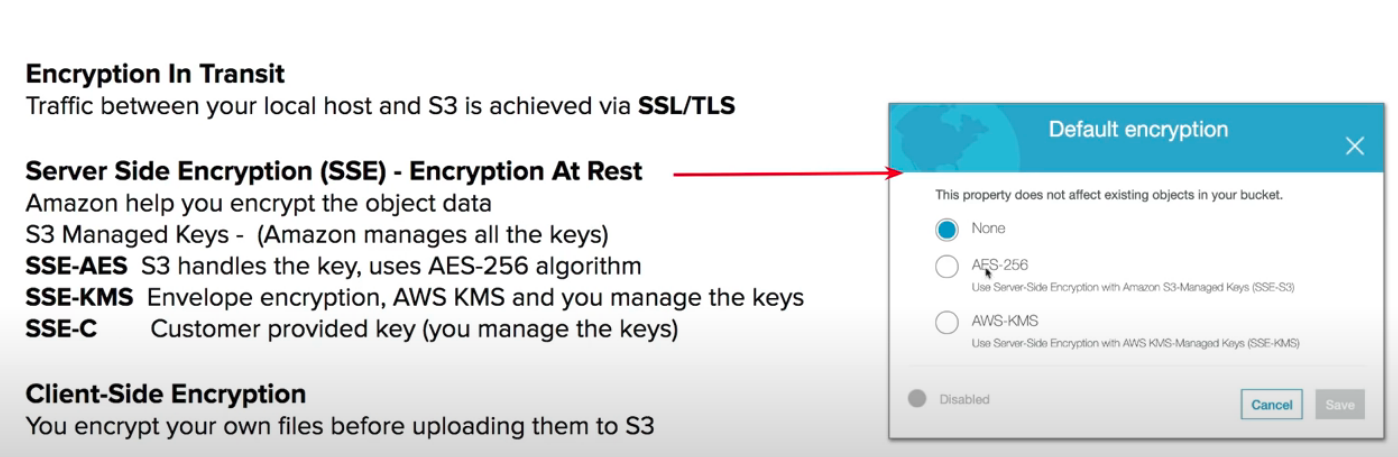

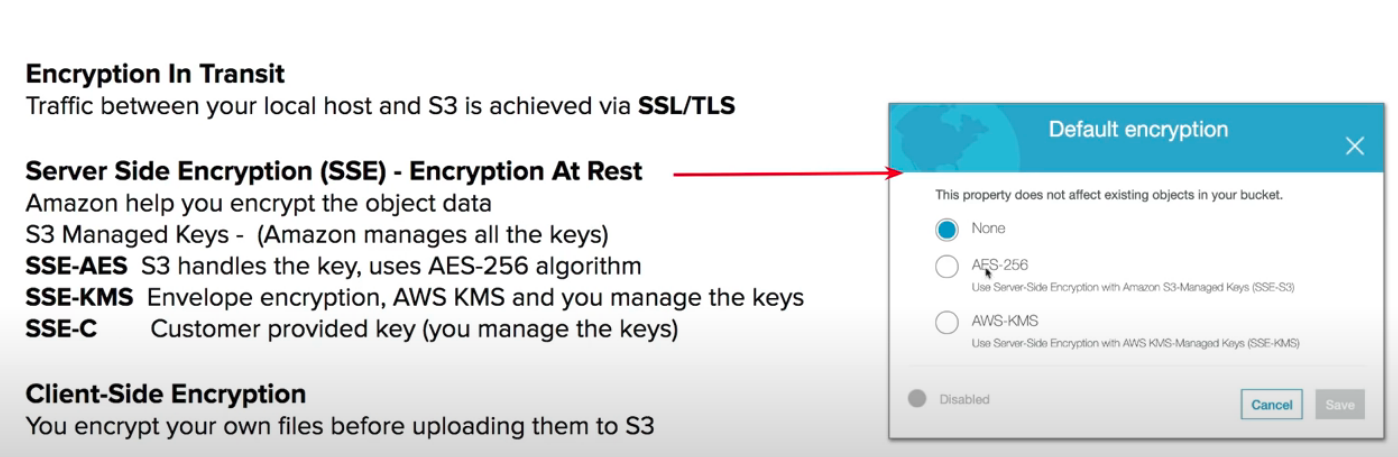

S3 - Encryption for Objects

- SSE-S3 - Criptografa os objetos do S3 usando chave gerenciada pela AWS (AES-256).

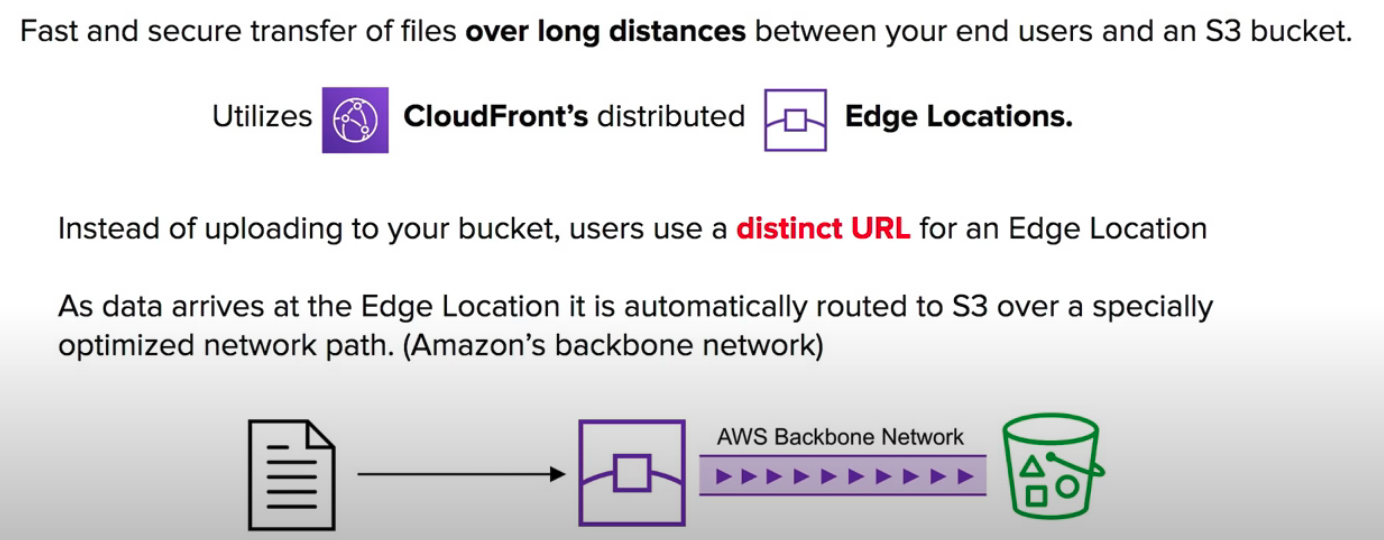

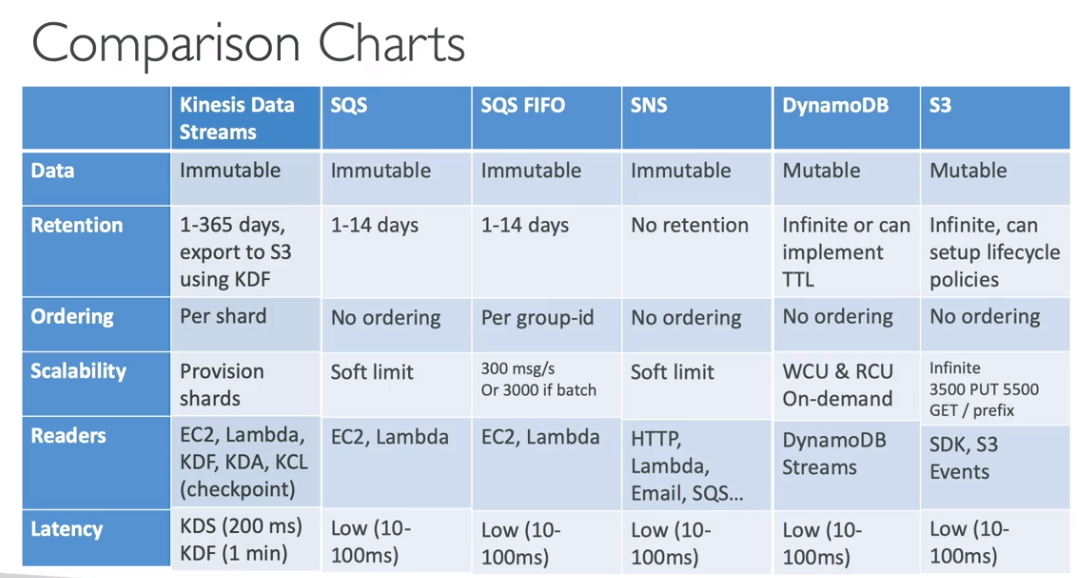

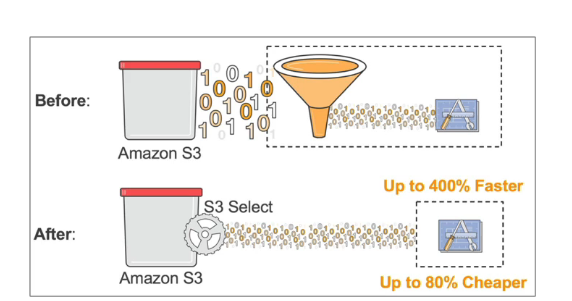

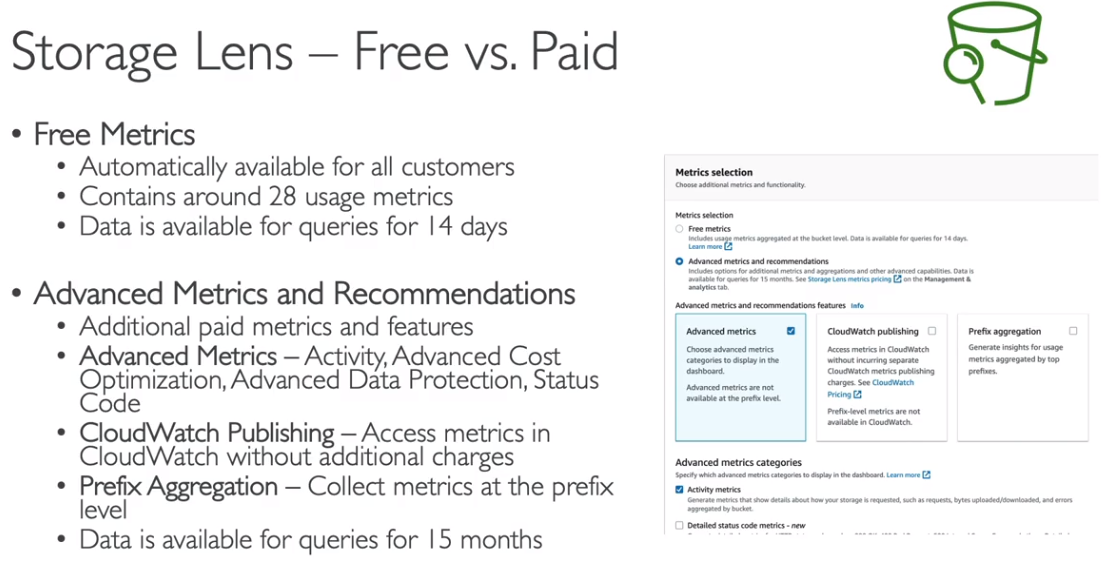

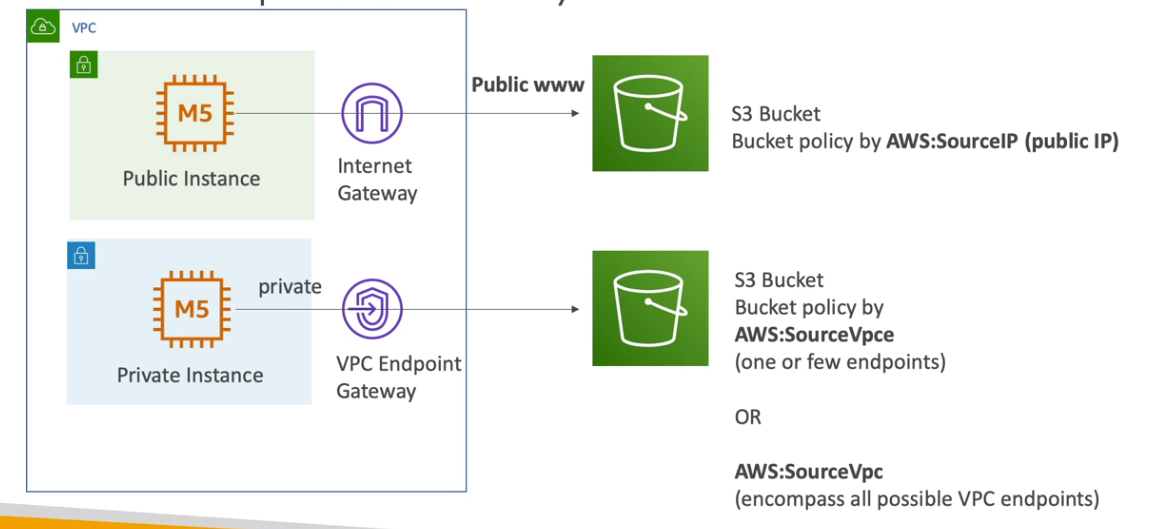

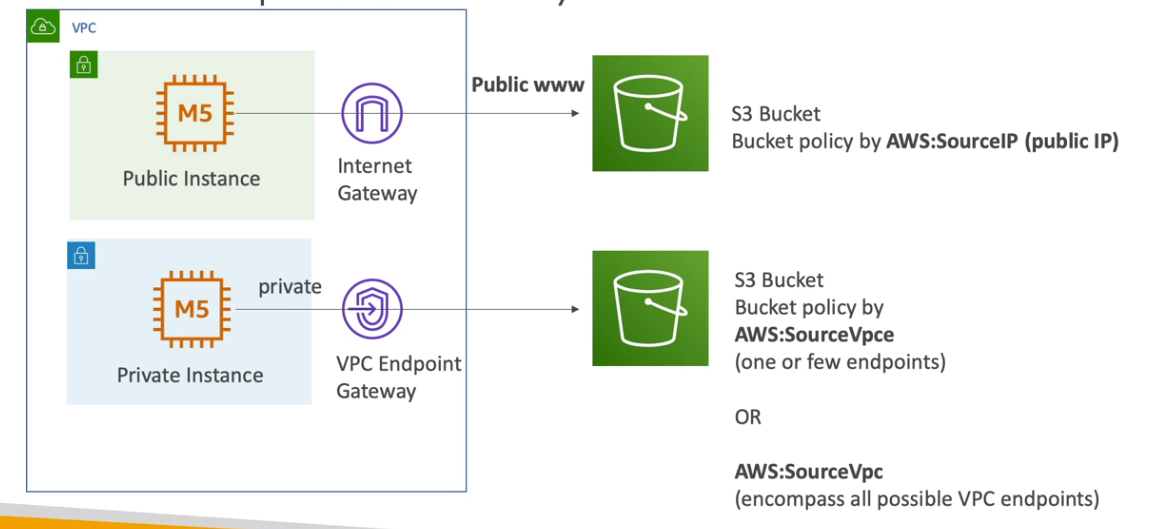

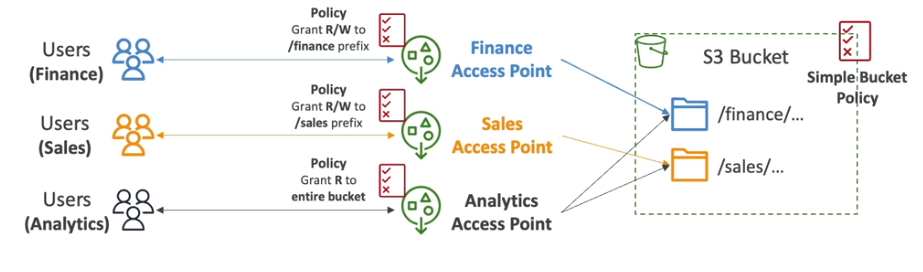

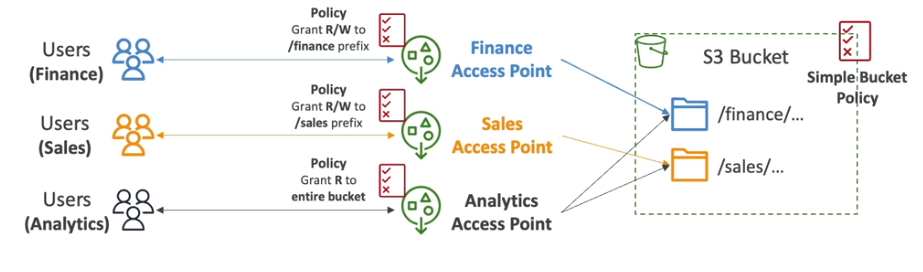

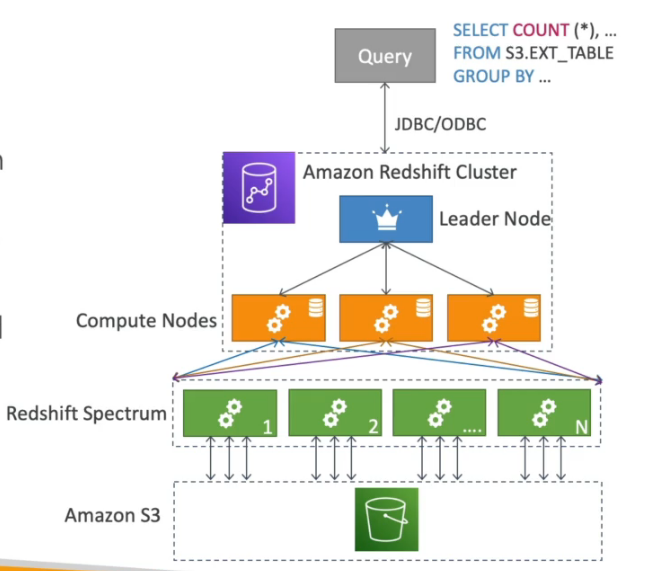

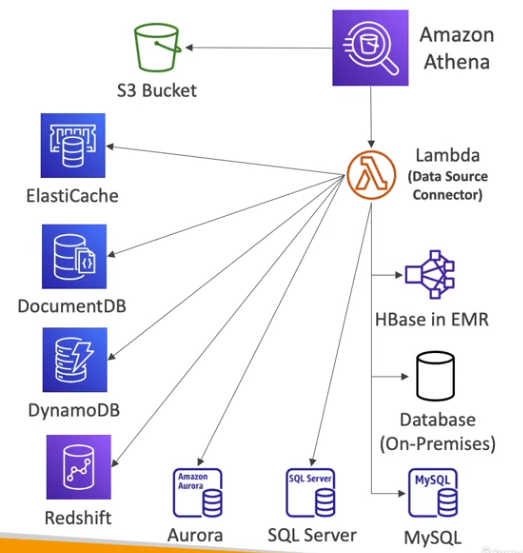

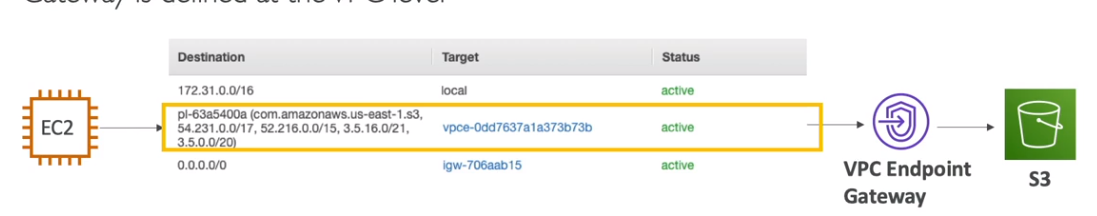

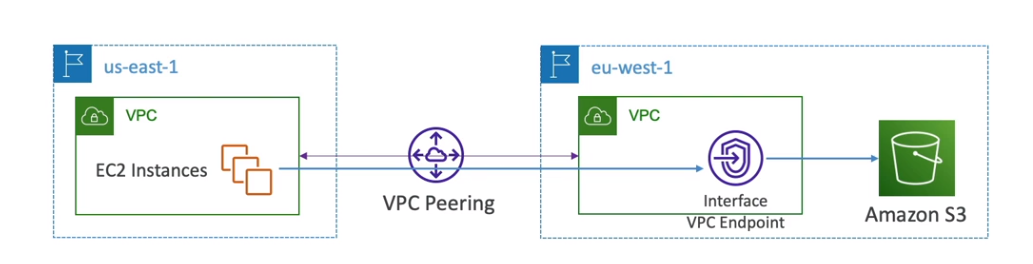

- Usada para todos os dados no Glacier.